Como chegar aqui

O logon único (SSO) está apenas disponível para planos empresariais. Para atualizar ou assinar, por favor entre em contato conosco.

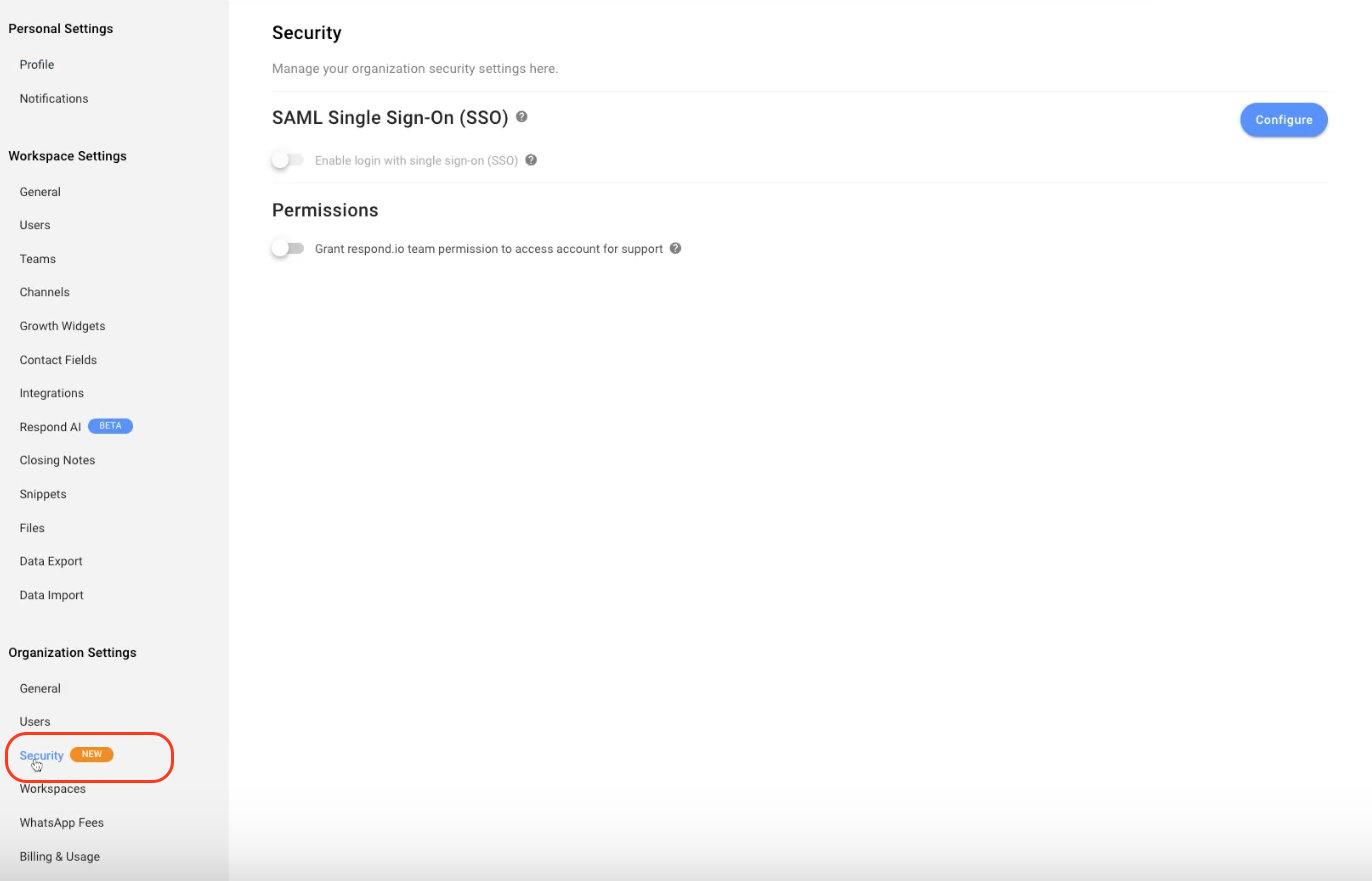

Os administradores podem aceder e editar as definições de SSO através de Definições organizacionais > Segurança. Os administradores de cobranças podem visualizar, mas não editar esta página.

O que é o Single Sign-On?

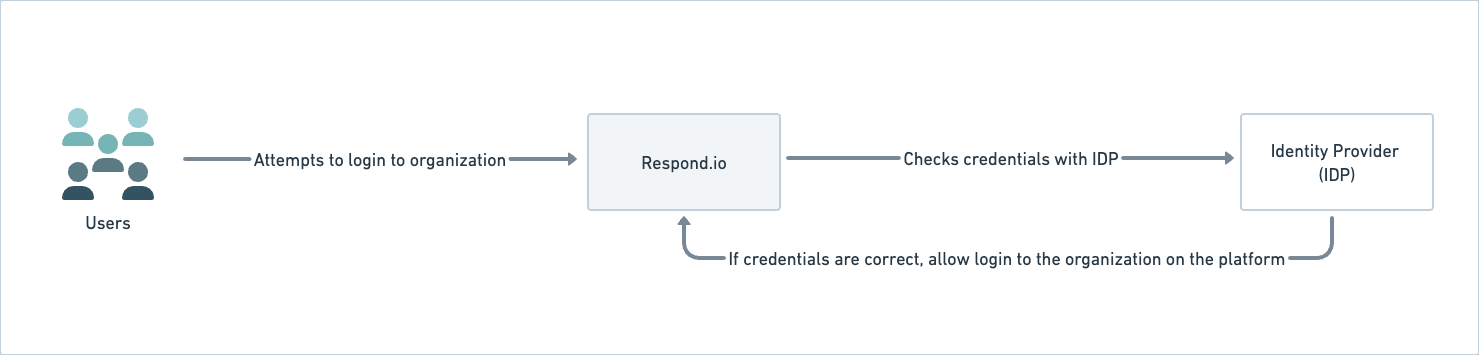

O SAML-SSO permite o login seguro numa ou várias organizações utilizando um único conjunto de credenciais. Aumenta a segurança, simplifica o acesso e permite a troca perfeita entre organizações habilitadas para SSO com o mesmo Identity Provider (IDP).

Saiba mais sobre o comportamento de entrada, saída e registo na plataforma quando o SSO está ativado/desativado na tabela seguinte:

Recurso | Utilizadores Administrador/Utilizador Admin. | Outros utilizadores |

|---|---|---|

Inscrição da organização | O administrador da organização convida um utilizador para a organização por e-mail. | O utilizador aceita o convite clicando no link disponibilizado no e-mail. Os utilizadores podem iniciar sessão na organização utilizando o seu e-mail sem fornecer informações adicionais. Se o SSO estiver desativado para uma organização, o utilizador será automaticamente desligado e deverá utilizar o seu e-mail e palavra-passe para efetuar novamente o login na organização. A palavra-passe provavelmente precisará de atualizações. |

Entrar na organização | Organização habilitada para SSO: o utilizador pode iniciar sessão utilizando o seu e-mail autenticado por SSO. | |

Organização não SSO: o utilizador pode fazer login utilizando o seu e-mail e palavra-passe organizacional ou fazer login com o Google. | ||

Duração da sessão de SSO | Todos os utilizadores permanecerão ligados a uma organização habilitada para SSO durante 24 horas. Após este período, serão automaticamente desligados e necessitarão de efetuar login novamente. | |

Entrando em várias organizações | O administrador da plataforma permite ao utilizador aceder a diversas organizações. | Quando um utilizador inicia sessão utilizando o SSO e faz parte de várias organizações com um IDP partilhado, o utilizador é questionado sobre em que organização pretende iniciar sessão. |

Entrando numa única organização | O administrador da plataforma permite ao utilizador aceder a uma organização. | Como o utilizador faz parte de apenas uma organização, é levado diretamente a ela. |

Troca de SSO para organização SSO: quando um utilizador alterna entre organizações com SSO que partilham o mesmo fornecedor de identidade (IDP), o acesso do utilizador será ainda validado para verificar se tem a autoridade necessária. | ||

Troca de SSO para organização não SSO (e vice-versa): ao alternar entre organizações, o utilizador é automaticamente desligado e deve iniciar sessão na organização não SSO com o conjunto correto de credenciais. | ||

Negação de acesso | Os utilizadores administradores ou administradores podem negar o acesso às credenciais de um utilizador excluindo ou desativando o utilizador do IDP e/ou removendo-o da plataforma. | O utilizador já não consegue fazer login na organização. |

Quando o utilizador é removido do IDP ou da organização, deve redefinir a sua palavra-passe para recuperar o acesso às outras organizações para as quais está habilitado. |

Configurar as configurações de SSO

O SSO pode ser ativado em organizações novas e existentes; no entanto, deve ser configurado primeiro antes de o SSO ser ativado.

Configurações externas para SSO

Para utilizar o SAML SSO, precisa de adicionar o e-mail de trabalho do utilizador ao IDP. Esta configuração é feita externamente, ou seja, fora da plataforma respond.io.

Configurações internas para SSO

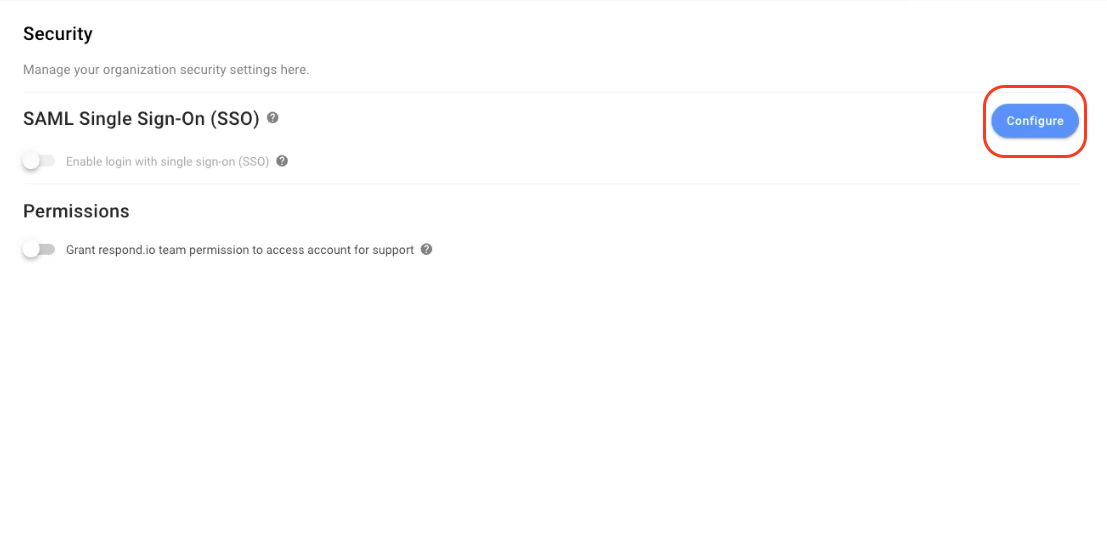

Na página Segurança , clique no botão Configurar para configurar o SSO.

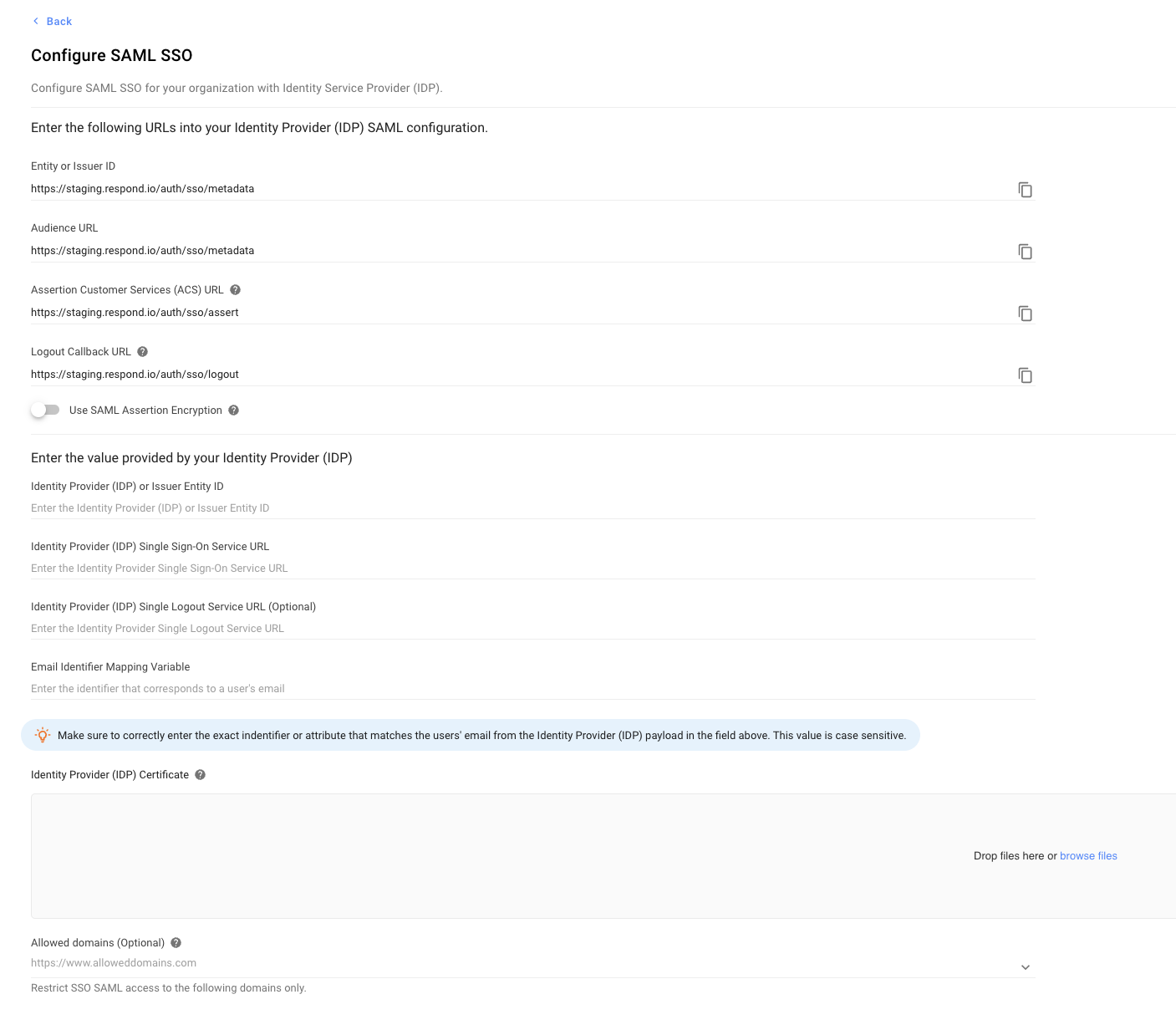

Na caixa de diálogo Configurar SSO SAML que é aberta, configure as seguintes opções:

Opções de configuração | Descrição |

|---|---|

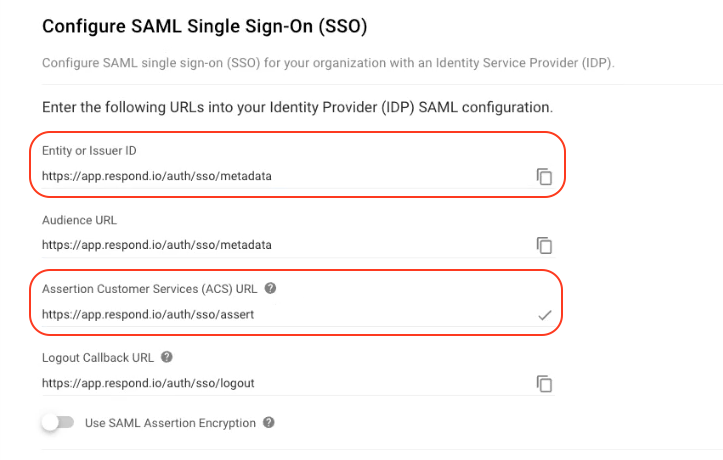

ID da entidade ou do emitente | O nome globalmente exclusivo para um Prestador de Identidade ou um Prestador de Serviços. Utilize o ícone de cópia para copiar este URL e colá-lo no seu IDP. |

URL do público | Determina o destinatário ou público-alvo pretendido para a Asserção SAML. Utilize o ícone de cópia para copiar o URL para a sua área de transferência e forneça o URL no campo relevante do Identity Provider (IDP). |

URL do Serviço de Apoio ao Cliente (ACS) de Asserção | A combinação do endereço do subsistema do Secure Token Server, o seu número de porta para manipular mensagens SAML, a ligação SAML e qualquer informação necessária específica para o CIC ou ICWS. Utilize o ícone de cópia para copiar o URL para a sua área de transferência e forneça o URL no campo relevante do IDP. |

Utilizar criptografia de asserção SAML | Desativado por defeito. Ativado (não recomendado) - Ative esta funcionalidade apenas para aceitar asserções SAML encriptadas do seu fornecedor de identidade (IDP). Não é recomendado porque nem todos os IDP suportam esta encriptação. |

Baixar Certificado | Clique em Transferir para descarregar o certificado e depois enviá-lo para o seu fornecedor de identidade (IDP). |

Baixar Chave Pública | Clique em Transferir para descarregar a chave e depois enviá-la para o seu fornecedor de identidade (IDP). |

ID da entidade emissora ou fornecedora de identidade | Cole o ID do Fornecedor de Identidade (IDP) ou o ID da Entidade Emitente. Copie esta informação do IDP e cole aqui. |

ID da entidade emissora ou fornecedora de identidade | Cole o ID do Fornecedor de Identidade (IDP) ou o ID da Entidade Emitente. Copie esta informação do IDP e cole aqui. |

URL do serviço de logon único do fornecedor de identidade | Cole o URL do serviço de logon único do fornecedor de identidade. Copie esta informação do IDP e cole aqui. |

URL do serviço de logout único do fornecedor de identidade | Cole o URL do serviço de logout único do fornecedor de identidade. Copie esta informação do IDP e cole aqui. |

Variável de mapeamento do identificador de e-mail | Cole o identificador que corresponde ao e-mail do utilizador. Este valor é sensível a maiúsculas e minúsculas. Copie esta informação do IDP e cole aqui. |

Certificado de Fornecedor de Identidade | Forneça uma lista de domínios aos quais pretende permitir o acesso e restringir todos os outros. Os domínios devem seguir o formato adequado, por exemplo, www.domainname.top-level-domain. Deixar este campo vazio não restringirá nenhum domínio. |

Configurar | Verifica as definições e guarda as atualizações. |

Depois de o SSO ser aplicado, todos os utilizadores da organização receberão a notificação por e-mail e no centro de notificações.

Editando Configuração

Depois de fornecer as definições internas do SSO, clique no botão Editar configuração para editar as definições. No entanto, se o SSO estiver ativado, não poderá editar a configuração e deverá desativar temporariamente o SSO clicando no botão Desativar no diálogo Editar configuração de SSO para esta organização . Será desligado automaticamente e terá de fazer login novamente com o e-mail e a palavra-passe da organização (SSO desativado).

Excluindo configuração

Se pretender remover a configuração, clique no botão Apagar configuração e confirme a eliminação clicando em APAGAR no pop-up apresentado. Isto desativa os utilizadores e os desconecta.

Ativar/Desativar o SSO para a sua organização

Na página Segurança , ative a opção Ativar login com SSO ; na caixa de diálogo que se abre, clique em Aplicar. Todos os utilizadores são automaticamente desligados da organização e podem iniciar sessão utilizando o endereço de e-mail aprovado. É-lhe enviada uma notificação e um e-mail a informar que foi desligado porque o SSO foi ativado na sua organização.

Desativar a alternância desativa o SSO para a sua organização. Os utilizadores são desligados automaticamente e só podem efetuar login utilizando o seu e-mail e palavra-passe. Os utilizadores que ainda não possuem uma palavra-passe precisarão de redefini-la na página de login. Ser-lhe-á enviada uma notificação e um e-mail a informar que foi desconectado porque o SSO foi desativado na sua organização.

O que é a autenticação de dois fatores (2FA)

A autenticação de dois fatores (2FA) resolve o problema da vulnerabilidade da palavra-passe e fornece uma camada adicional de segurança (caso a sua palavra-passe seja comprometida), reforçando as medidas de segurança tomadas para proteger os dados confidenciais (eliminando as hipóteses de acesso não autorizado à sua conta). Esta camada adicional exige que os usuários da sua organização forneçam um código de autenticação gerado por um aplicativo autenticador instalado em seus dispositivos móveis. Depois de os utilizadores fornecerem as palavras-passe corretas, deverão fornecer um código de autenticação para efetuar o login.

Aplicação da autenticação de dois fatores (2FA) para todos os utilizadores

A aplicação da autenticação de dois fatores (2FA) afeta todos os utilizadores da organização e pode afetar a sua capacidade de utilização da plataforma, ou seja, ficam impedidos de aceder aos dados da organização'(caso ainda não tenham definido a autenticação de dois fatores (2FA) no seu perfil).

É recomendável que os avise com antecedência ou aplique o aviso num momento em que a maioria dos utilizadores não esteja a utilizar a plataforma para evitar interromper o seu progresso.

Para aplicar a autenticação de dois fatores (2FA) a todos os utilizadores de uma organização, siga os passos abaixo:

Ative a opção Aplicar Autenticação de dois fatores (2FA) em todos os utilizadores .

Na caixa de diálogo de confirmação, clique em Aplicar para confirmar.

Uma vez ativada, todos os utilizadores da organização receberão um e-mail e uma notificação a informar que precisam de ativar a autenticação de dois fatores (2FA) imediatamente.

Cada utilizador é responsável por ativar a autenticação de dois fatores (2FA) no seu próprio perfil.

Desativando a aplicação da autenticação de dois fatores (2FA) para todos os utilizadores

Pode desativar a aplicação da autenticação de dois fatores (2FA) nos utilizadores da sua organização, desativando a opção Ativar Autenticação de dois fatores (2FA) para todos os utilizadores .

Quando desativado, a aplicação da Autenticação de Dois Fatores (2 FA) da organização é removida, e os usuários não precisam mais ativar a Autenticação de Dois Fatores (2FA) . Todos os usuários da organização (incluindo aqueles que não aplicaram a autenticação de dois fatores (2FA)) podem agora visualizar todos os módulos .

Os usuários individuais ainda podem optar por ativar a autenticação de dois fatores (2FA) no seu perfil .

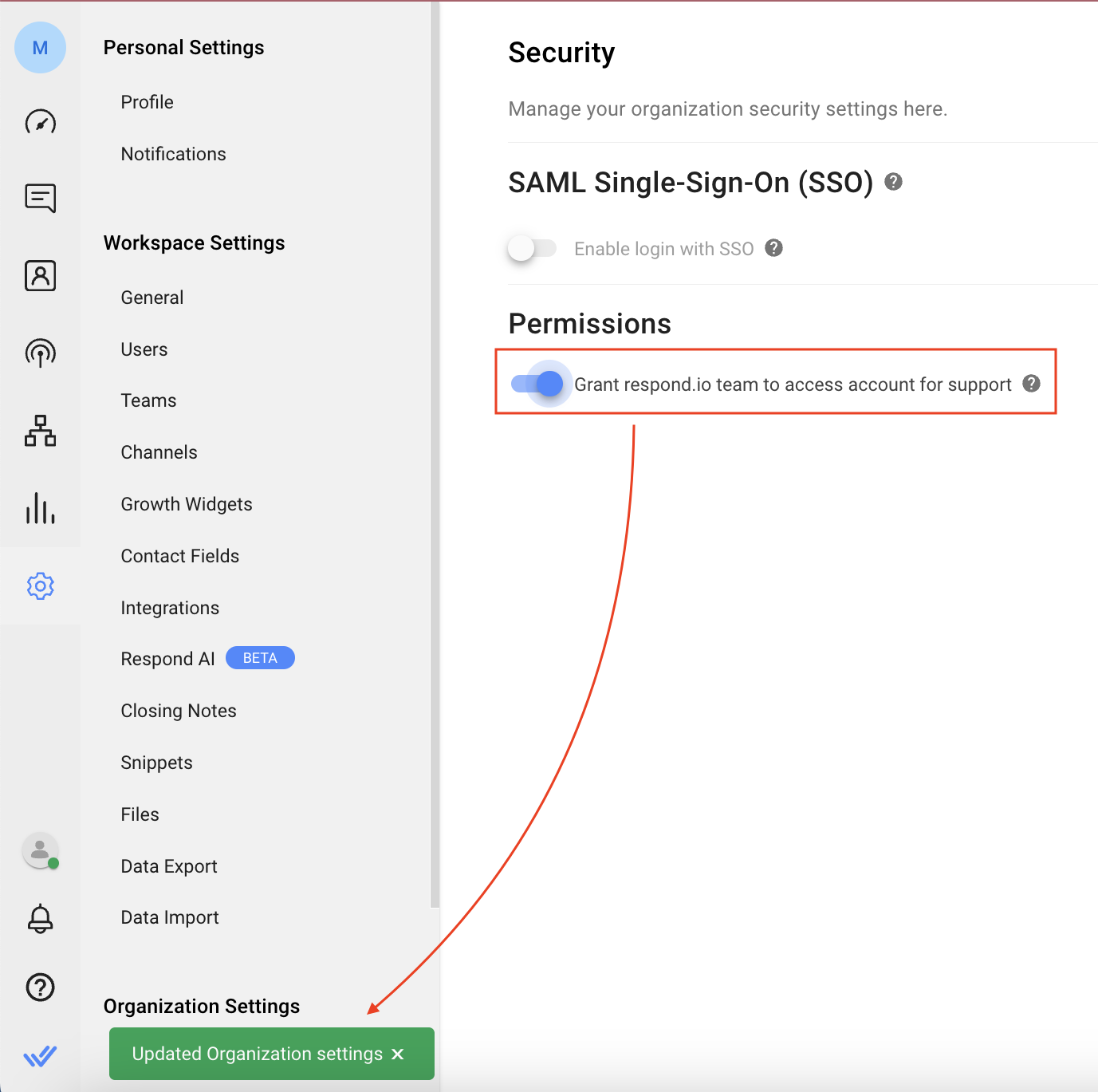

Concedendo a permissão de suporte à plataforma .

Ative esta opção para conceder permissão ao suporte do respond.io para acessar sua conta e resolver problemas rapidamente . Uma notificação aparece quando você ativa esta opção . Você pode desativar essa opção desativando-a .

A nossa equipe tem acesso somente para visualização da sua conta para prestar assistência técnica . Eles não podem modificar, editar ou alterar seus dados e você pode revogar esse acesso a qualquer momento .

Convidar um usuário para uma organização habilitada para SSO .

O administrador da organização pode convidar um usuário para uma organização na página Configurações do espaço de trabalho > Usuários . Encontre mais detalhes aqui .

Inscrever-se em uma organização habilitada para SSO .

Os usuários podem se inscrever usando um convite enviado para o seu endereço de e-mail . Clique no link do e-mail, verifique o e-mail na página que abre e clique em Iniciar sessão .

Como fazer login em organizações com SSO .

Os usuários podem iniciar sessão na organização habilitada para SSO utilizando a página de início de sessão, fornecendo o seu endereço de e-mail; o IDP valida o endereço de e-mail antes de iniciar sessão na organização no respond.io .

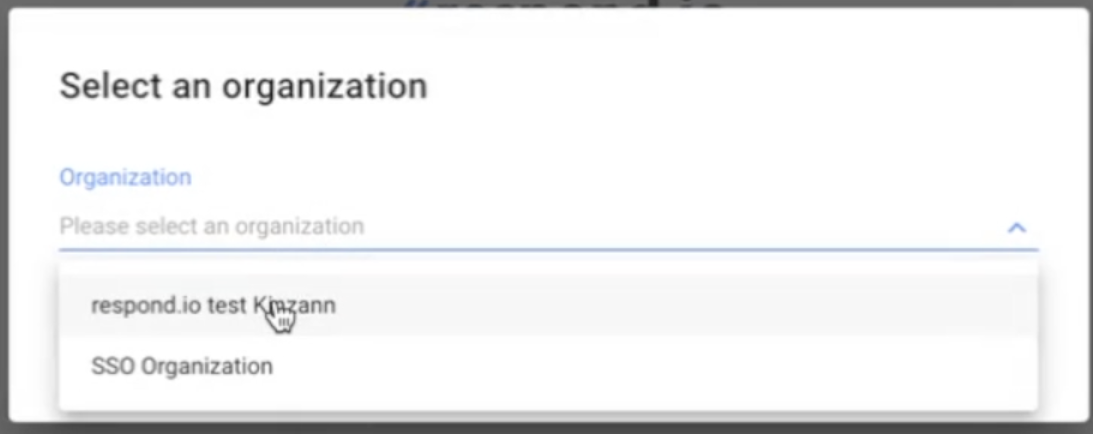

Se o usuário fizer parte de várias organizações, pode selecionar uma organização na lista suspensa Organização na caixa de diálogo Selecionar uma organização .

Configurar o SSO no respond.io para o Google Workspace .

Siga este guia passo a passo para adicionar o respond.io como uma aplicação SAML personalizada na sua Google Admin Console .

Passo 1: No seu espaço de trabalho, navegue até Configurações > Segurança .

Passo 2: Clique em Configurar .

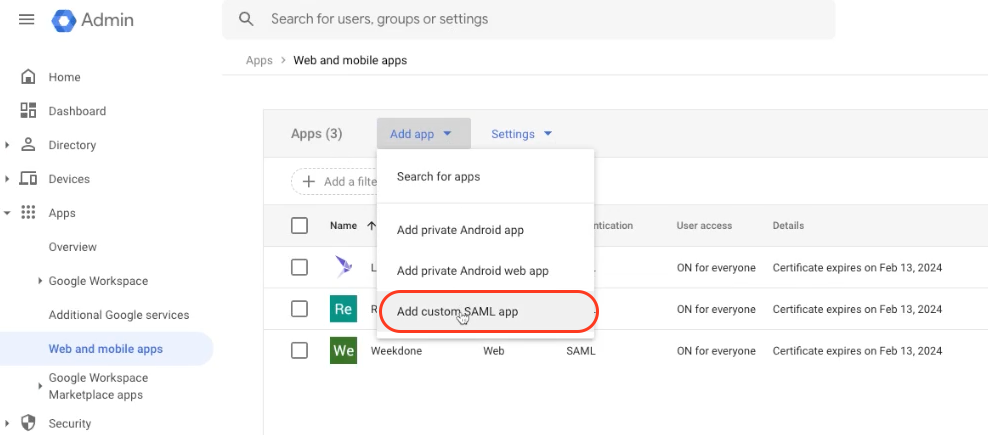

Passo 3: Vá para https://admin.google.com/ac/apps/unified e clique em Adicionar aplicação > Adicionar aplicação SAML personalizada .

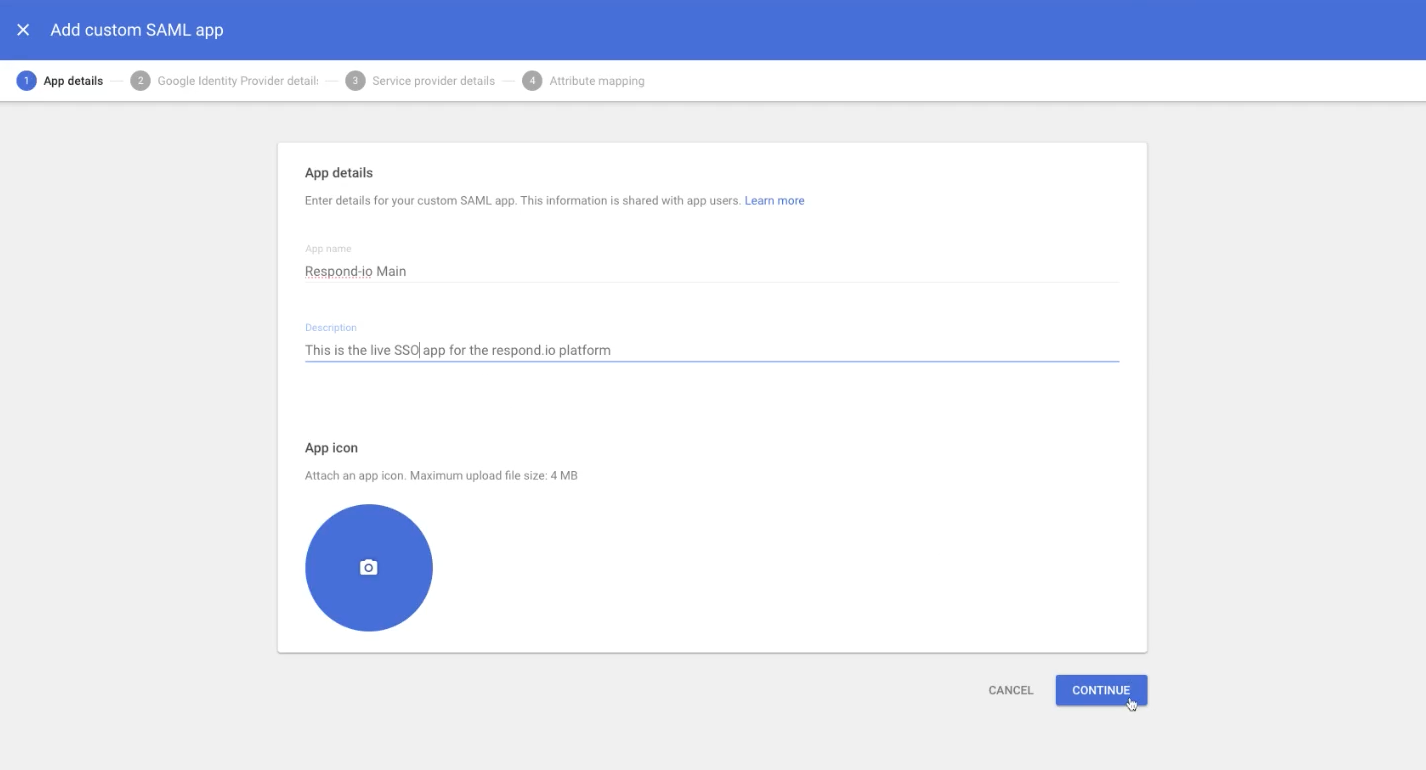

Passo 4: Introduza o nome e a descrição da aplicação e clique em CONTINUAR .

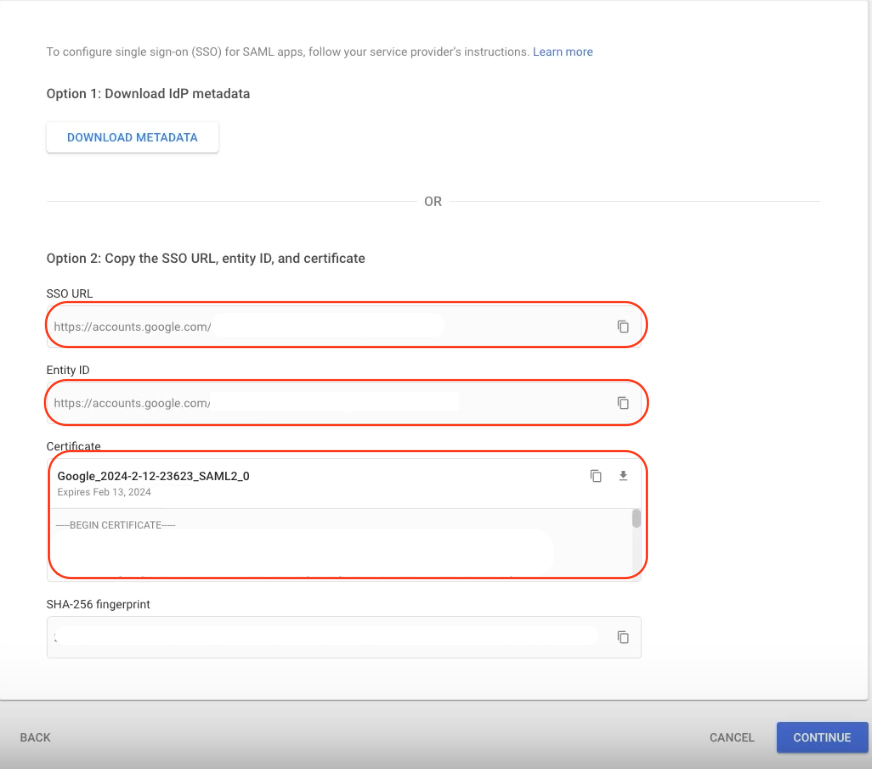

Passo 5: Copie o URL do SSO, ID da entidade e descarregue o Certificado .

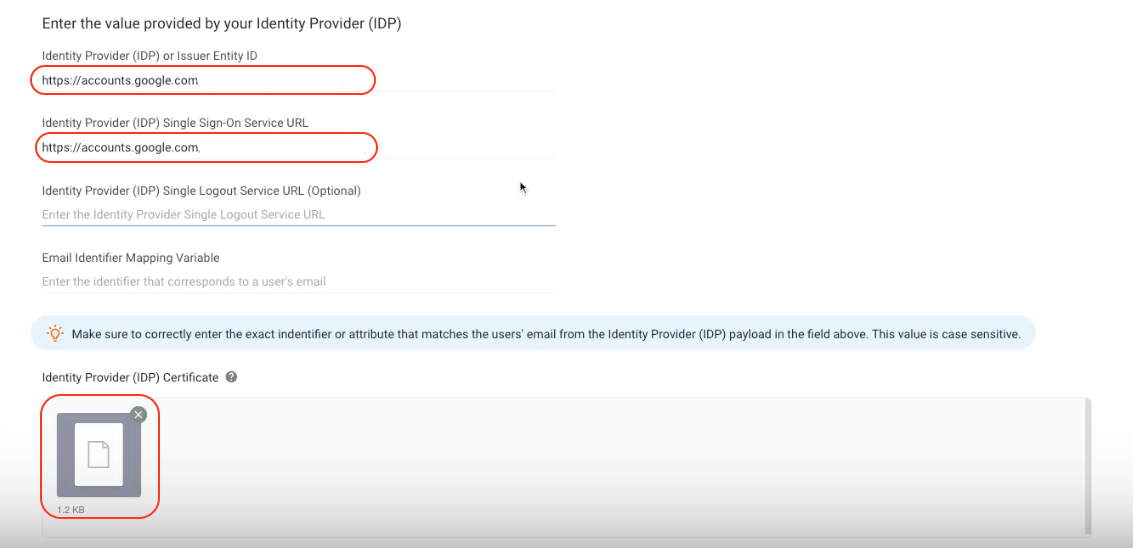

Passo 6: No seu espaço de trabalho: .

Cole o URL do SSO no campo URL do serviço de logon único do fornecedor de identidade (IDP) .

Cole o ID da Entidade no campo Fornecedor de Identidade (IDP) ou ID da Entidade Emitente .

Carregue o certificado no campo Certificado do Fornecedor de Identidade (IDP) .

Passo 7: No seu espaço de trabalho, copie o URL do Assertion Customer Services (ACS) e o ID da entidade ou do emissor .

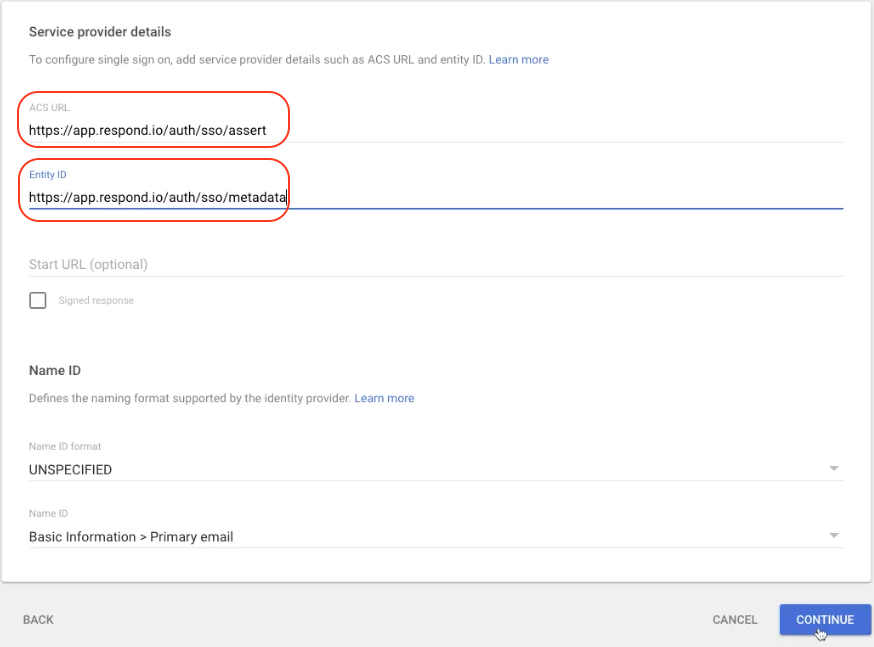

Passo 8: No Google Admin: .

Cole o URL do Assertion Customer Services (ACS) no campo URL do ACS .

Cole o ID da entidade ou do emissor no campo ID da entidade

De seguida, clique em CONTINUAR

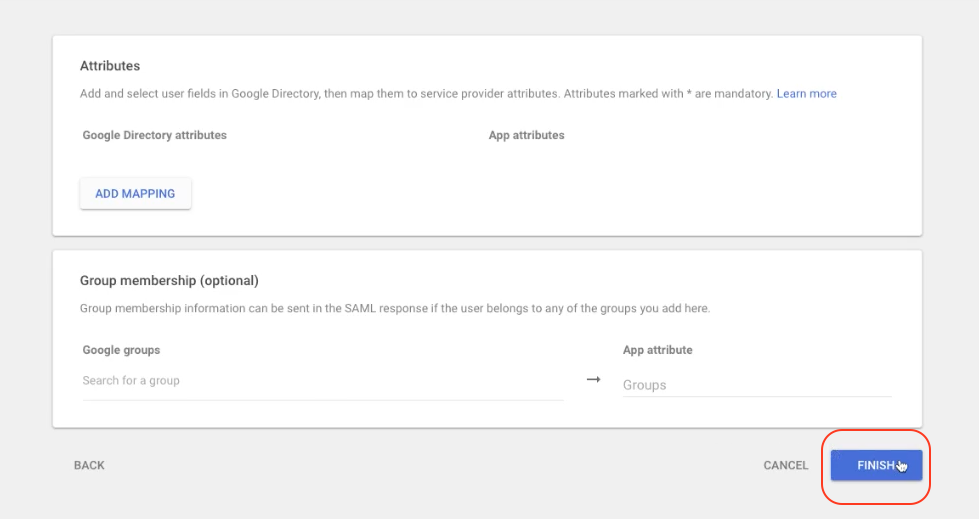

Passo 9: Clique FINALIZAR

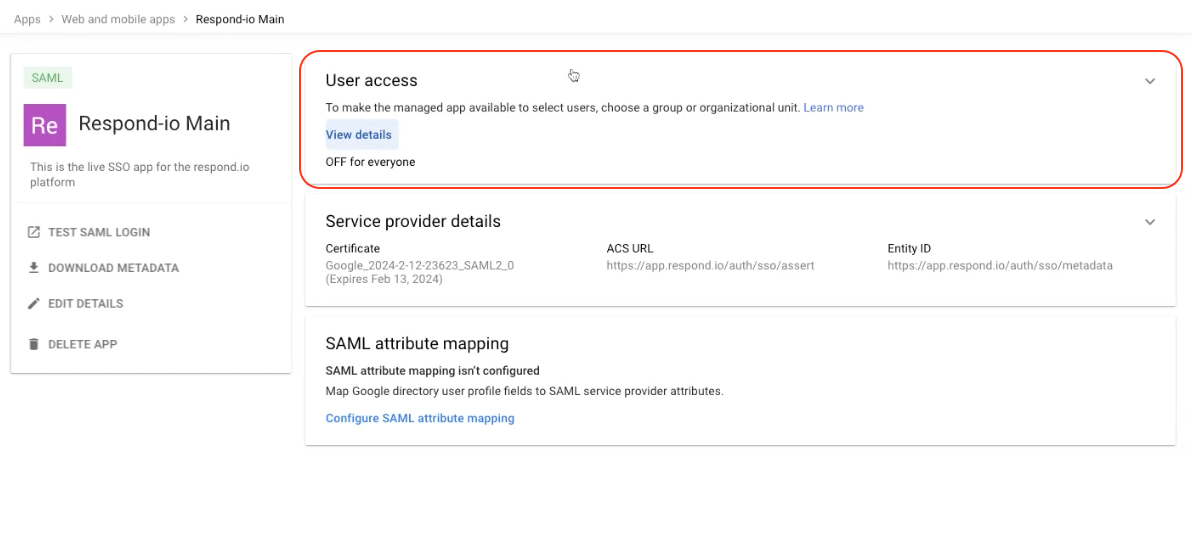

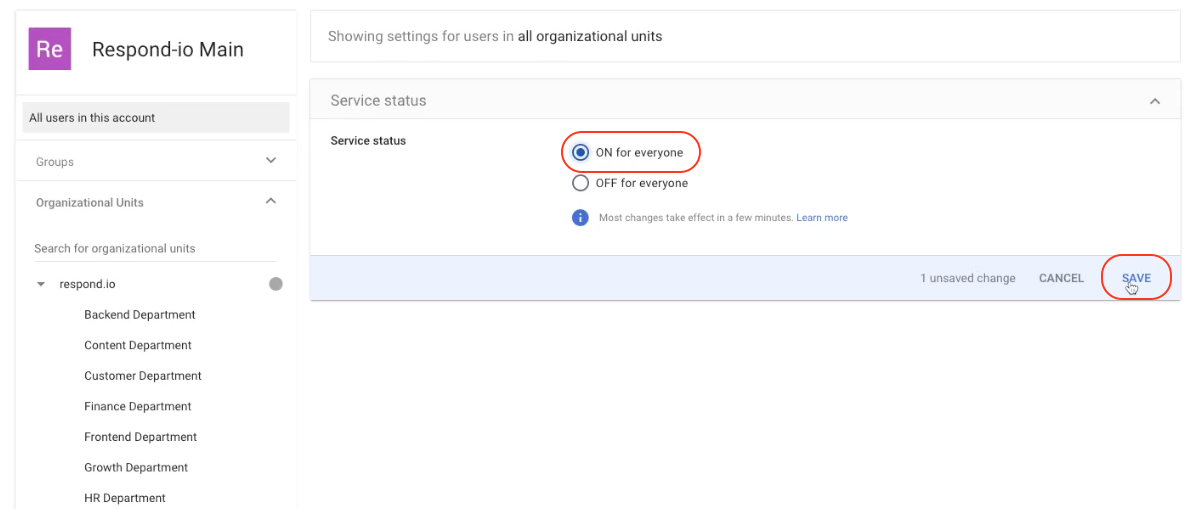

Passo 10: No Google Admin, clique em Acesso do utilizador

Passo 11: Selecione o estado do serviço LIGADO para todos e clique em GUARDAR

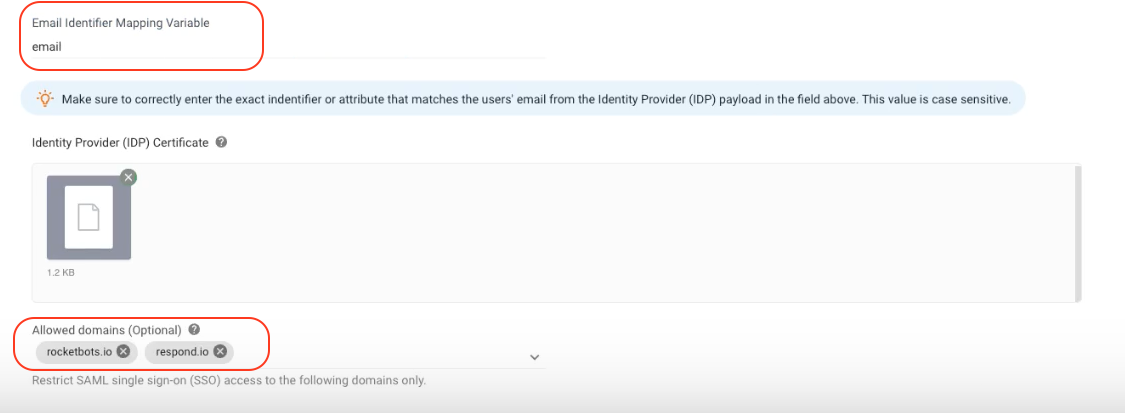

Passo 12: No seu espaço de trabalho, introduza Domínios permitidos e introduza "e-mail" no campo Variável de mapeamento do identificador de e-mail

Passo 13: Clique em Verificar para concluir