Đến đây

Đăng nhập một lần (SSO) chỉ khả dụng cho Gói doanh nghiệp. Để nâng cấp hoặc đăng ký, vui lòng liên hệ với chúng tôi.

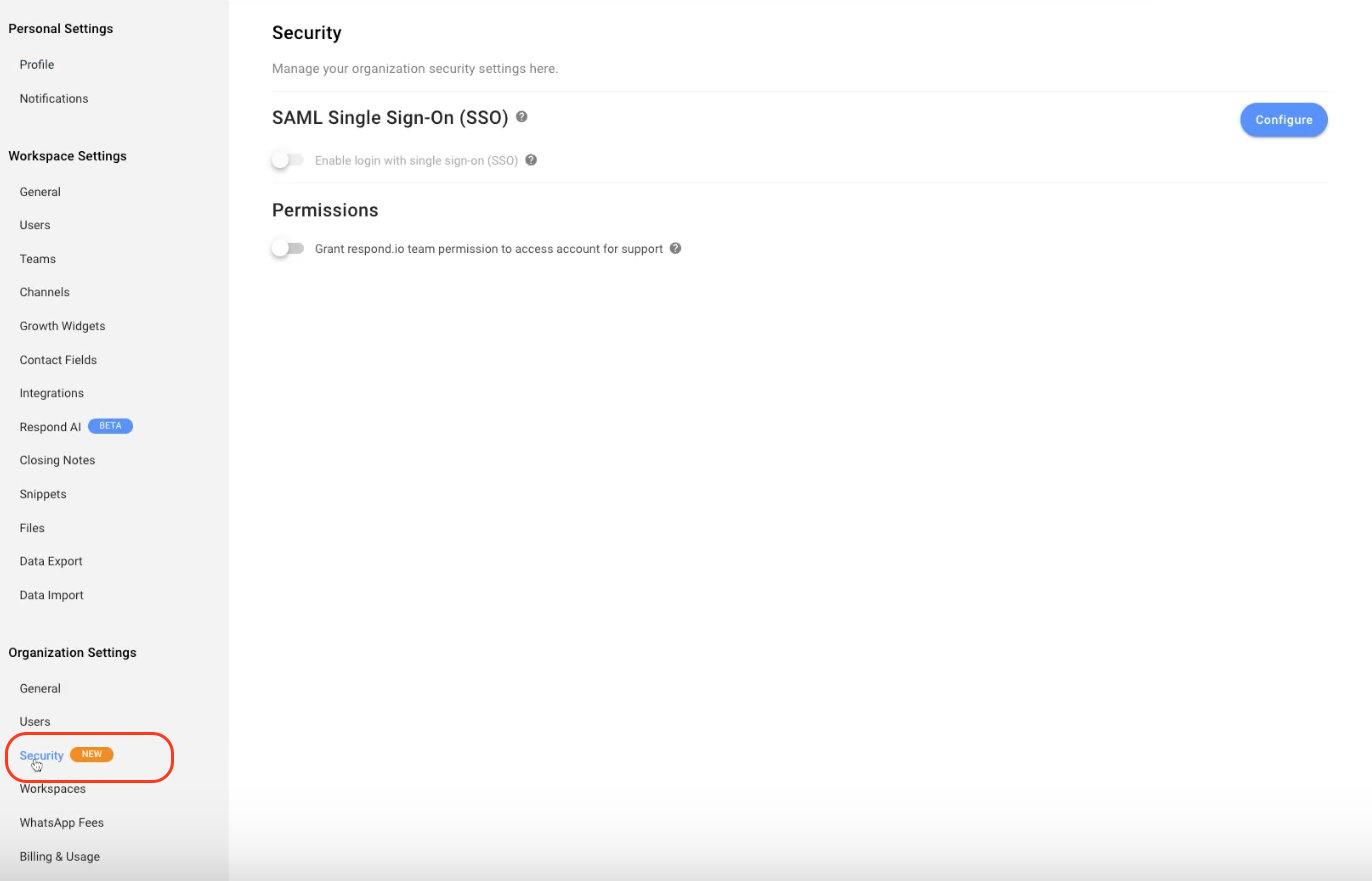

Quản trị viên có thể truy cập và chỉnh sửa cài đặt SSO qua Cài đặt tổ chức > Bảo mật. Quản trị viên thanh toán có thể xem nhưng không thể chỉnh sửa trang này.

Đăng nhập một lần là gì?

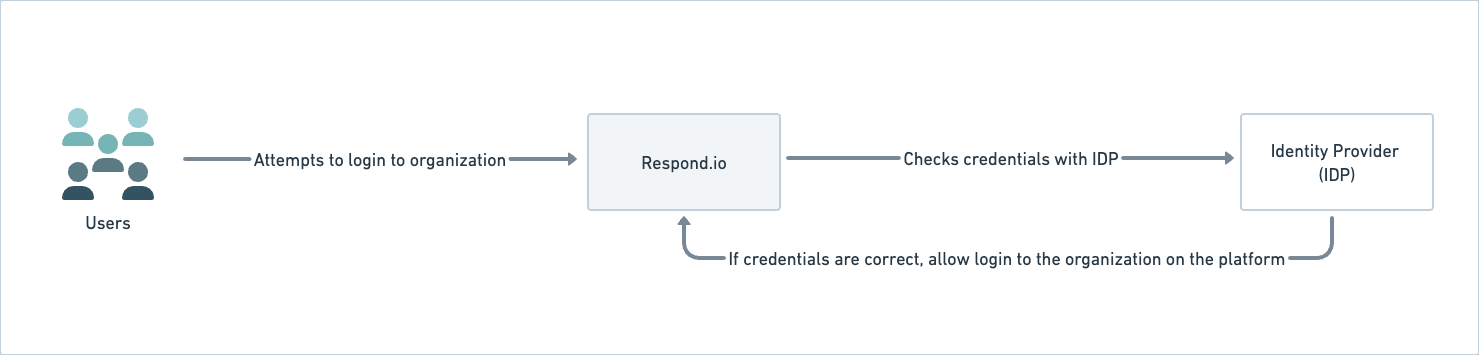

SAML-SSO cho phép đăng nhập an toàn trên một hoặc nhiều tổ chức bằng một bộ thông tin xác thực duy nhất. Nó tăng cường bảo mật, hợp lý hóa quyền truy cập và cho phép chuyển đổi liền mạch giữa các tổ chức hỗ trợ SSO có cùng Nhà cung cấp danh tính (IDP).

Tìm hiểu về hành vi đăng nhập, đăng xuất và đăng ký của nền tảng khi SSO được bật/tắt trong bảng sau:

Tính năng | Quản trị viên/Người quản lý Người dùng Admin | Người dùng khác |

|---|---|---|

Đăng ký tổ chức | Người quản trị tổ chức mời người dùng vào tổ chức qua email. | Người dùng chấp nhận lời mời bằng cách nhấp vào liên kết được cung cấp trong email. Người dùng có thể đăng nhập vào tổ chức bằng email của mình mà không cần cung cấp thêm thông tin. Nếu SSO bị vô hiệu hóa đối với một tổ chức, người dùng sẽ tự động được đăng xuất và họ phải sử dụng email và mật khẩu của mình để đăng nhập lại vào tổ chức. Có thể mật khẩu sẽ cần phải được cập nhật. |

Tổ chức Đăng nhập | Tổ chức hỗ trợ SSO: Người dùng có thể đăng nhập bằng email đã xác thực SSO của họ. | |

Tổ chức không sử dụng SSO: Người dùng có thể đăng nhập bằng email và mật khẩu của tổ chức hoặc đăng nhập bằng Google. | ||

Thời lượng phiên SSO | Tất cả người dùng sẽ vẫn đăng nhập vào tổ chức hỗ trợ SSO trong 24 giờ, sau đó họ sẽ tự động đăng xuất và phải đăng nhập lại. | |

Đăng nhập vào nhiều tổ chức | Quản trị nền tảng cho phép người dùng truy cập vào nhiều tổ chức. | Khi người dùng đăng nhập bằng SSO và là thành viên của nhiều tổ chức có chung IDP, người dùng sẽ được hỏi muốn đăng nhập vào tổ chức nào. |

Đăng nhập vào một tổ chức duy nhất | Quản trị nền tảng cho phép người dùng truy cập vào một tổ chức. | Vì người dùng chỉ là thành viên của một tổ chức nên họ được dẫn trực tiếp đến tổ chức đó. |

Hoán đổi tổ chức SSO sang SSO: Khi người dùng chuyển đổi giữa các tổ chức hỗ trợ SSO có cùng Nhà cung cấp danh tính (IDP), quyền truy cập của người dùng vẫn sẽ được xác thực để kiểm tra xem người dùng đó có đủ thẩm quyền cần thiết hay không. | ||

Hoán đổi tổ chức SSO sang tổ chức không có SSO (và ngược lại): Khi chuyển đổi giữa các tổ chức, người dùng sẽ tự động đăng xuất và phải đăng nhập vào tổ chức không có SSO bằng thông tin đăng nhập chính xác. | ||

Từ chối truy cập | Người dùng quản trị hoặc Quản trị viên có thể từ chối quyền truy cập vào thông tin đăng nhập của người dùng bằng cách xóa hoặc vô hiệu hóa người dùng khỏi IDP và/hoặc xóa họ khỏi nền tảng. | Người dùng không thể đăng nhập vào tổ chức nữa. |

Khi người dùng bị xóa khỏi IDP hoặc Tổ chức, họ phải đặt lại mật khẩu để lấy lại quyền truy cập vào các tổ chức khác mà họ được phép tham gia. |

Cấu hình cài đặt SSO

SSO có thể được bật trên các tổ chức mới và hiện có; tuy nhiên, trước tiên phải cấu hình trước khi bật SSO.

Cấu hình bên ngoài cho SSO

Để sử dụng SAML SSO, bạn cần thêm email công việc của người dùng vào IDP. Cấu hình này được thực hiện bên ngoài, tức là bên ngoài nền tảng respond.io.

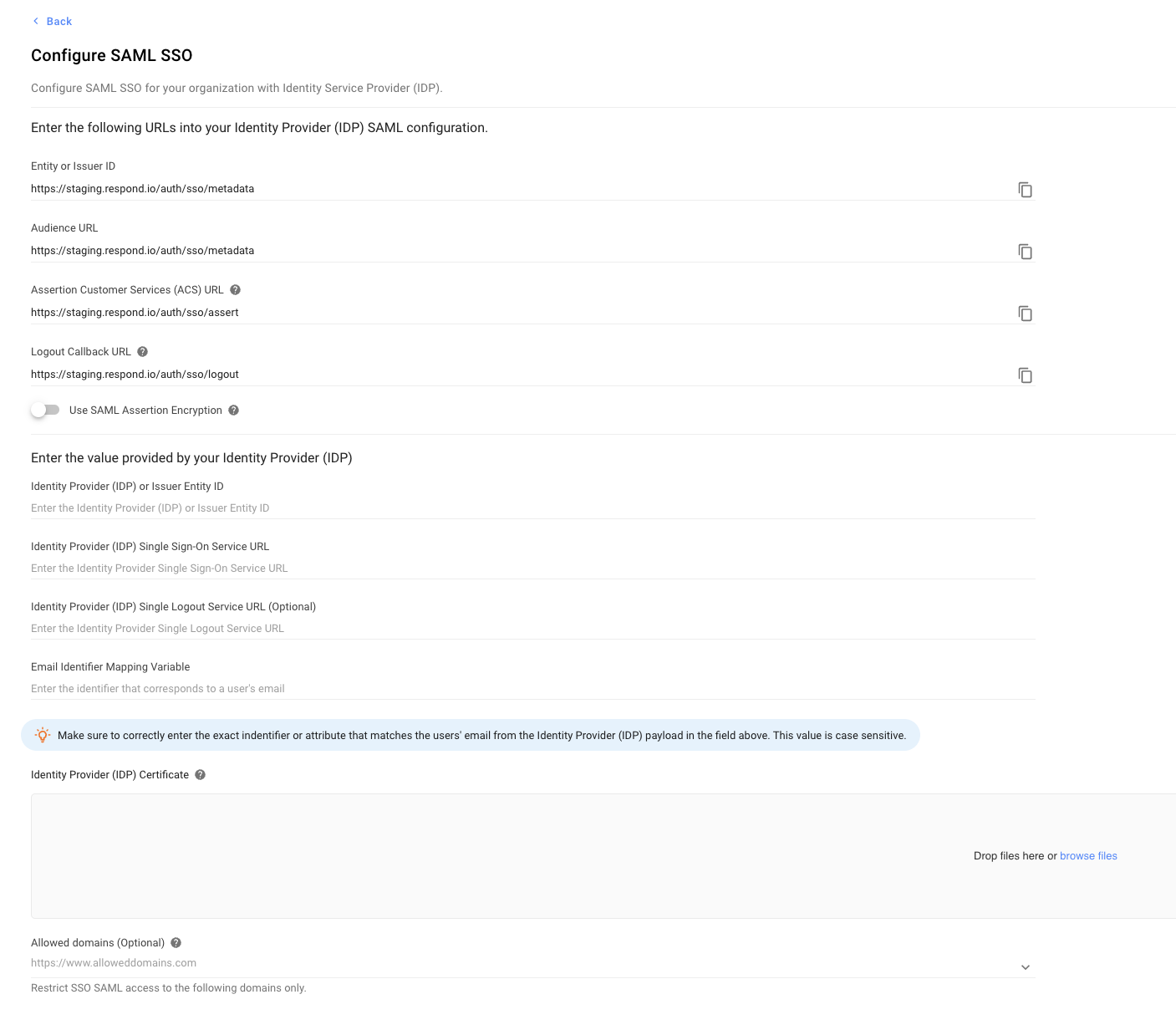

Cấu hình nội bộ cho SSO

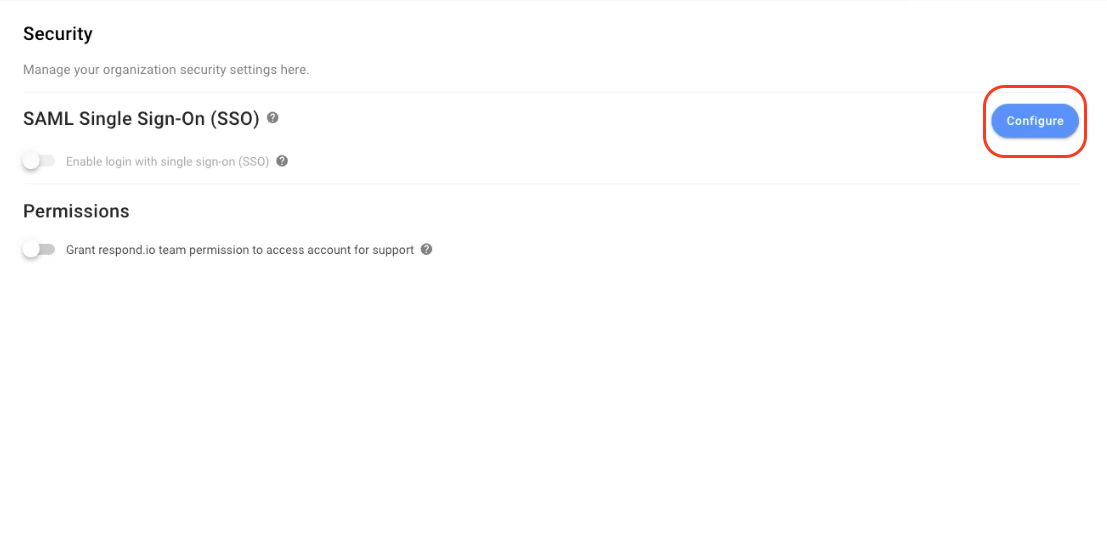

Trên trang Bảo mật , nhấp vào nút Cấu hình để cấu hình SSO.

Trên hộp thoại Cấu hình SAML SSO mở ra, hãy cấu hình các tùy chọn sau:

Tùy chọn cấu hình | Sự miêu tả |

|---|---|

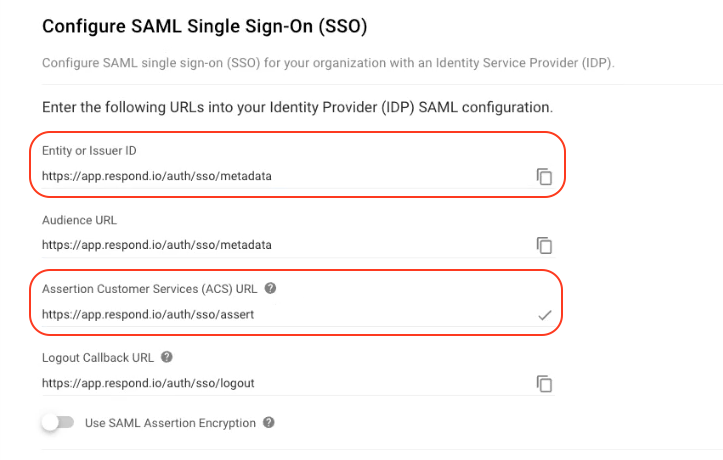

ID thực thể hoặc người phát hành | Tên duy nhất trên toàn cầu cho Nhà cung cấp danh tính hoặc Nhà cung cấp dịch vụ. Sử dụng biểu tượng sao chép để sao chép URL này và dán vào IDP của bạn. |

URL của đối tượng | Xác định người nhận hoặc đối tượng mục tiêu cho Khẳng định SAML. Sử dụng biểu tượng sao chép để sao chép URL vào bảng tạm và cung cấp URL vào trường có liên quan của Cung cấp danh tính (IDP). |

URL Dịch vụ khách hàng khẳng định (ACS) | Sự kết hợp giữa địa chỉ hệ thống con Secure Token Server, số cổng để xử lý tin nhắn SAML, ràng buộc SAML và bất kỳ thông tin cần thiết nào dành riêng cho CIC hoặc ICWS. Sử dụng biểu tượng sao chép để sao chép URL vào bảng tạm và cung cấp URL vào trường có liên quan của IDP. |

Sử dụng Mã hóa khẳng định SAML | Tắt theo mặc định. Bật (không khuyến nghị) - Chỉ bật tính năng này để chấp nhận xác nhận SAML được mã hóa từ Nhà cung cấp danh tính (IDP) của bạn. Không khuyến khích vì không phải tất cả IDP đều hỗ trợ mã hóa này. |

Tải xuống chứng chỉ | Nhấp vào Tải xuống để tải chứng chỉ xuống và sau đó tải lên nhà cung cấp danh tính (IDP) của bạn. |

Tải xuống Khóa công khai | Nhấp vào Tải xuống để tải xuống khóa và sau đó tải lên nhà cung cấp danh tính (IDP) của bạn. |

Nhà cung cấp danh tính hoặc ID thực thể phát hành | Dán ID Nhà cung cấp danh tính (IDP) hoặc ID tổ chức phát hành. Sao chép thông tin này từ IDP và dán vào đây. |

Nhà cung cấp danh tính hoặc ID thực thể phát hành | Dán ID Nhà cung cấp danh tính (IDP) hoặc ID tổ chức phát hành. Sao chép thông tin này từ IDP và dán vào đây. |

URL dịch vụ đăng nhập một lần của nhà cung cấp danh tính | Dán URL Dịch vụ đăng nhập một lần của Nhà cung cấp danh tính. Sao chép thông tin này từ IDP và dán vào đây. |

URL dịch vụ đăng xuất một lần của nhà cung cấp danh tính | Dán URL Dịch vụ đăng xuất một lần của Nhà cung cấp danh tính. Sao chép thông tin này từ IDP và dán vào đây. |

Biến ánh xạ định danh email | Dán mã định danh tương ứng với email của người dùng. Giá trị này phân biệt chữ hoa chữ thường. Sao chép thông tin này từ IDP và dán vào đây. |

Chứng chỉ nhà cung cấp danh tính | Cung cấp danh sách các miền bạn muốn cho phép truy cập trong khi hạn chế tất cả các miền khác. Tên miền phải tuân theo đúng định dạng, ví dụ:www.domainname.top-level-domain. Để trống trường này sẽ không hạn chế bất kỳ tên miền nào. |

Cấu hình | Xác minh cài đặt cấu hình và sau đó lưu các bản cập nhật. |

Sau khi SSO được thực hiện, tất cả người dùng trong tổ chức sẽ nhận được thông báo qua email và trung tâm thông báo.

Chỉnh sửa cấu hình

Sau khi bạn đã cung cấp cấu hình nội bộ SSO, hãy nhấp vào nút Chỉnh sửa cấu hình để chỉnh sửa cài đặt. Tuy nhiên, nếu SSO được bật, bạn không thể chỉnh sửa cấu hình và phải tạm thời tắt SSO bằng cách nhấp vào nút Tắt trên hộp thoại Chỉnh sửa cấu hình SSO cho tổ chức này . Bạn sẽ tự động được đăng xuất và cần đăng nhập lại bằng email và mật khẩu của tổ chức (đã tắt SSO).

Xóa cấu hình

Nếu bạn muốn xóa cấu hình, hãy nhấp vào nút Xóa cấu hình và xác nhận xóa bằng cách nhấp vào XÓA trên cửa sổ bật lên hiển thị. Thao tác này sẽ vô hiệu hóa người dùng và đăng xuất họ.

Bật/Tắt SSO cho tổ chức của bạn

Trên trang Bảo mật , bật nút chuyển Kích hoạt đăng nhập bằng SSO ; trên hộp thoại mở ra, nhấp vào Thực thi. Tất cả người dùng sẽ tự động đăng xuất khỏi tổ chức và có thể đăng nhập bằng địa chỉ email đã được chấp thuận. Bạn sẽ nhận được thông báo và email thông báo rằng bạn đã đăng xuất vì SSO đã được bật trong tổ chức của bạn.

Tắt nút chuyển sẽ vô hiệu hóa SSO cho tổ chức của bạn, người dùng sẽ tự động được đăng xuất và chỉ có thể đăng nhập bằng email và mật khẩu của họ. Người dùng chưa có mật khẩu sẽ cần phải đặt lại mật khẩu trên trang đăng nhập. Bạn sẽ nhận được thông báo và email thông báo rằng bạn đã đăng xuất vì SSO đã bị vô hiệu hóa trên tổ chức của bạn.

Xác thực hai yếu tố (2FA) là gì

Xác thực hai yếu tố (2FA) giải quyết vấn đề về lỗ hổng mật khẩu và cung cấp thêm một lớp bảo mật (trong trường hợp mật khẩu của bạn bị xâm phạm), tăng cường các biện pháp an toàn được thực hiện để bảo vệ dữ liệu nhạy cảm (bằng cách loại bỏ khả năng truy cập trái phép vào tài khoản của bạn). Lớp bổ sung này yêu cầu người dùng trong tổ chức cung cấp mã xác thực được tạo bởi ứng dụng xác thực được cài đặt trên thiết bị di động của họ. Sau khi người dùng cung cấp mật khẩu chính xác, họ phải cung cấp mã xác thực để đăng nhập.

Thực thi xác thực hai yếu tố (2FA) cho tất cả người dùng

Việc thi hành xác thực hai yếu tố (2FA) ảnh hưởng đến tất cả người dùng trong tổ chức và có thể tác động đến khả năng sử dụng nền tảng của họ, nghĩa là họ bị hạn chế truy cập vào dữ liệu của tổ chức (nếu họ chưa thiết lập xác thực hai yếu tố (2FA) trên hồ sơ của mình).

Bạn nên cảnh báo trước hoặc thực hiện cảnh báo vào thời điểm hầu hết người dùng không sử dụng nền tảng để tránh làm gián đoạn tiến trình của họ.

Để áp dụng Xác thực hai yếu tố (2FA) cho tất cả người dùng trong một tổ chức, hãy làm theo các bước dưới đây:

Bật nút chuyển Thực thi Xác thực hai yếu tố (2FA) trên tất cả người dùng .

Trên hộp thoại xác nhận, nhấp vào Thực thi để xác nhận.

Sau khi bật, tất cả người dùng trong tổ chức sẽ nhận được email và thông báo rằng họ cần bật Xác thực hai yếu tố (2FA) ngay lập tức.

Mỗi người dùng có trách nhiệm bật Xác thực hai yếu tố (2FA) trên hồ sơ của họ.

Khi tính năng này bị vô hiệu hóa, việc thực thi xác thực hai yếu tố (2FA) của tổ chức sẽ được gỡ bỏ, và người dùng không cần phải kích hoạt xác thực hai yếu tố (2FA) nữa.

Bạn có thể vô hiệu hóa việc thực thi Xác thực hai yếu tố (2FA) đối với người dùng trong tổ chức của mình bằng cách tắt nút chuyển Bật Xác thực hai yếu tố (2FA) cho tất cả người dùng .

Khi tính năng này bị vô hiệu hóa, việc thi hành xác thực hai yếu tố (2FA) của tổ chức sẽ được gỡ bỏ, và người dùng không cần phải kích hoạt xác thực hai yếu tố (2FA) nữa. Tất cả người dùng trong tổ chức (bao gồm cả những người dùng chưa kích hoạt Xác thực hai yếu tố (2FA)) hiện có thể xem tất cả các mô-đun.

Người dùng cá nhân vẫn có thể chọn bật Xác thực hai yếu tố (2FA) trên hồ sơ của họ.

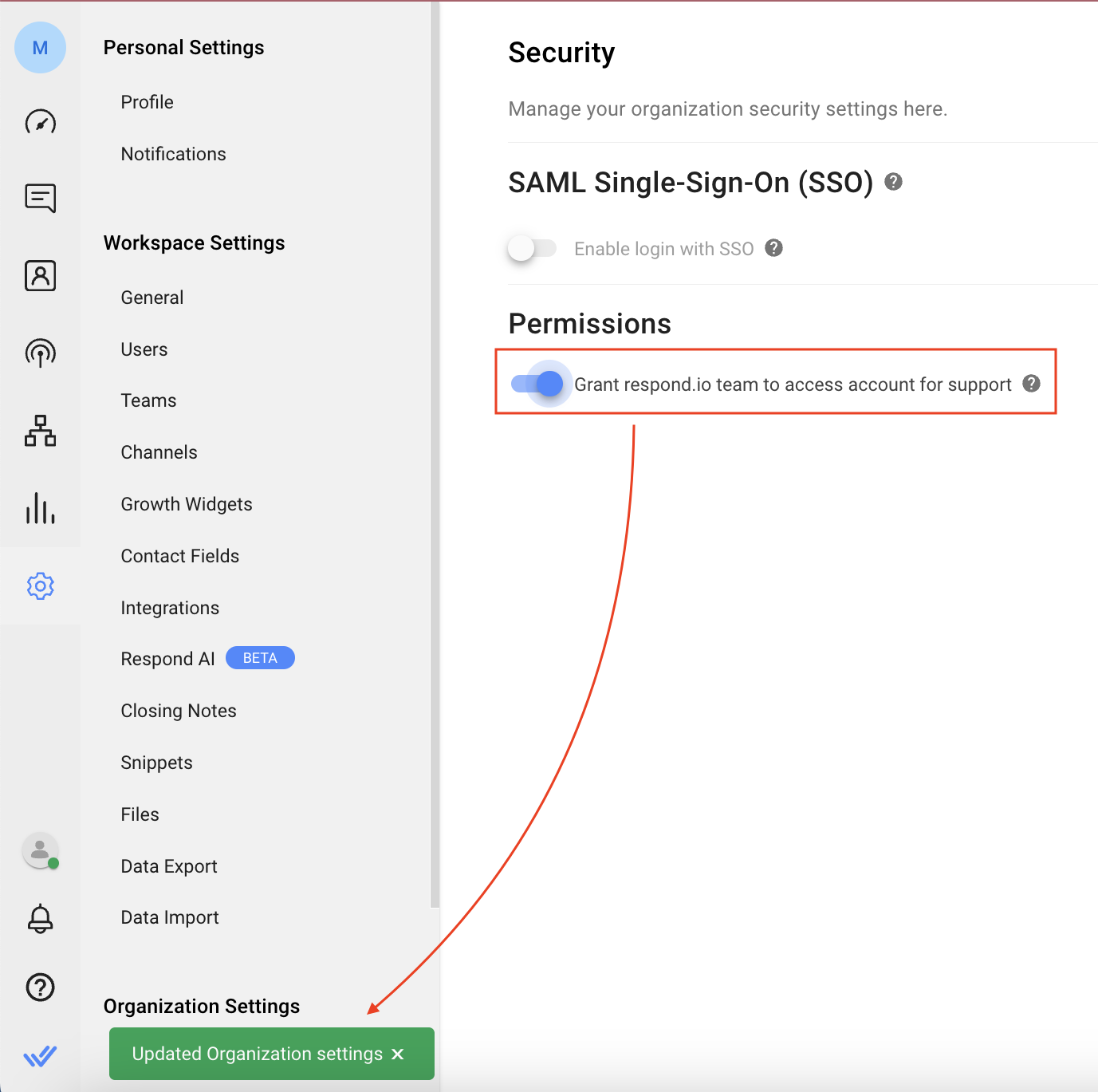

Cấp quyền hỗ trợ nền tảng.

Bật nút chuyển này để cấp quyền truy cập cho bộ phận hỗ trợ respond.io vào tài khoản của bạn và nhanh chóng giải quyết vấn đề. Một thông báo sẽ xuất hiện khi bạn bật tùy chọn này. Bạn có thể tắt tùy chọn này bằng cách tắt nút chuyển.

Nhóm của chúng tôi chỉ có quyền xem tài khoản của bạn để cung cấp hỗ trợ kỹ thuật. Họ không thể sửa đổi, biên tập hoặc thay đổi dữ liệu của bạn và bạn có thể thu hồi quyền truy cập này bất kỳ lúc nào.

Mời người dùng tham gia tổ chức đã kích hoạt SSO.

Quản trị viên tổ chức có thể mời người dùng vào tổ chức từ trang Cài đặt không gian làm việc > Người dùng. Tìm thêm thông tin chi tiết tại đây.

Đăng ký vào tổ chức được kích hoạt SSO.

Người dùng có thể đăng ký bằng lời mời được gửi đến địa chỉ email của họ. Nhấp vào liên kết trong email, xác minh địa chỉ email trên trang mở ra, và nhấp vào Đăng nhập.

Đăng nhập vào tổ chức hỗ trợ SSO.

Người dùng có thể đăng nhập vào tổ chức hỗ trợ SSO bằng cách sử dụng trang đăng nhập bằng cách cung cấp địa chỉ email của họ; IDP xác thực địa chỉ email trước khi đăng nhập vào tổ chức trên respond.io.

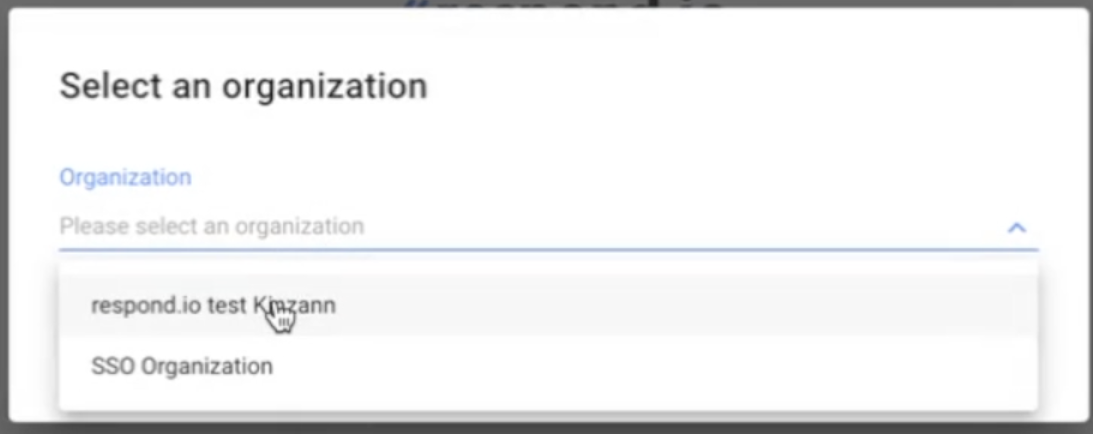

Nếu người dùng là thành viên của nhiều tổ chức, họ có thể chọn tổ chức từ danh sách thả xuống Tổ chức trên hộp thoại Chọn một Tổ chức.

Thiết lập SSO trên respond.io cho Google Workspace.

Làm theo hướng dẫn từng bước này để thêm respond.io làm Ứng dụng SAML tùy chỉnh trong Bảng điều khiển quản trị viên Google của bạn.

Bước 1: Trong Không gian làm việc của bạn, Nhấp vào Cài đặt > Bảo mật.

Bước 2: Nhấp vào Cấu hình.

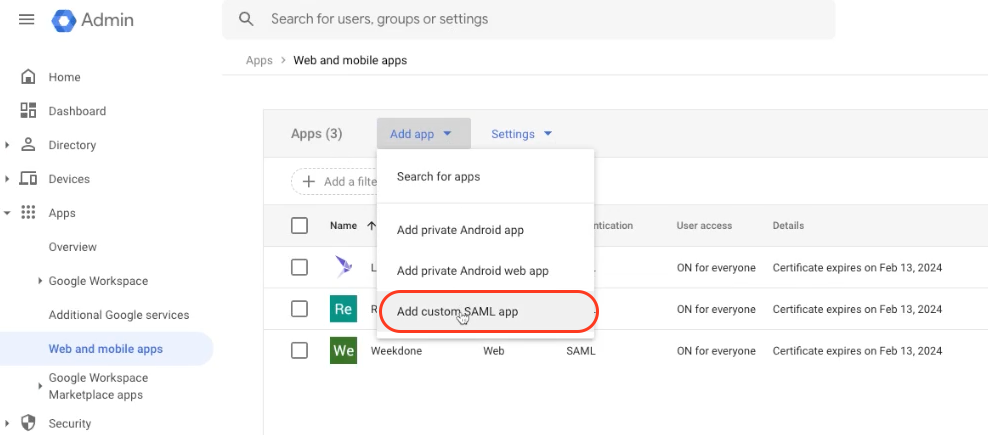

Bước 3: Vào https://admin.google.com/ac/apps/unified và nhấp vào Thêm ứng dụng > Thêm ứng dụng SAML tùy chỉnh.

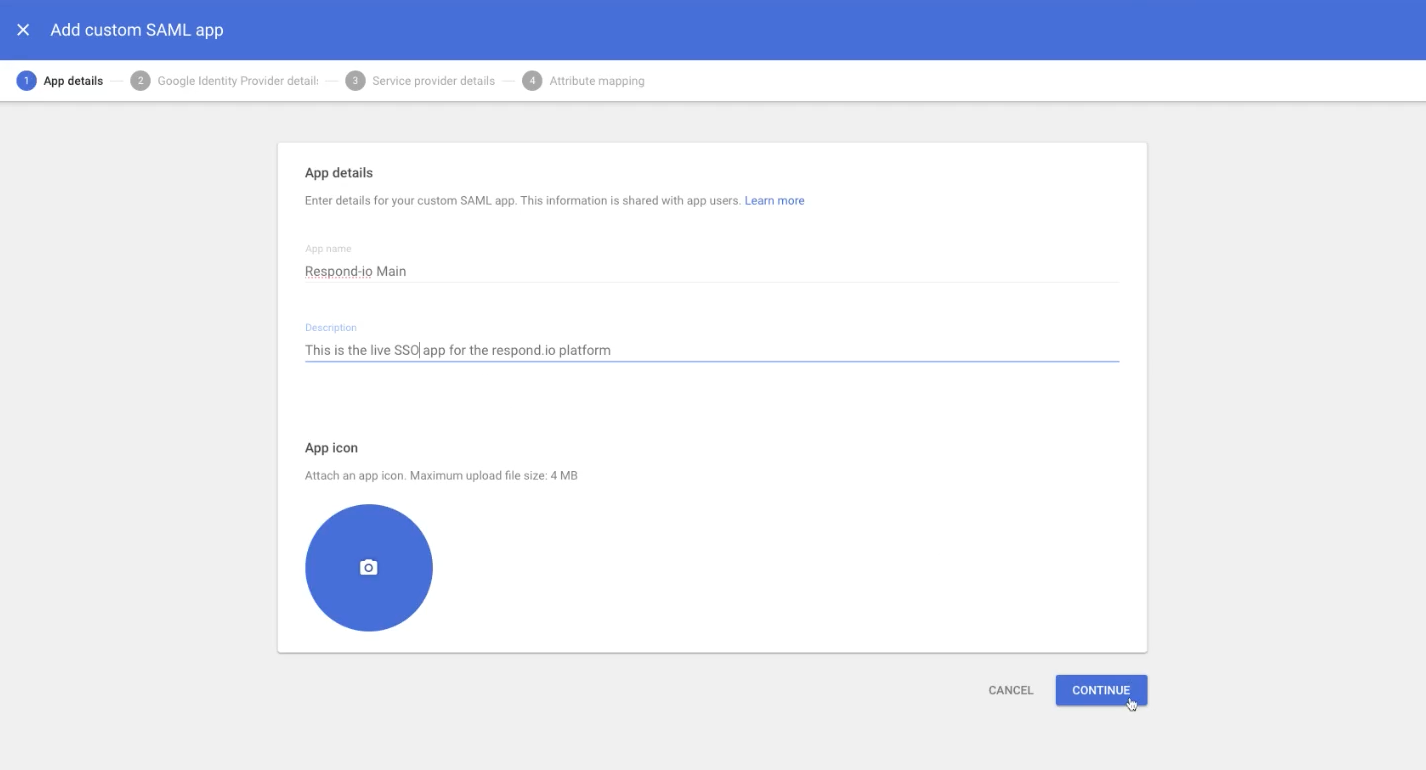

Bước 4: Nhập Tên ứng dụng và Mô tả và nhấp vào TIẾP TỤC.

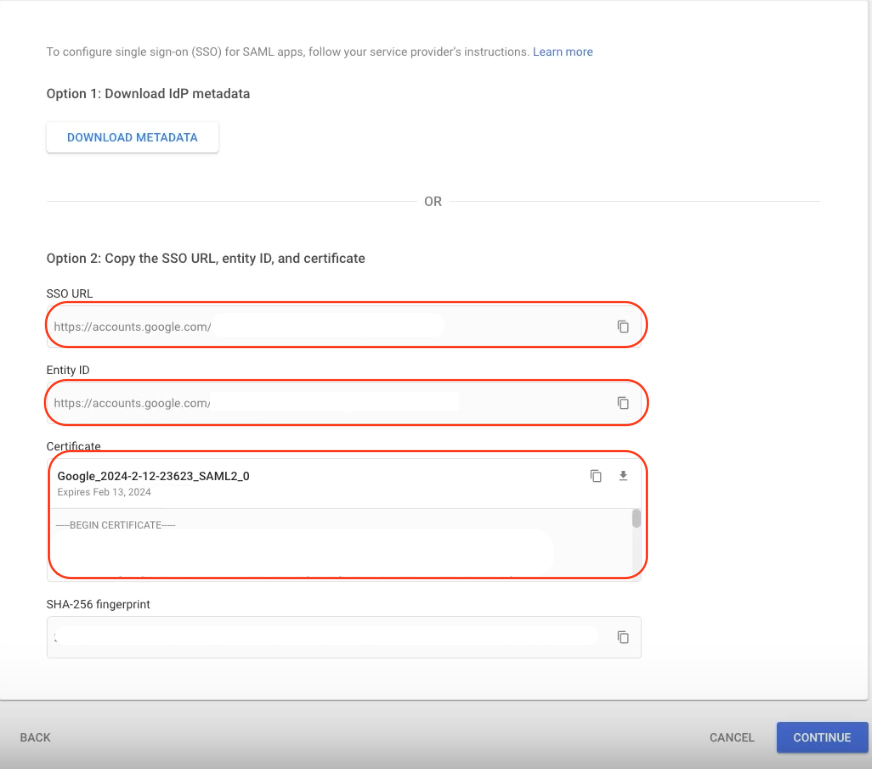

Bước 5: Sao chép URL SSO, ID thực thể và Tải xuống Chứng chỉ.

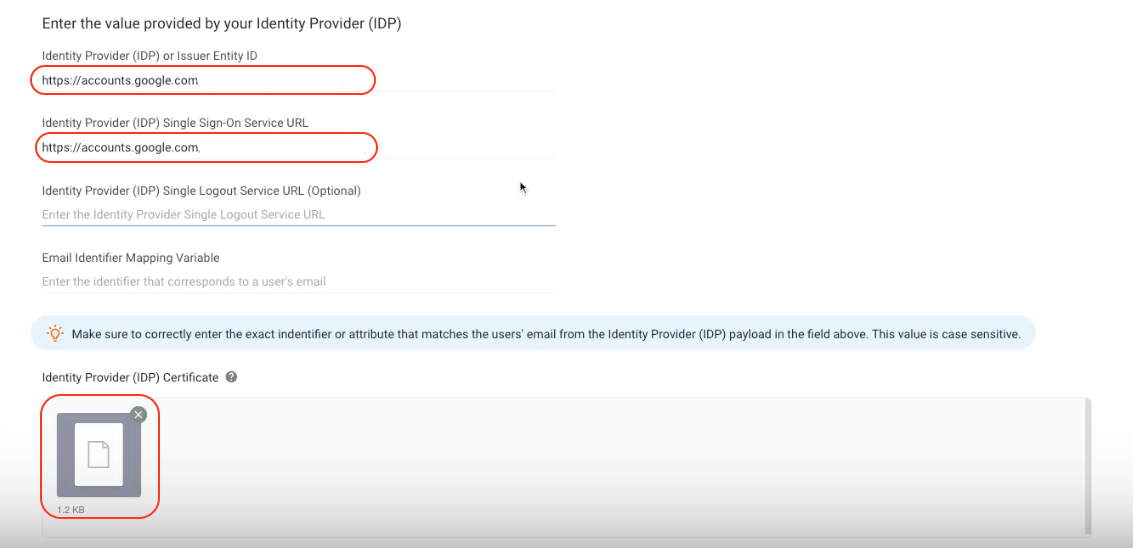

Bước 6: Trong Không gian làm việc của bạn:

Dán URL SSO vào trường URL Dịch vụ Đăng nhập Một lần của Nhà cung cấp danh tính (IDP).

Dán ID thực thể vào trường ID thực thể Nhà cung cấp danh tính (IDP) hoặc Nhà phát hành.

Tải lên Chứng chỉ vào trường Chứng chỉ Nhà cung cấp danh tính (IDP).

Bước 7: Trong Không gian làm việc của bạn, sao chép URL Dịch vụ khách hàng xác nhận (ACS) và ID thực thể hoặc đơn vị phát hành.

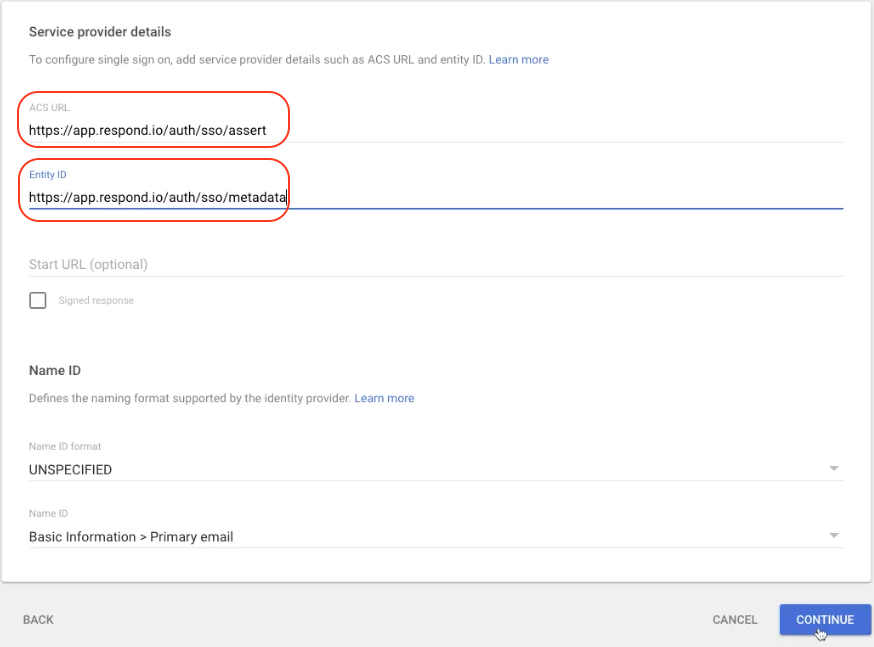

Bước 8: Trong Google Admin:

Dán URL Dịch vụ khách hàng khẳng định (ACS) vào trường URL của ACS.

Dán ID thực thể hoặc đơn vị phát hành vào trường ID thực thể.

Sau đó, nhấp vào TIẾP TỤC.

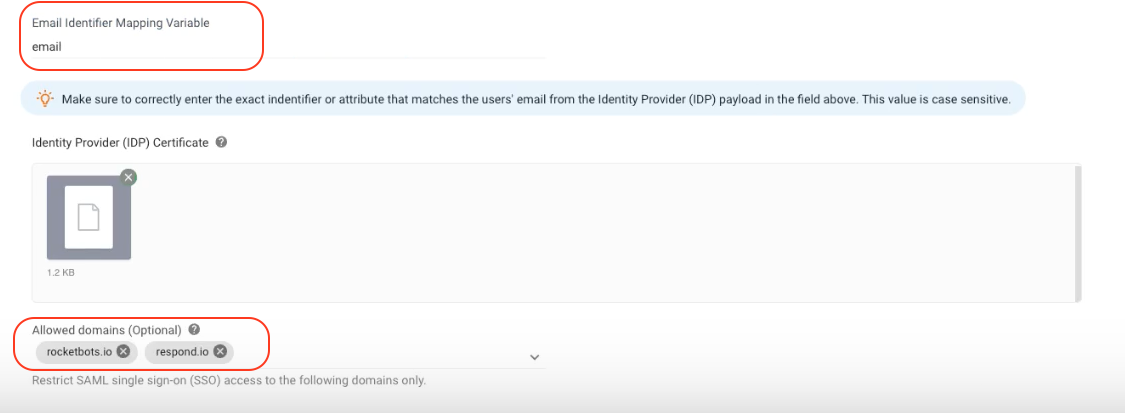

Bước 12: Trong Không gian làm việc của bạn, hãy nhập Miền được phép và nhập "email" vào trường Biến ánh xạ định danh email.

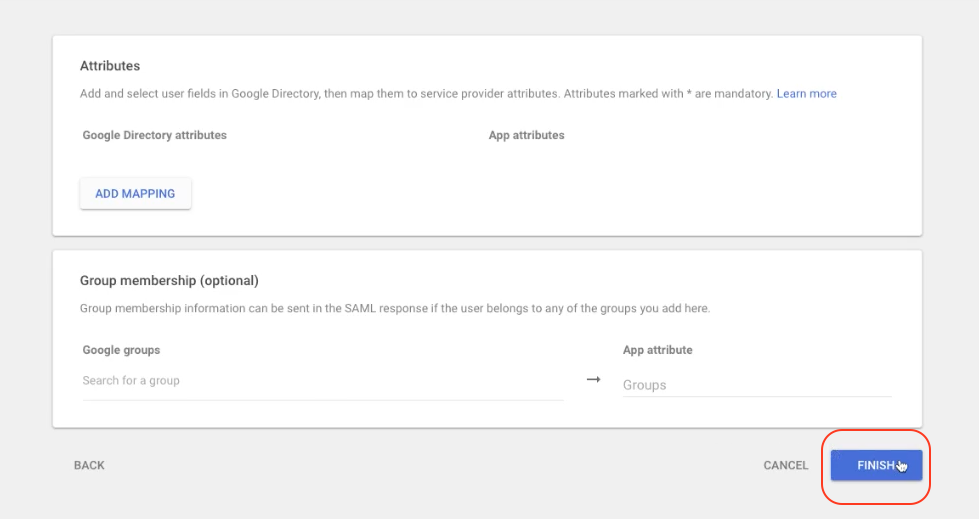

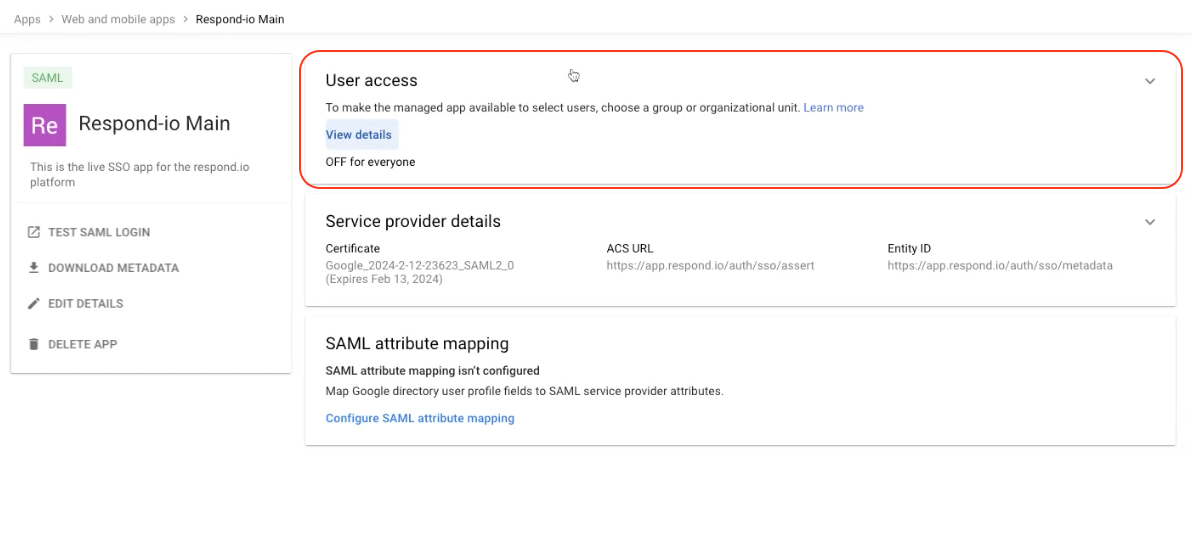

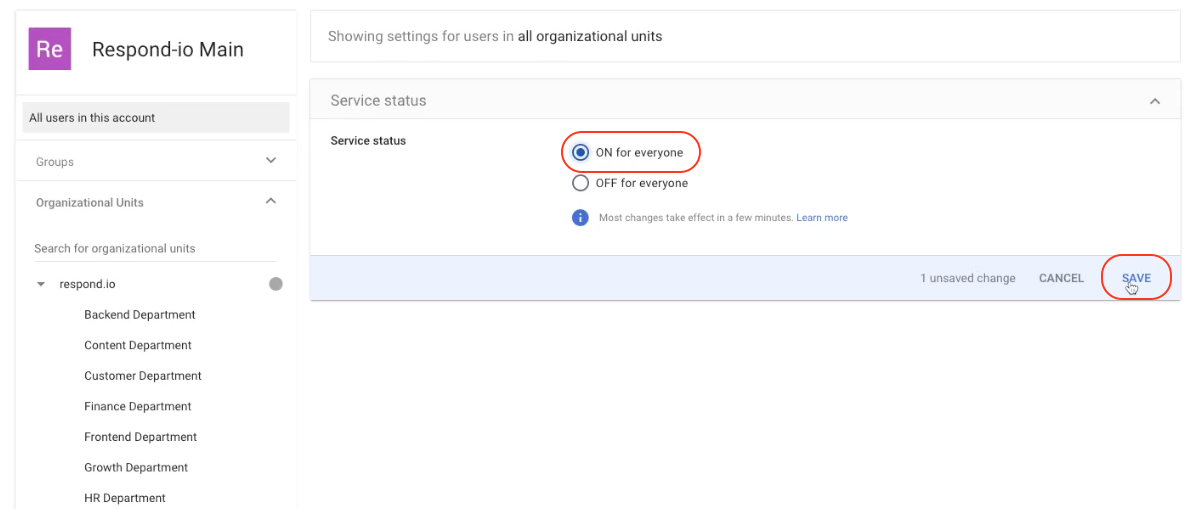

Bước 10: Trong Google Admin, nhấp vào Quyền truy cập của người dùng

Bước 11: Chọn trạng thái dịch vụ BẬT cho tất cả mọi người và nhấp vào LƯU

Bước 12: Trong Không gian làm việc của bạn, hãy nhập Miền được phép và nhập "email" vào trường Biến ánh xạ định danh email

Bước 13: Nhấp vào Xác minh để hoàn tất.