Как добраться сюда

Единый вход (SSO) доступен только для корпоративных планов. Чтобы обновиться или подписаться, пожалуйста, свяжитесь с нами.

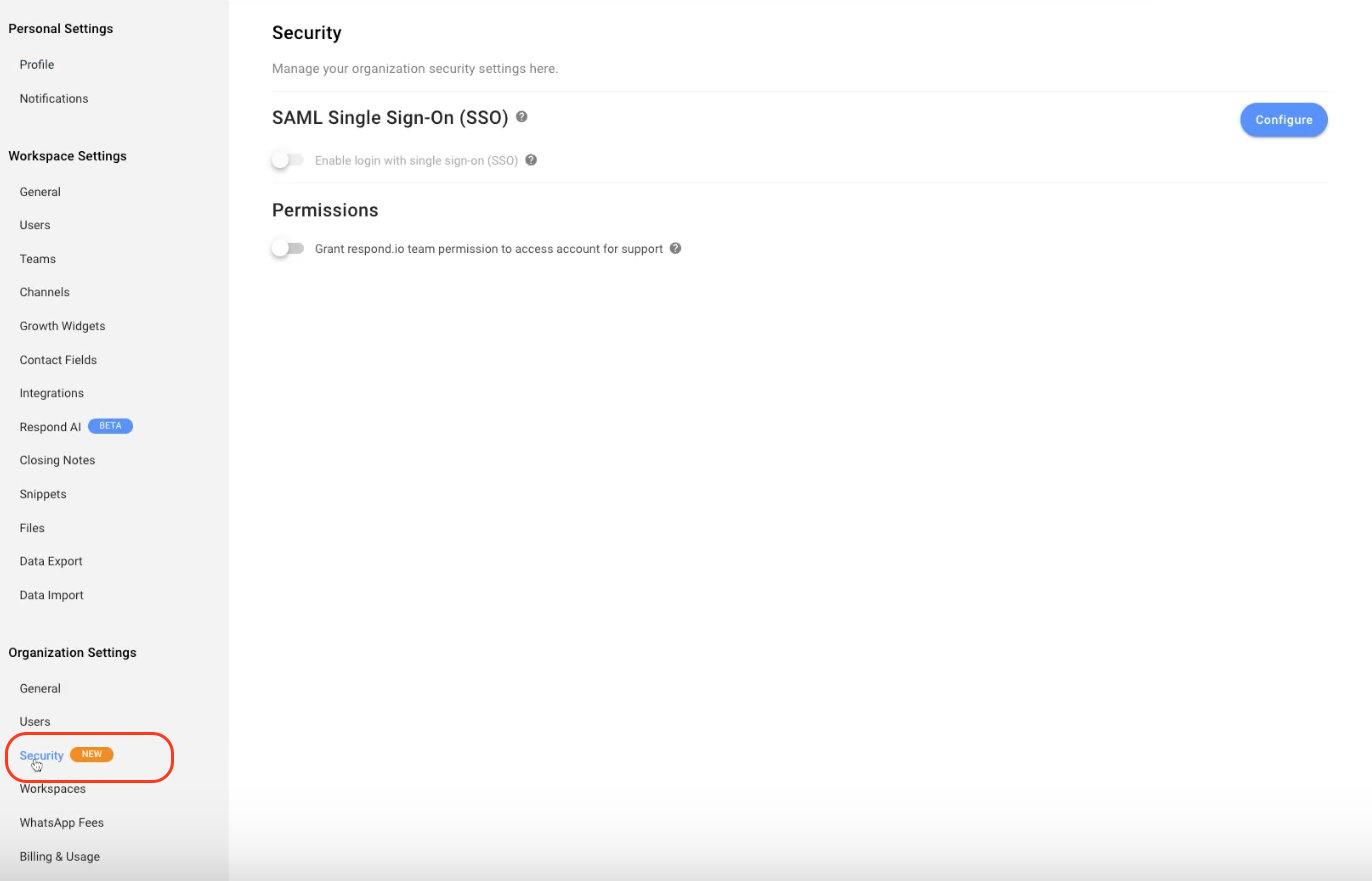

Администраторы могут получать доступ и редактировать настройки единого входа через Организационные настройки > Безопасность. Администраторы выставления счетов могут просматривать, но не редактировать эту страницу.

Что такое единый вход?

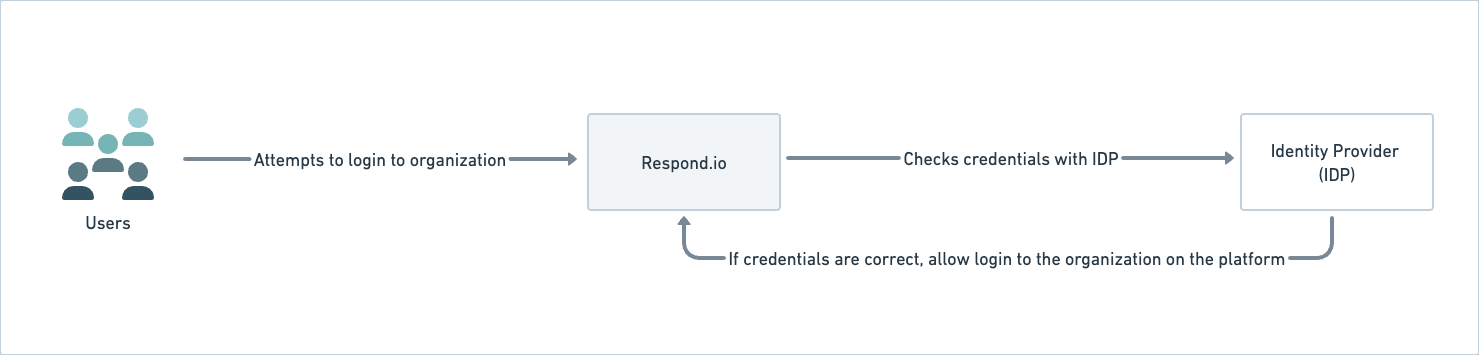

SAML-SSO обеспечивает безопасный вход в систему одной или нескольких организаций с использованием единого набора учетных данных. Он повышает безопасность, упрощает доступ и позволяет беспрепятственно переключаться между организациями, поддерживающими SSO, с одним и тем же поставщиком удостоверений (IDP).

В следующей таблице приведены сведения о поведении входа, выхода и регистрации на платформе при включении/отключении единого входа:

Функция | Администраторы / Пользователи | Другие пользователи |

|---|---|---|

Регистрация организации | Администратор организации приглашает пользователя в организацию по электронной почте. | Пользователь принимает приглашение, нажимая на ссылку, указанную в электронном письме. Пользователи могут войти в организацию, используя свою электронную почту, не предоставляя дополнительной информации. Если для организации отключен SSO, пользователь автоматически выходит из системы, и ему необходимо снова войти в организацию, используя свою электронную почту и пароль. Вероятно, пароль необходимо обновить. |

Вход в организацию | Организация с поддержкой единого входа (SSO): пользователь может войти в систему, используя свой адрес электронной почты, прошедший аутентификацию с помощью единого входа (SSO). | |

Организация без единого входа: пользователь может войти в систему, используя адрес электронной почты и пароль своей организации, или войти с помощью Google. | ||

Продолжительность сеанса SSO | Все пользователи будут оставаться в системе организации, поддерживающей систему единого входа, в течение 24 часов, после чего они автоматически выйдут из системы и им потребуется войти в систему снова. | |

Вход в несколько организаций | Администратор платформы предоставляет пользователю доступ к нескольким организациям. | Когда пользователь входит в систему с помощью SSO и является членом нескольких организаций с общим IDP, пользователю предлагается войти в систему, в какую организацию он хочет войти. |

Вход в единую организацию | Администратор платформы разрешает пользователю доступ к одной организации. | Поскольку пользователь является частью только одной организации, он попадает к ней напрямую. |

Обмен организациями с SSO на SSO: когда пользователь переключается между организациями с поддержкой SSO, которые используют одного и того же поставщика удостоверений (IDP), доступ пользователя по-прежнему будет проверяться на наличие у него необходимых полномочий. | ||

Обмен между организациями с единым входом и без единого входа (и наоборот): при переключении между организациями пользователь автоматически выходит из системы и должен войти в организацию без единого входа с правильным набором учетных данных. | ||

Отказ в доступе | Пользователи с правами администратора или администраторы могут запретить доступ к учетным данным пользователя, удалив или отключив пользователя из IDP и/или удалив его с платформы. | Пользователь больше не может войти в организацию. |

Когда пользователь удаляется из IDP или организации, ему необходимо сбросить свой пароль, чтобы восстановить доступ к другим организациям, для которых он включен. |

Настройка параметров единого входа

Единый вход можно включить как в новых, так и в существующих организациях. Однако перед включением единого входа его необходимо настроить.

Внешние конфигурации для SSO

Чтобы использовать SAML SSO, вам необходимо добавить рабочий адрес электронной почты пользователя в IDP. Эта настройка выполняется внешне, т. е. за пределами платформы response.io.

Внутренние конфигурации для SSO

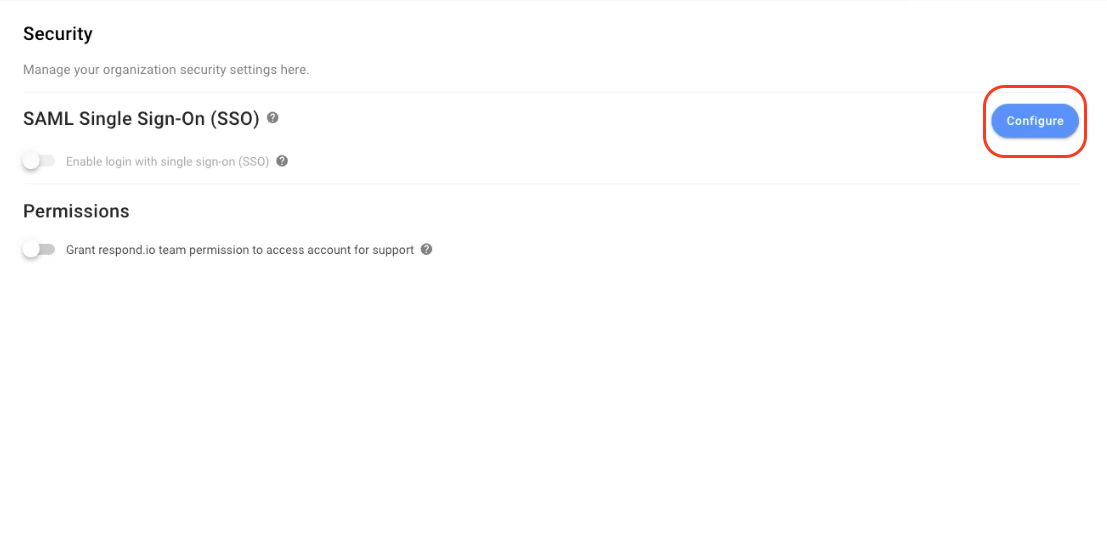

На странице Безопасность нажмите кнопку Настроить , чтобы настроить единый вход.

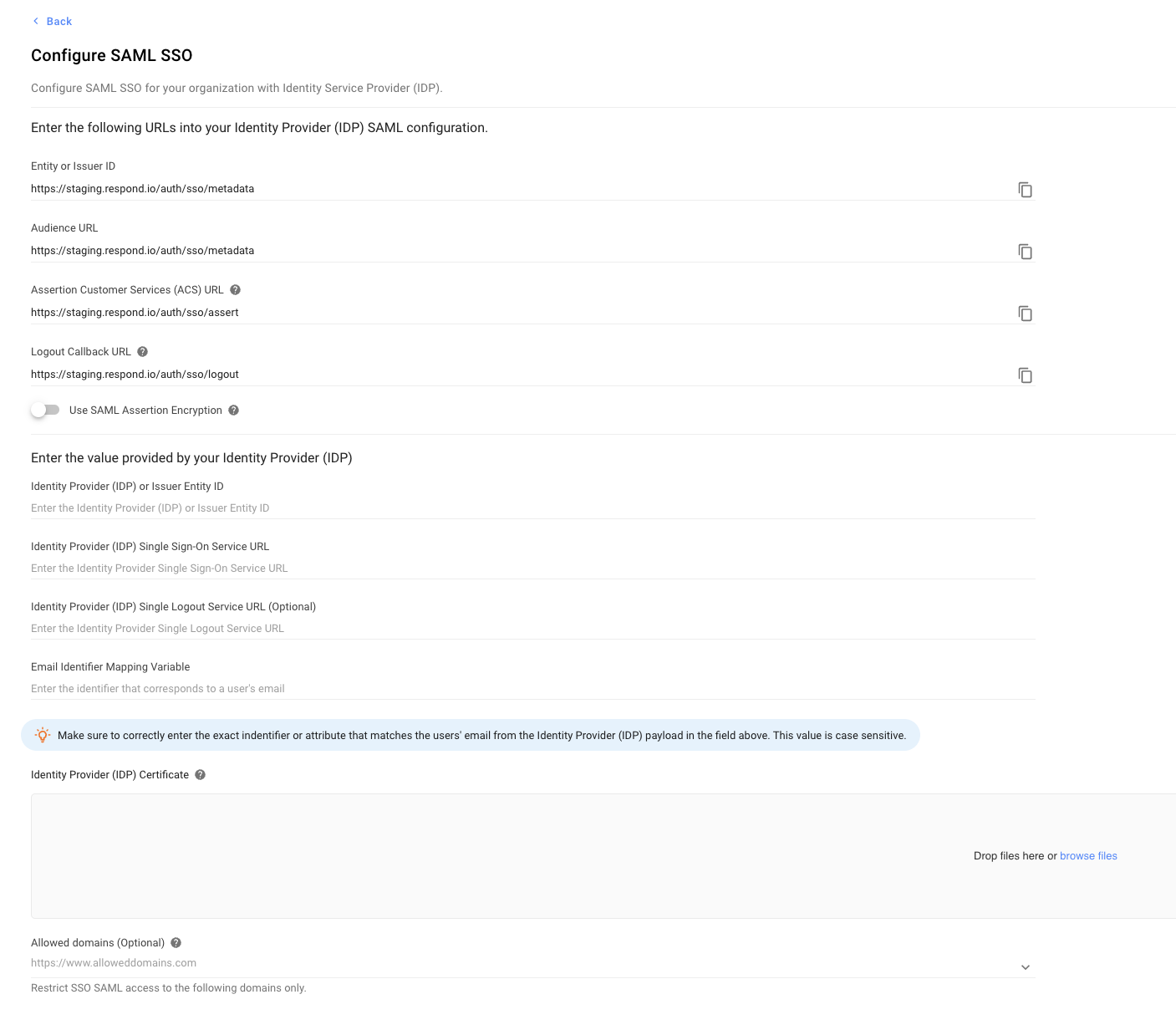

В открывшемся диалоговом окне «Настройка единого входа SAML» настройте следующие параметры:

Параметры конфигурации | Описание |

|---|---|

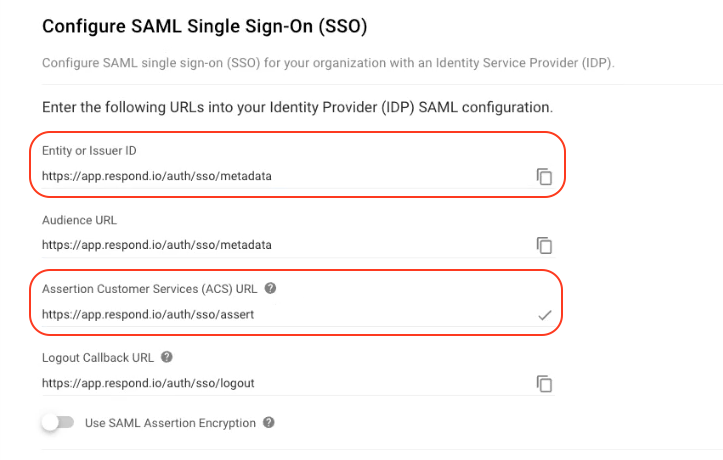

Идентификатор организации или эмитента | Глобально уникальное имя поставщика удостоверений или поставщика услуг. Используйте значок копирования, чтобы скопировать этот URL-адрес и вставить его в свой IDP. |

URL-адрес аудитории | Определяет предполагаемого получателя или аудиторию для утверждения SAML. Используйте значок копирования, чтобы скопировать URL-адрес в буфер обмена и указать URL-адрес в соответствующем поле документа Identity Provide (IDP). |

URL-адрес службы поддержки клиентов Assertion (ACS) | Комбинация адреса подсистемы Secure Token Server, номера его порта для обработки сообщений SAML, привязки SAML и любой необходимой информации, специфичной для CIC или ICWS. Используйте значок копирования, чтобы скопировать URL-адрес в буфер обмена и указать URL-адрес в соответствующем поле IDP. |

Использовать шифрование утверждений SAML | По умолчанию отключено. Включение (не рекомендуется) — включите эту функцию только для принятия зашифрованных утверждений SAML от вашего поставщика удостоверений (IDP). Это не рекомендуется, поскольку не все IDP поддерживают такое шифрование. |

Скачать сертификат | Нажмите «Загрузить», чтобы загрузить сертификат и позже загрузить его вашему поставщику удостоверений (IDP). |

Загрузить открытый ключ | Нажмите «Загрузить», чтобы загрузить ключ, а затем загрузить его вашему поставщику удостоверений (IDP). |

Идентификатор поставщика удостоверений или эмитента | Вставьте идентификатор поставщика удостоверений (IDP) или эмитента. Скопируйте эту информацию из IDP и вставьте ее сюда. |

Идентификатор поставщика удостоверений или эмитента | Вставьте идентификатор поставщика удостоверений (IDP) или эмитента. Скопируйте эту информацию из IDP и вставьте ее сюда. |

URL-адрес службы единого входа поставщика удостоверений | Вставьте URL-адрес службы единого входа поставщика удостоверений. Скопируйте эту информацию из IDP и вставьте ее сюда. |

URL-адрес службы единого выхода поставщика удостоверений | Вставьте URL-адрес службы единого выхода поставщика удостоверений. Скопируйте эту информацию из IDP и вставьте ее сюда. |

Переменная сопоставления идентификатора электронной почты | Вставьте идентификатор, соответствующий адресу электронной почты пользователя. Это значение чувствительно к регистру. Скопируйте эту информацию из IDP и вставьте ее сюда. |

Сертификат поставщика удостоверений личности | Укажите список доменов, к которым вы хотите разрешить доступ, ограничив при этом все остальные. Домены должны следовать правильному формату, например, www.domainname.top-level-domain. Оставить это поле пустым не будет ограничивать никакие домены. |

Настроить | Проверяет параметры конфигурации, а затем сохраняет обновления. |

После внедрения системы единого входа все пользователи в организации получат уведомление по электронной почте и в центр уведомлений.

Редактирование конфигурации

После того, как вы указали внутренние конфигурации SSO, нажмите кнопку Изменить конфигурацию , чтобы изменить настройки. Однако, если включен SSO, вы не можете редактировать конфигурацию и должны временно отключить SSO, нажав кнопку Отключить в диалоговом окне Изменить конфигурацию SSO для этой организации. Вы автоматически выйдете из системы и вам нужно будет войти снова, указав адрес электронной почты и пароль для организации (система единого входа отключена).

Удаление конфигурации

Если вы хотите удалить конфигурацию, нажмите кнопку Удалить конфигурацию и подтвердите удаление, нажав УДАЛИТЬ во всплывающем окне. Это отключает пользователей и выводит их из системы.

Включение/отключение SSO для вашей организации

На странице Безопасность включите переключатель Включить вход с помощью единого входа ; в открывшемся диалоговом окне нажмите Принудительно. Все пользователи автоматически выходят из организации и могут войти в систему, используя утвержденный адрес электронной почты. Вам будет отправлено уведомление и электронное письмо с информацией о том, что вы вышли из системы, поскольку в вашей организации включена система единого входа (SSO).

Отключение переключателя отключает систему единого входа для вашей организации, пользователи автоматически выходят из системы и могут войти в систему только с помощью своего адреса электронной почты и пароля. Пользователям, у которых еще нет пароля, необходимо будет сбросить пароль на странице входа. Вам будет отправлено уведомление и электронное письмо с информацией о том, что вы вышли из системы, поскольку в вашей организации отключена система единого входа.

Что такое двухфакторная аутентификация (2FA)

Двухфакторная аутентификация (2FA) решает проблему уязвимости паролей и обеспечивает дополнительный уровень безопасности (в случае, если ваш пароль будет скомпрометирован), усиливая меры безопасности, принимаемые для защиты конфиденциальных данных (исключая вероятность несанкционированного доступа к вашей учетной записи). Этот дополнительный уровень требует от пользователей вашей организации предоставить код аутентификации, сгенерированный приложением-аутентификатором, установленным на их мобильных устройствах. После того, как пользователи введут правильные пароли, для входа в систему им необходимо будет предоставить код аутентификации.

Внедрение двухфакторной аутентификации (2FA) для всех пользователей

Внедрение двухфакторной аутентификации (2FA) влияет на всех пользователей организации и может повлиять на их возможность использовать платформу, т. е. им будет ограничен доступ к данным организации'(если они еще не установили двухфакторную аутентификацию (2FA) в своем профиле).

Рекомендуется предупреждать их заранее или применять это предупреждение в то время, когда большинство пользователей не пользуются платформой, чтобы не прерывать их работу.

Чтобы включить двухфакторную аутентификацию (2FA) для всех пользователей в организации, выполните следующие действия:

Включите переключатель Включить двухфакторную аутентификацию (2FA) для всех пользователей .

В диалоговом окне подтверждения нажмите Применить для подтверждения.

После включения всем пользователям в организации будет отправлено электронное письмо и уведомление о необходимости немедленно включить двухфакторную аутентификацию (2FA).

Каждый пользователь несет ответственность за включение двухфакторной аутентификации (2FA) в своем профиле.

Отключение принудительной двухфакторной аутентификации (2FA) для всех пользователей

Вы можете отключить принудительное использование двухфакторной аутентификации (2FA) для пользователей вашей организации, выключив переключатель Включить Двухфакторная аутентификация (2FA) для всех пользователей .

При отключении обязательная двухфакторная аутентификация (2FA) для организации снимается, и пользователям больше не нужно активировать двухфакторную аутентификацию (2FA). Все пользователи в организации (включая тех, кто не включил двухфакторную аутентификацию (2FA)) теперь могут просматривать все модули.

Отдельные пользователи по-прежнему могут включить двухфакторную аутентификацию (2FA) в своем профиле.

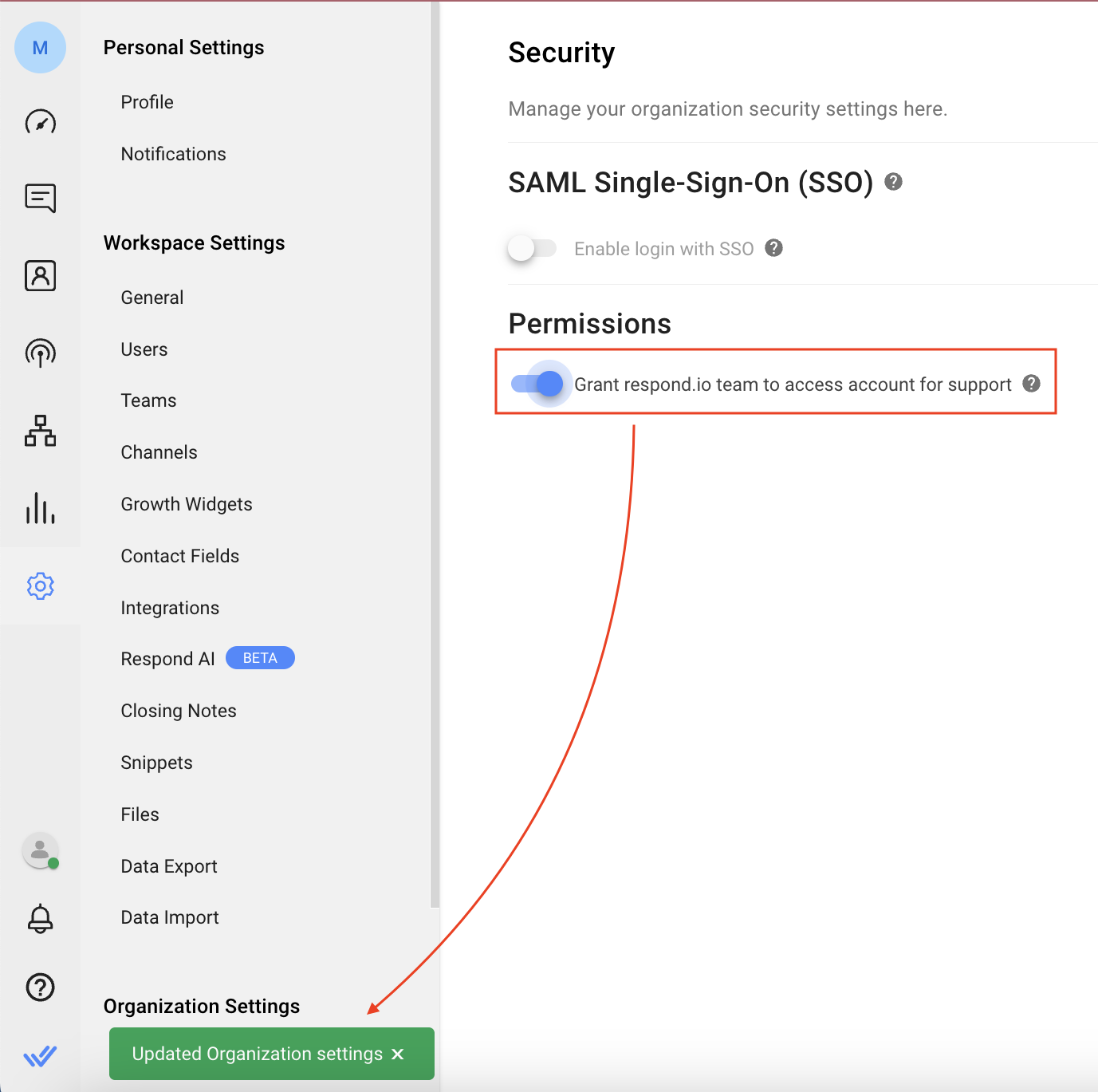

Предоставление разрешения на поддержку платформы

Включите этот переключатель, чтобы предоставить службе поддержки response.io разрешение на доступ к вашей учетной записи и возможность быстро решать проблемы самостоятельно. При включении этой опции появляется всплывающее уведомление. Эту опцию можно отключить, переключив тумблер в положение «Выкл».

Наша команда имеет доступ только для просмотра вашей учетной записи и может оказать техническую помощь. Они не могут изменять, редактировать или удалять ваши данные, и вы можете отозвать доступ в любое время.

Приглашение пользователя в организацию с поддержкой SSO

Администратор организации может пригласить пользователя в организацию со страницы Настройки рабочего пространства > Пользователи . Более подробную информацию можно найти здесь.

Регистрация в организации, поддерживающей SSO

Пользователи могут зарегистрироваться, используя приглашение, отправленное на их адрес электронной почты. Нажмите на ссылку в письме, подтвердите адрес электронной почты на открывшейся странице и нажмите Войти.

Вход в организации, поддерживающие SSO

Пользователи могут войти в организацию, поддерживающую SSO, используя страницу входа, указав свой адрес электронной почты; IDP проверяет адрес электронной почты, прежде чем авторизовать их в организации на response.io.

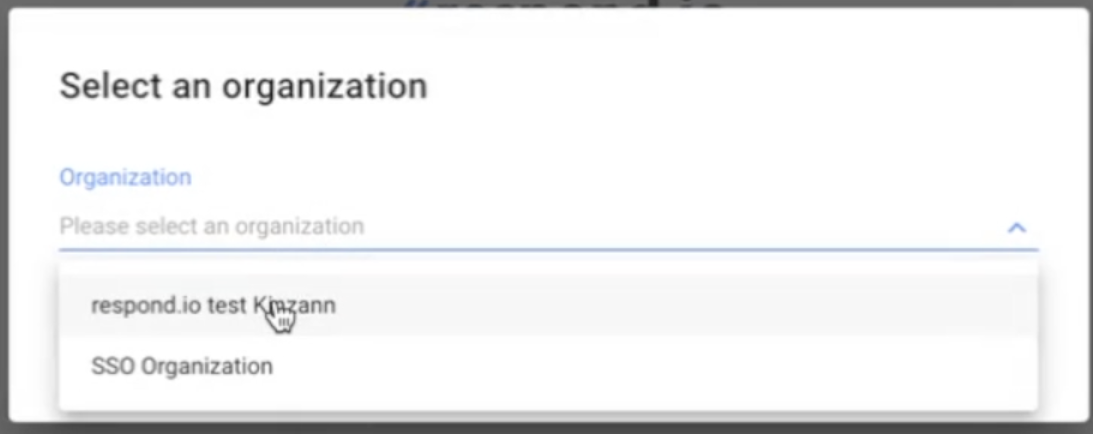

Если пользователь является членом нескольких организаций, он может выбрать организацию из раскрывающегося списка «Организация» в диалоговом окне «Выбрать организацию ».

Настройка SSO на response.io для Google Workspace

Следуйте этому пошаговому руководству, чтобы добавить response.io в качестве пользовательского приложения SAML в консоли администратора Google.

Шаг 1: В рабочей области перейдите в Настройки > Безопасность

Шаг 2: Нажмите Настроить

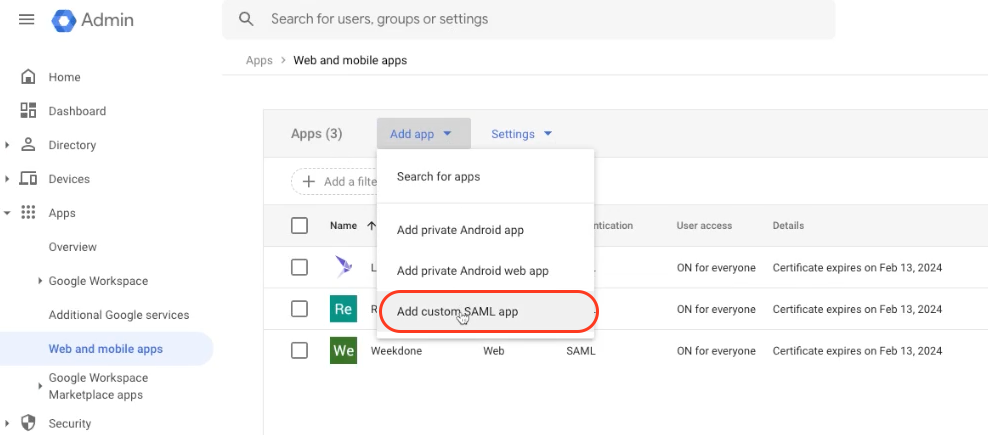

Шаг 3: Перейдите на https://admin.google.com/ac/apps/unified и нажмите Добавить приложение > Добавить пользовательское приложение SAML

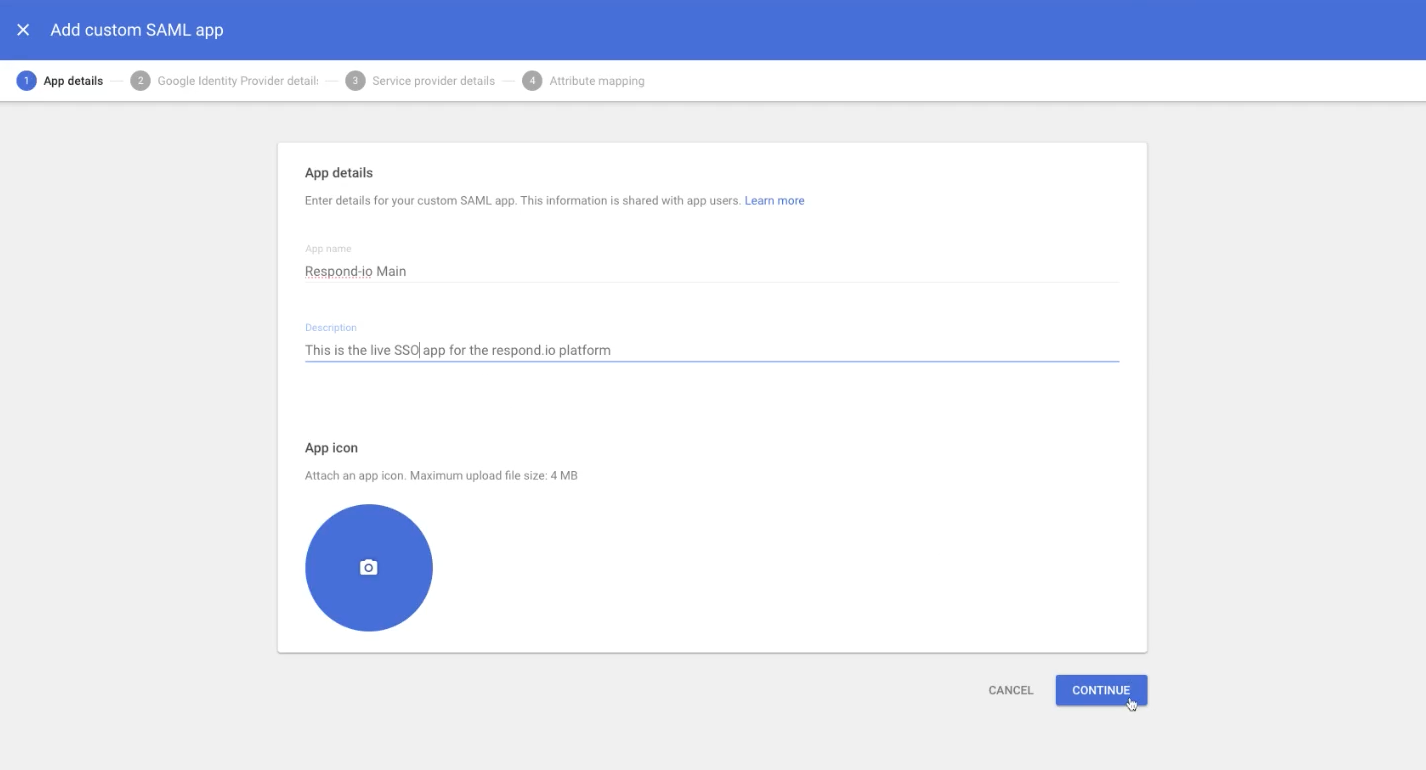

Шаг 4: Введите имя и описание приложения и нажмите ПРОДОЛЖИТЬ

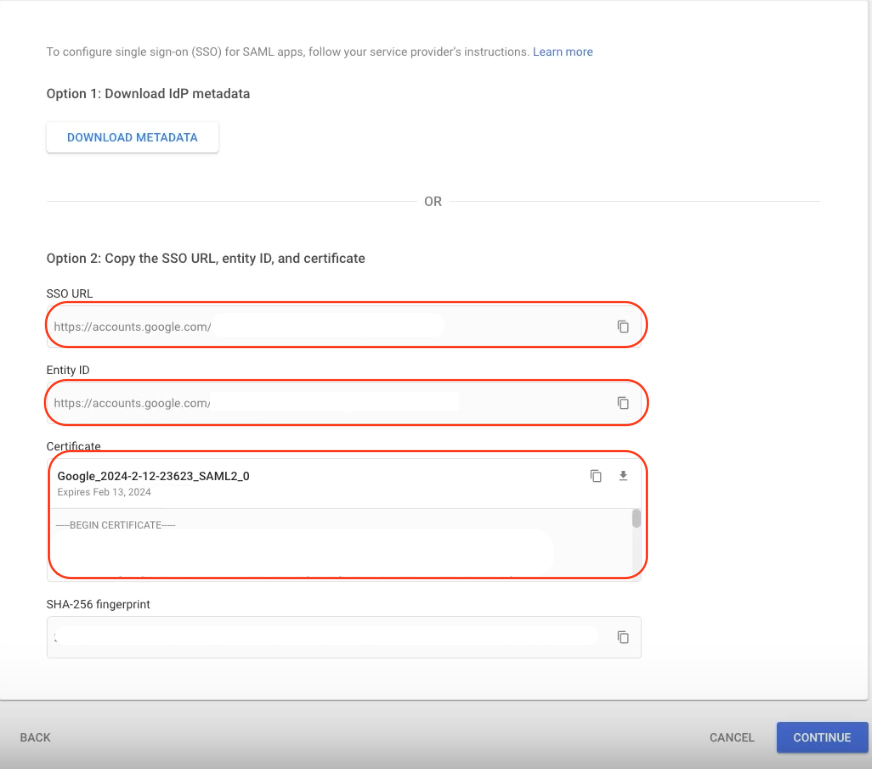

Шаг 5: Скопируйте URL-адрес единого входа, идентификатор объекта и загрузите сертификат

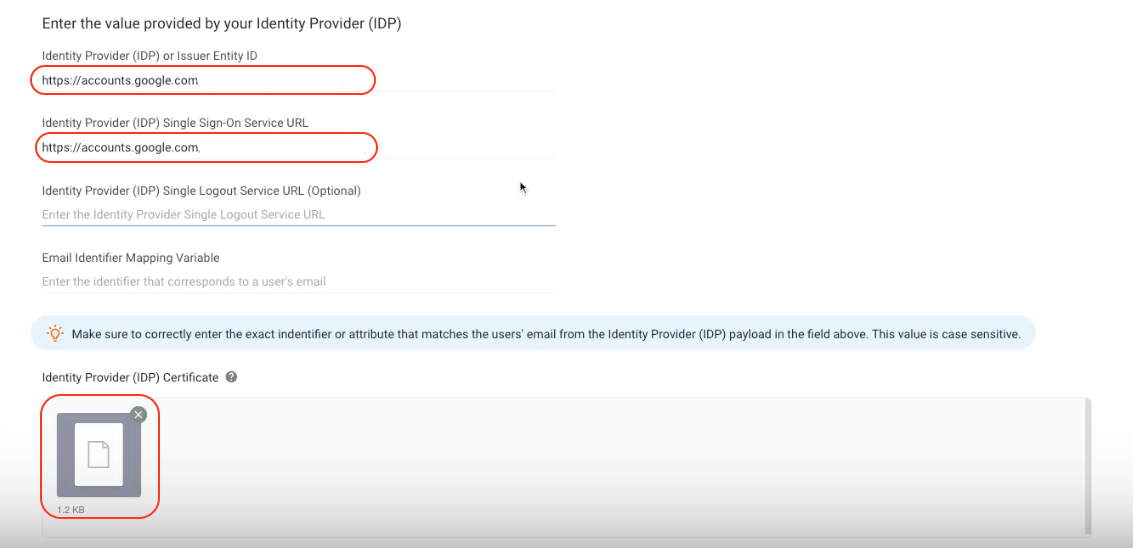

Шаг 6: В вашем рабочем пространстве:

Вставьте URL-адрес единого входа в поле URL-адрес службы единого входа поставщика удостоверений (IDP) .

Вставьте идентификатор сущности в поле поставщик удостоверений (IDP) или идентификатор сущности эмитента .

Загрузите Сертификат в поле Сертификат поставщика удостоверений (IDP)

Шаг 7: В рабочей области скопируйте URL-адрес Assertion Customer Services (ACS) и Идентификатор сущности или эмитента

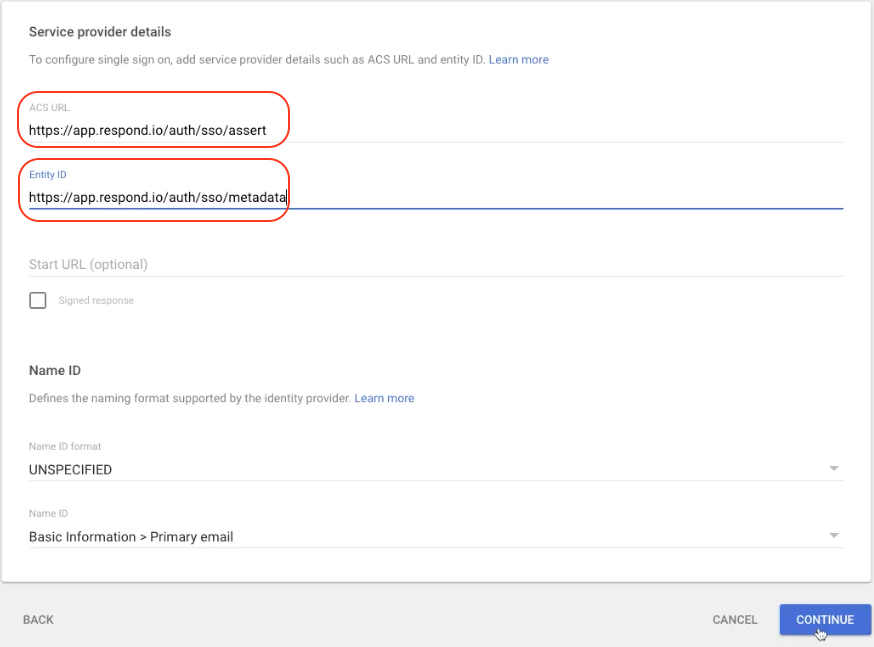

Шаг 8: В Google Admin:

Вставьте URL-адрес службы поддержки клиентов (ACS) в поле URL-адрес ACS

Вставьте идентификатор сущности или эмитента в поле идентификатор сущности

Затем нажмите ПРОДОЛЖИТЬ

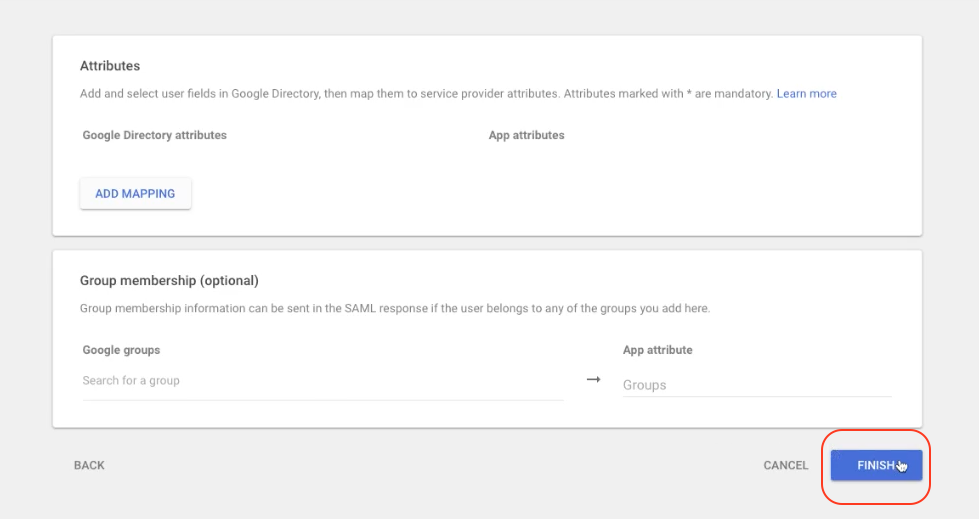

Шаг 9: Нажмите ГОТОВО

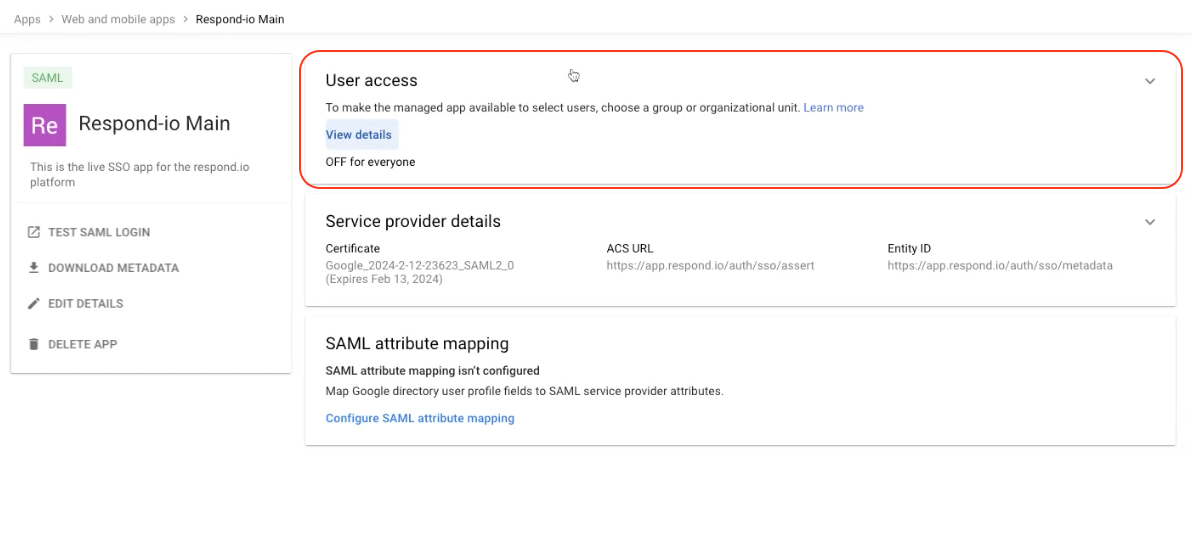

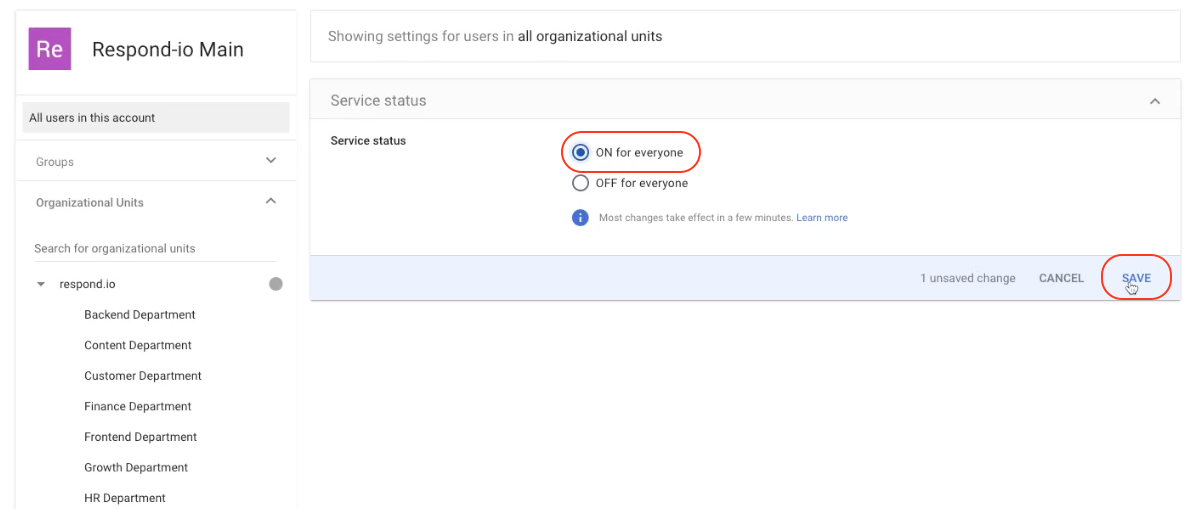

Шаг 10: В Google Admin нажмите Доступ пользователя

Шаг 11: Выберите статус услуги ВКЛ для всех и нажмите СОХРАНИТЬ

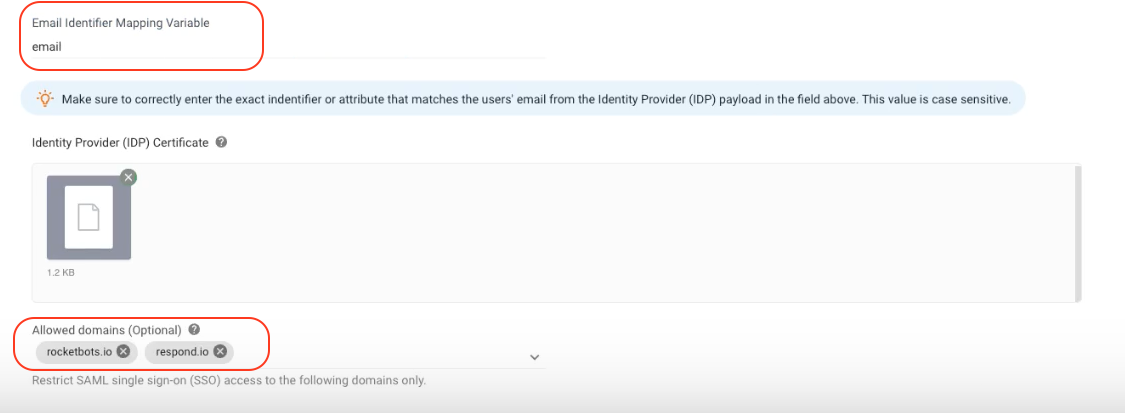

Шаг 12: В рабочей области введите Разрешенные домены и введите "адрес электронной почты" в поле Переменная сопоставления идентификатора электронной почты

Шаг 13: Нажмите Проверить для завершения