到达这里

单点登录 (SSO) 仅适用于企业计划。 如需升级或订阅,请 联系我们。

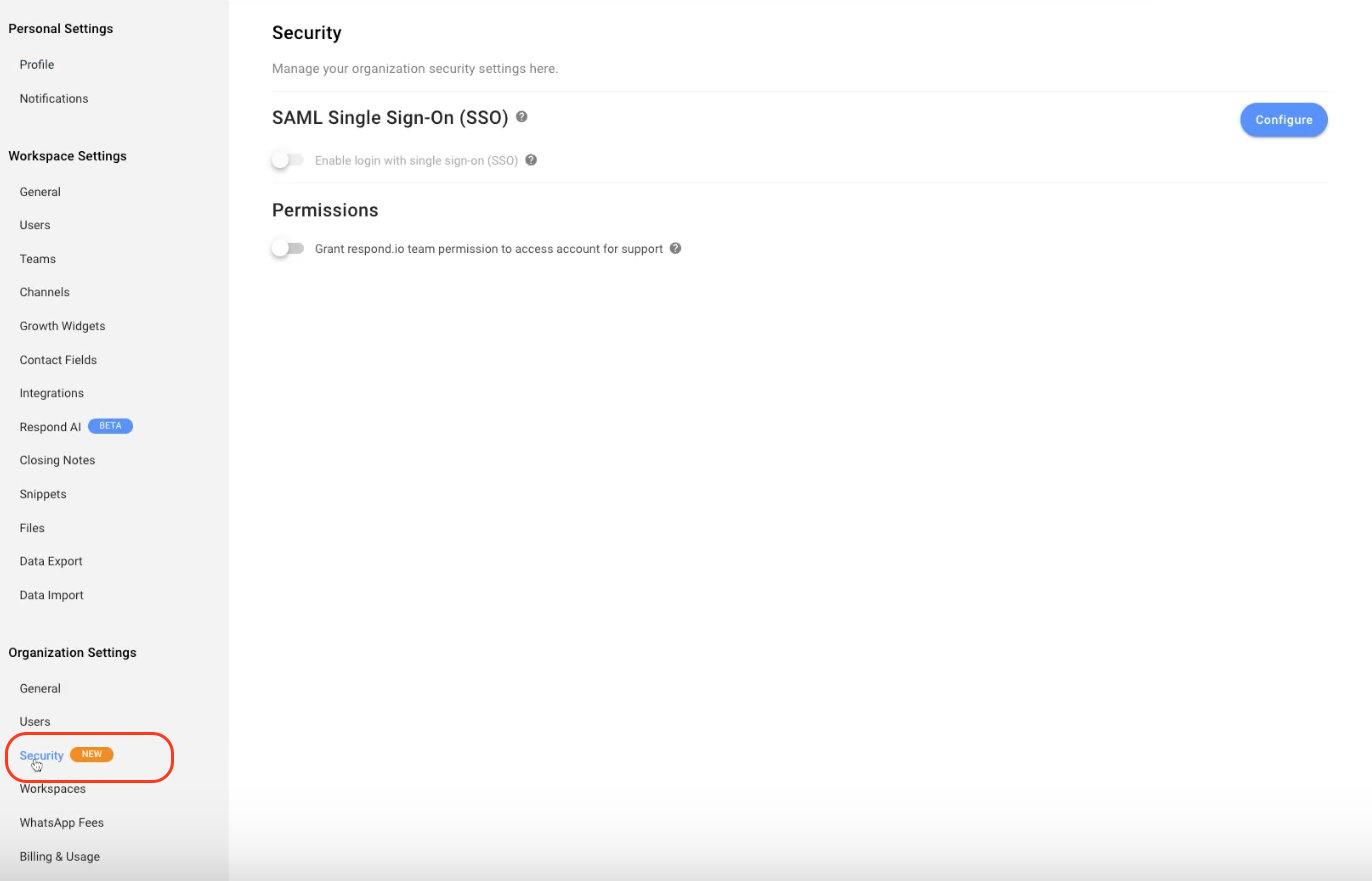

管理员可以通过 组织设置 > 安全访问和编辑 SSO 设置。 计费管理员 可以查看但不能编辑此页面。

什么是单点登录?

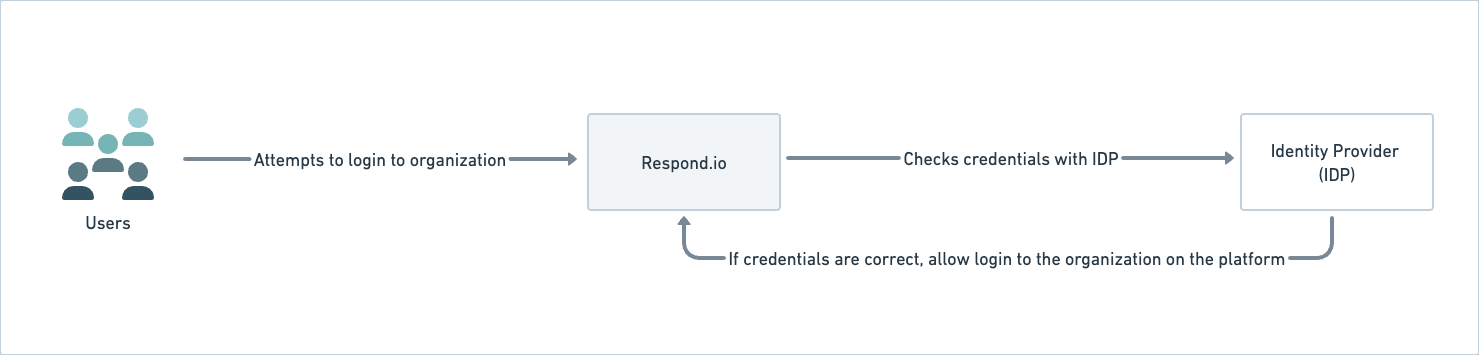

SAML-SSO 可以使用一组凭证跨一个或多个组织实现安全登录。 它增强了安全性,简化了访问,并允许在具有相同身份提供者 (IDP) 的支持 SSO 的组织之间无缝切换。

了解启用/禁用 SSO 时平台登录、注销和注册的行为,请参阅下表:

特征 | 管理员/用户管理者 | 其他用户 |

|---|---|---|

组织注册 | 组织管理员通过电子邮件邀请用户加入组织。 | 用户通过点击电子邮件中提供的链接接受邀请。 用户可以使用他们的电子邮件登录组织,而无需提供其他信息。 如果某个组织禁用了 SSO,则用户将自动注销,并且必须使用其电子邮件和密码才能再次登录该组织。 密码可能需要更新。 |

组织登录 | 启用 SSO 的组织:用户可以使用其经过 SSO 认证的电子邮件登录。 | |

非 SSO 组织:用户可以使用其组织电子邮件和密码登录,也可以使用 Google 登录。 | ||

SSO 会话持续时间 | 所有用户将在启用 SSO 的组织中保持登录状态 24 小时,之后将自动注销并需要重新登录。 | |

登录多个组织 | 平台管理员允许用户访问多个组织。 | 当用户使用 SSO 登录并且属于具有共享 IDP 的多个组织时,系统会询问用户要登录哪个组织。 |

登录单个组织 | 平台管理员允许用户访问一个组织。 | 由于用户仅属于一个组织,因此他们会被直接引导至该组织。 |

SSO 到 SSO 组织交换:当用户在共享相同身份提供者 (IDP) 的启用 SSO 的组织之间切换时,仍将验证用户的访问权限以检查其是否具有所需的权限。 | ||

SSO 到非 SSO 组织交换(反之亦然):在组织之间切换时,用户会自动注销,并且必须使用正确的凭据集登录到非 SSO 组织。 | ||

拒绝访问 | 管理员用户或管理员可以通过从 IDP 中删除或禁用用户和/或将其从平台中移除来拒绝访问用户的凭据。 | 用户无法再登录该组织。 |

当用户从 IDP 或组织中移除时,他们必须重置密码才能重新获得对其所启用的其他组织的访问权限。 |

配置 SSO 设置

可以在新的和现有的组织中启用 SSO;但是,必须先进行配置,然后才能启用 SSO。

SSO 的外部配置

为了使用 SAML SSO,您需要将用户的工作电子邮件添加到 IDP。 此配置是在外部完成的,即在 respond.io 平台之外。

SSO 的内部配置

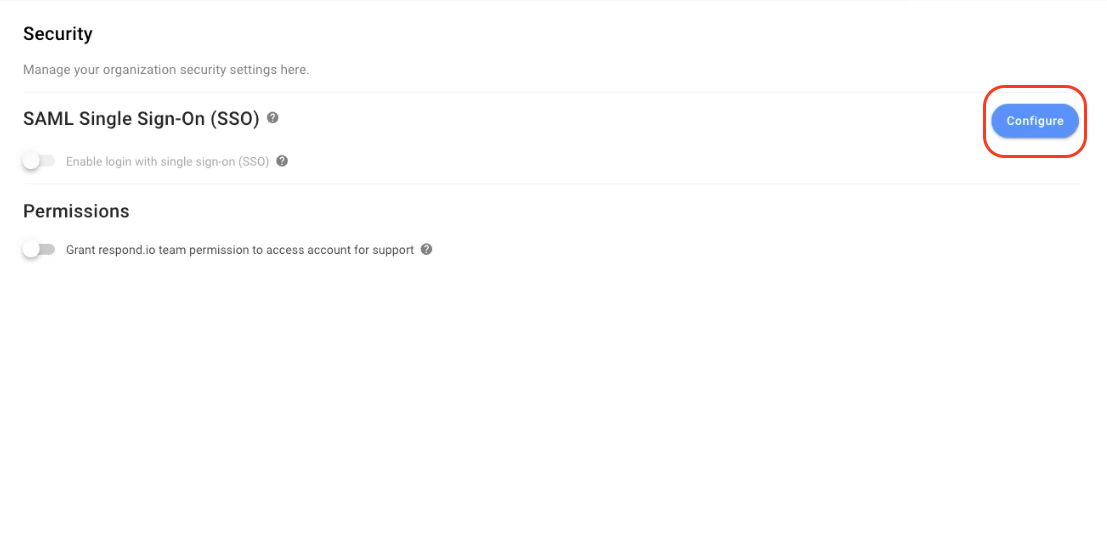

在 安全 页面上,单击 配置 按钮来配置 SSO。

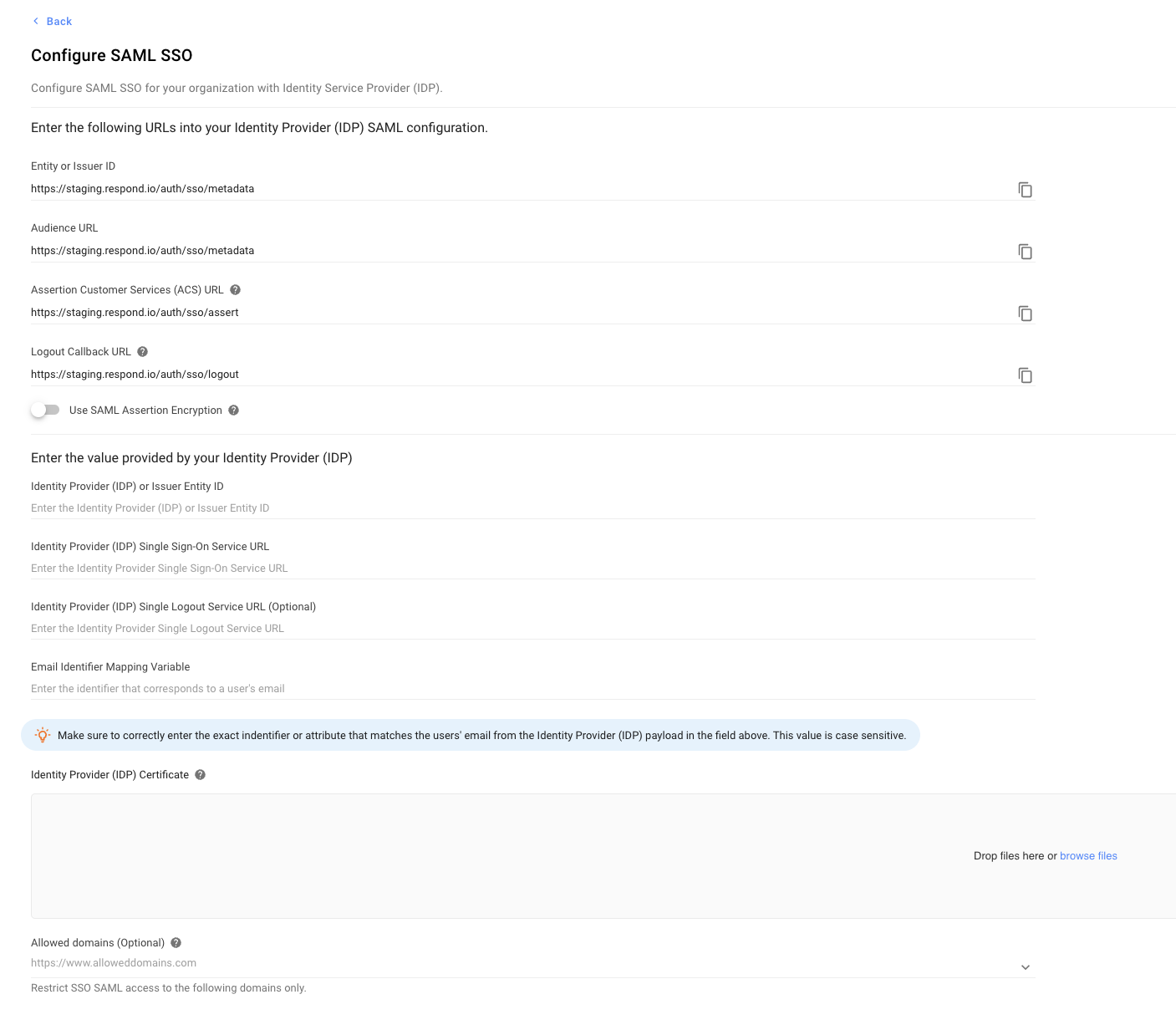

在打开的“配置 SAML SSO”对话框中,配置以下选项:

配置选项 | 描述 |

|---|---|

实体或发行者 ID | 身份提供者或服务提供商的全球唯一名称。 使用复制图标复制此 URL 并将其粘贴到您的 IDP。 |

受众 URL | 确定 SAML 断言的预期接收者或受众。 使用复制图标将 URL 复制到剪贴板,并在身份提供 (IDP) 的相关字段中提供该 URL。 |

断言客户服务 (ACS) URL | 安全令牌服务器子系统地址、用于处理 SAML 消息的端口号、SAML 绑定以及特定于 CIC 或 ICWS 的任何必要信息的组合。 使用复制图标将 URL 复制到剪贴板,并在 IDP 的相关字段中提供该 URL。 |

使用 SAML 断言加密 | 默认情况下处于关闭状态。打开(不推荐)- 仅启用此功能以接受来自身份提供者 (IDP) 的加密 SAML 断言。 不建议这样做,因为并非所有 IDP 都支持这种加密。 |

下载证书 | 单击下载以下载证书,然后将其上传到您的身份提供商 (IDP)。 |

下载公钥 | 单击“下载”以下载密钥,然后将其上传到您的身份提供商 (IDP)。 |

身份提供者或发行者实体 ID | 粘贴身份提供者 (IDP) 或发行者实体 ID。 从 IDP 复制此信息并将其粘贴到此处。 |

身份提供者或发行者实体 ID | 粘贴身份提供者 (IDP) 或发行者实体 ID。 从 IDP 复制此信息并将其粘贴到此处。 |

身份提供商单点登录服务 URL | 粘贴身份提供者单点登录服务 URL。 从 IDP 复制此信息并将其粘贴到此处。 |

身份提供商单点注销服务 URL | 粘贴身份提供者单点注销服务 URL。 从 IDP 复制此信息并将其粘贴到此处。 |

电子邮件标识符映射变量 | 粘贴与用户的电子邮件相对应的标识符。 此值区分大小写。 从 IDP 复制此信息并将其粘贴到此处。 |

身份提供者证书 | 提供您想要允许访问但限制所有其他域的列表。 域名必须遵循正确的格式,例如,www.domainname.top-level-domain,将此字段留空不会限制任何域名。 |

配置 | 验证配置设置,然后保存更新。 |

一旦实施 SSO,组织内的所有用户都将通过电子邮件和通知中心收到通知。

编辑配置

提供 SSO 内部配置后,单击 编辑配置 按钮来编辑设置。 但是,如果启用了 SSO,则无法编辑配置,必须通过单击 编辑此组织的 SSO 配置 对话框中的 禁用 按钮来暂时禁用 SSO。 您将自动退出,并需要使用(SSO 已禁用)组织的电子邮件和密码重新登录。

删除配置

如果要删除配置,请单击 删除配置 按钮,然后在显示的弹出窗口中单击 删除 确认删除。 这将禁用用户并将其注销。

为您的组织启用/禁用 SSO

在 安全 页面上,打开 启用使用 SSO 登录 开关;在打开的对话框中,单击 强制。 所有用户都会自动退出组织,并可以使用批准的电子邮件地址登录。 将向您发送一条通知和电子邮件,告知您由于您的组织已启用 SSO,因此您已被注销。

关闭该开关将禁用您组织的 SSO,用户将自动注销并且只能使用他们的电子邮件和密码登录。 尚未设置密码的用户需要在登录页面重置密码。 系统会向您发送一条通知和电子邮件,告知您由于您的组织已禁用 SSO,因此您已被注销。

什么是双因素身份验证(2FA)

双因素身份验证 (2FA) 解决了密码漏洞问题,并提供了额外的安全层(以防您的密码被泄露),加强了保护敏感数据的安全措施(通过消除未经授权访问您的帐户的可能性)。 这额外的安全层要求您组织的用户提供由安装在其移动设备上的身份验证器应用生成的身份验证代码。 一旦用户提供了正确的密码,他们必须提供验证码才能登录。

对所有用户强制实施双因素身份验证 (2FA)

强制实施双因素身份验证 (2FA) 会影响所有组织用户,并可能影响他们使用平台的能力,即,他们被限制访问组织的数据(如果他们尚未在其个人资料上设置双因素身份验证 (2FA))。

建议您提前向他们发出警告,或在大多数用户不使用平台时强制执行,以免中断他们的进度。

要对组织内的所有用户强制实施双因素身份验证 (2FA),请按照以下步骤操作:

打开 强制对所有用户执行 双因素身份验证 (2FA) 开关。

在确认对话框中,单击 强制 进行确认。

一旦开启,组织中的所有用户都将收到一封电子邮件和通知,告知他们需要立即开启双因素身份验证 (2FA)。

每位用户都负责启用双重身份验证 (2FA) 在自己的个人资料上。

为所有用户禁用双因素身份验证 (2FA)

您可以通过关闭 为所有用户启用 双因素身份验证 (2FA) 来禁用组织用户的双因素身份验证 (2FA) 强制执行。

当禁用时,组织的双因素身份验证 (2FA) 强制措施被取消,用户不再需要启用双因素身份验证 (2FA)。 组织中的所有用户(包括未强制实施双因素身份验证 (2FA) 的用户)现在都可以查看所有模块。

个人用户仍然可以选择在其个人资料上启用双因素身份验证 (2FA)。

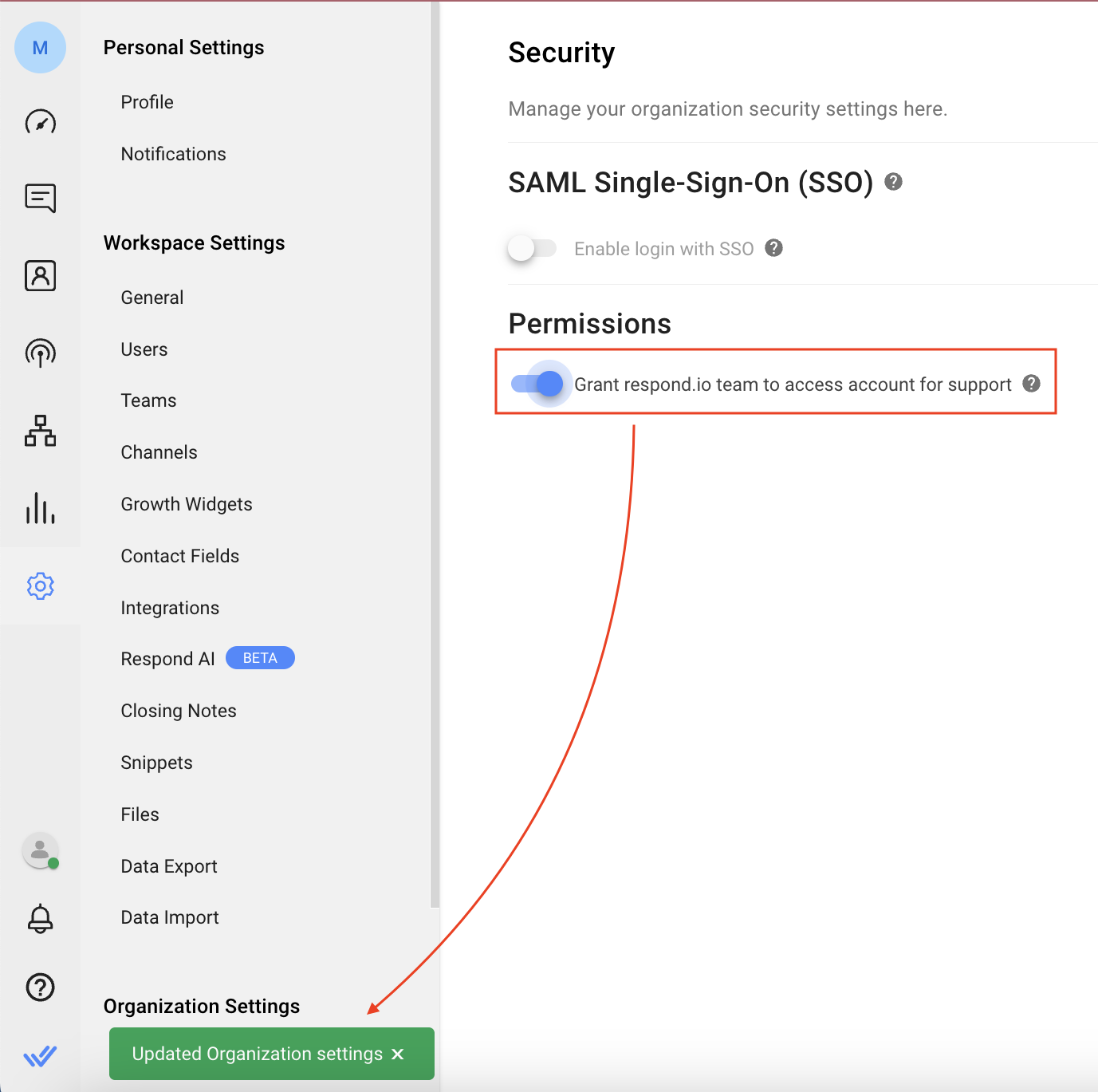

授予平台支持权限

打开此开关即可授予 respond.io 支持权限访问您的帐户并快速自行解决问题。 当您启用此选项时,会弹出一条通知。 您可以通过关闭此选项来禁用此功能。

我们的团队仅具有查看您帐户的权限以提供技术帮助。 他们不能修改、编辑或更改您的数据,并且您可以随时撤销此访问权限。

邀请用户加入启用 SSO 的组织

组织管理员可以从 工作区设置 > 用户 页面邀请用户加入组织。 在这里查找更多详细信息 。

注册支持 SSO 的组织

用户可以使用发送到其电子邮件地址的邀请进行注册。 单击电子邮件中的链接,在打开的页面上验证电子邮件,然后单击 登录。

登录启用 SSO 的组织

用户可以通过提供他们的电子邮件地址,使用登录页面登录到启用 SSO 的组织;IDP 会在他们登录到 respond.io 上的组织之前验证电子邮件地址。

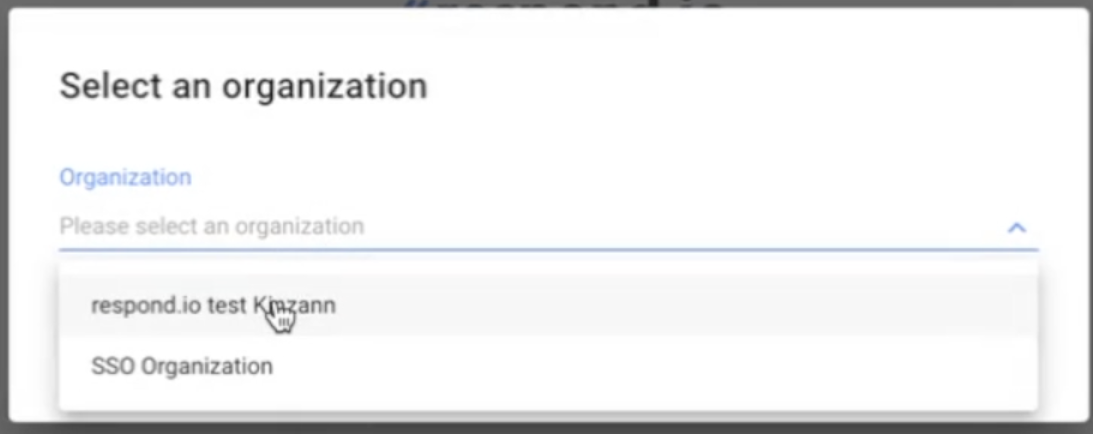

如果用户属于多个组织,则可以从 选择组织 对话框的组织下拉列表中选择一个组织。

在 respond.io 上为 Google Workspace 设置 SSO

按照本分步指南在您的 Google 管理控制台中将 respond.io 添加为自定义 SAML 应用。

步骤 1:在您的工作区中,导航至 设置 > 安全

步骤 2:单击 配置

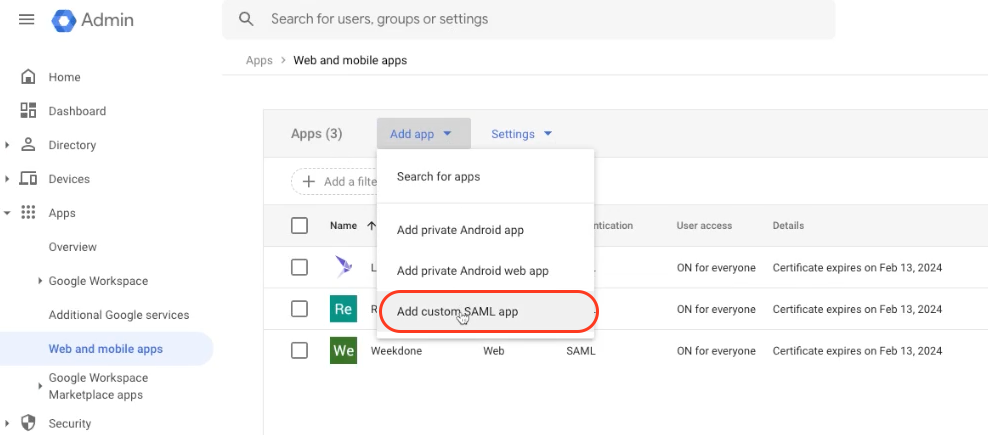

步骤 3:转到 https://admin.google.com/ac/apps/unified 并点击 添加应用程序 > 添加自定义 SAML 应用程序

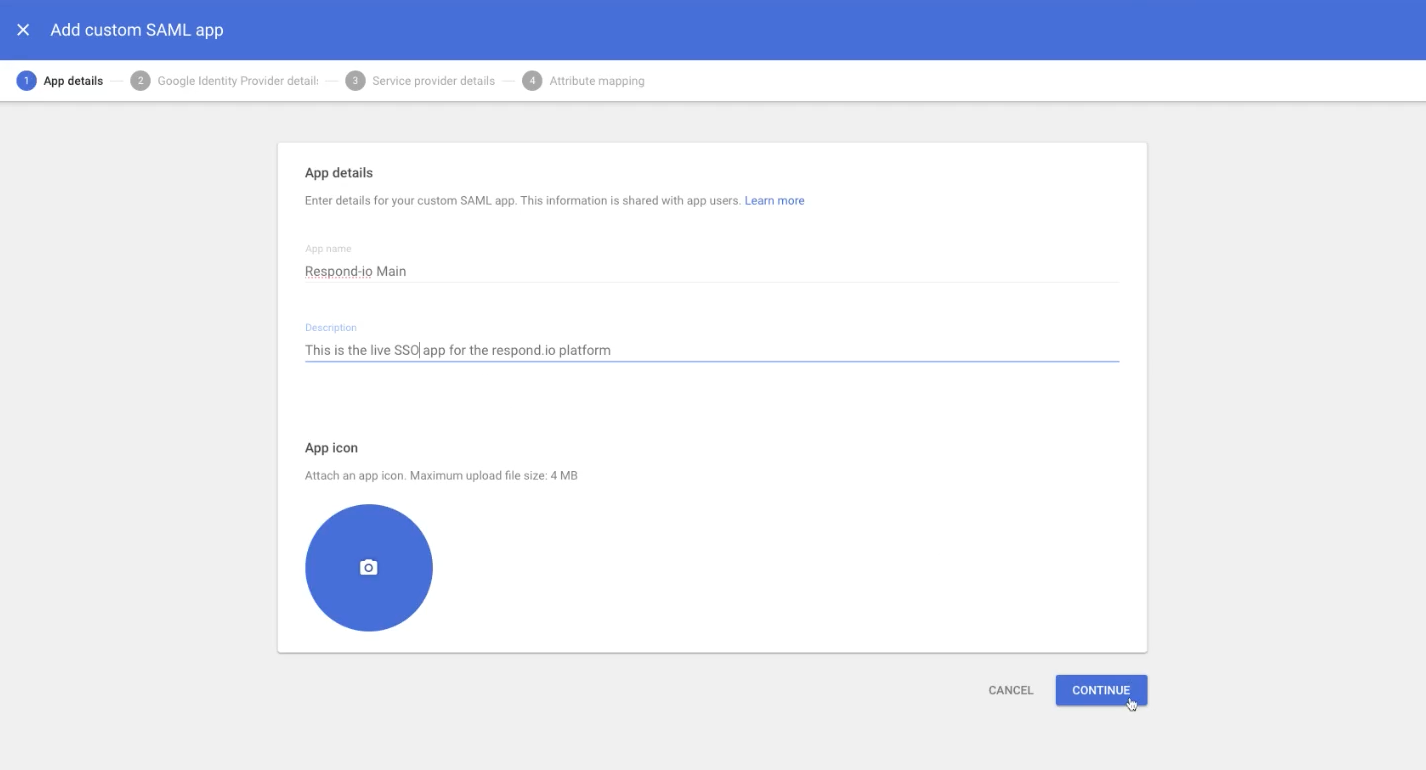

步骤 4:输入应用程序名称和说明,然后单击 继续

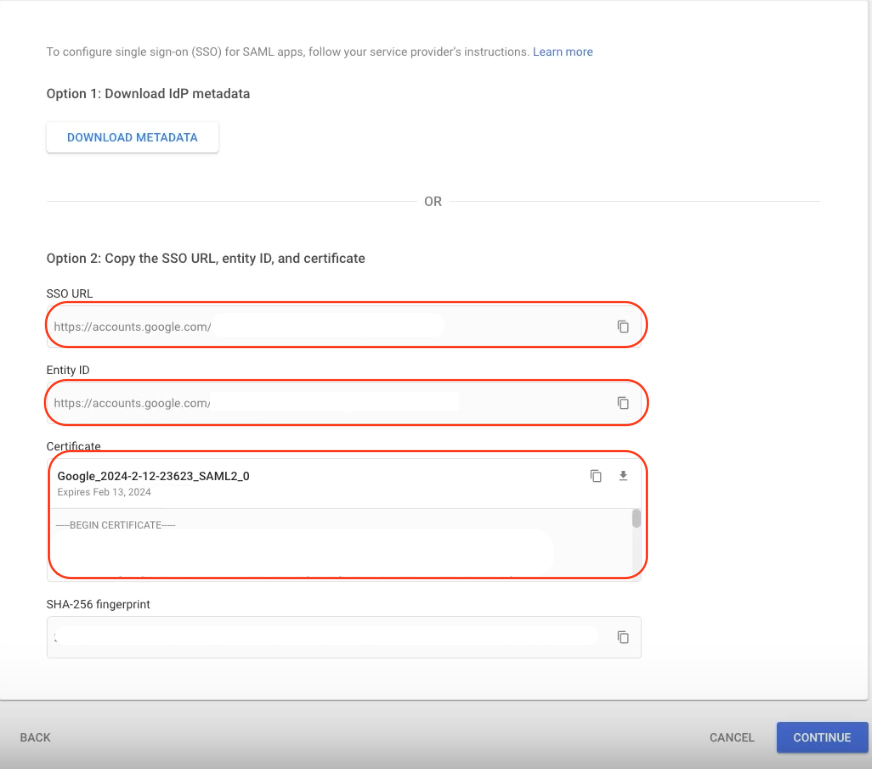

步骤 5:复制 SSO URL、 实体 ID 并下载 证书

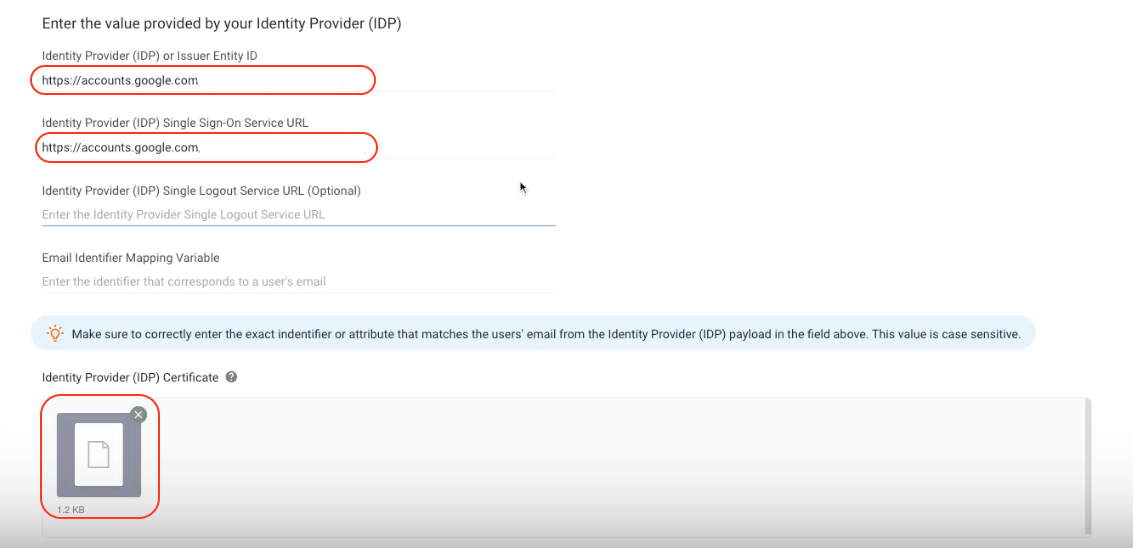

步骤 6:在您的工作区中:

将 SSO URL 粘贴到 身份提供商 (IDP) 单点登录服务 URL 字段

将 实体 ID 粘贴到 身份提供者 (IDP) 或发行者实体 ID 字段

将 证书 上传到 身份提供者 (IDP) 证书 字段

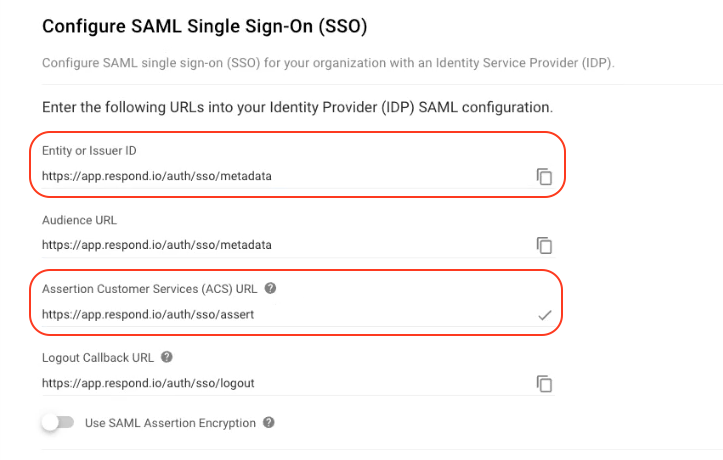

步骤 7:在您的工作区中,复制 断言客户服务 (ACS) URL 和 实体或发行者 ID

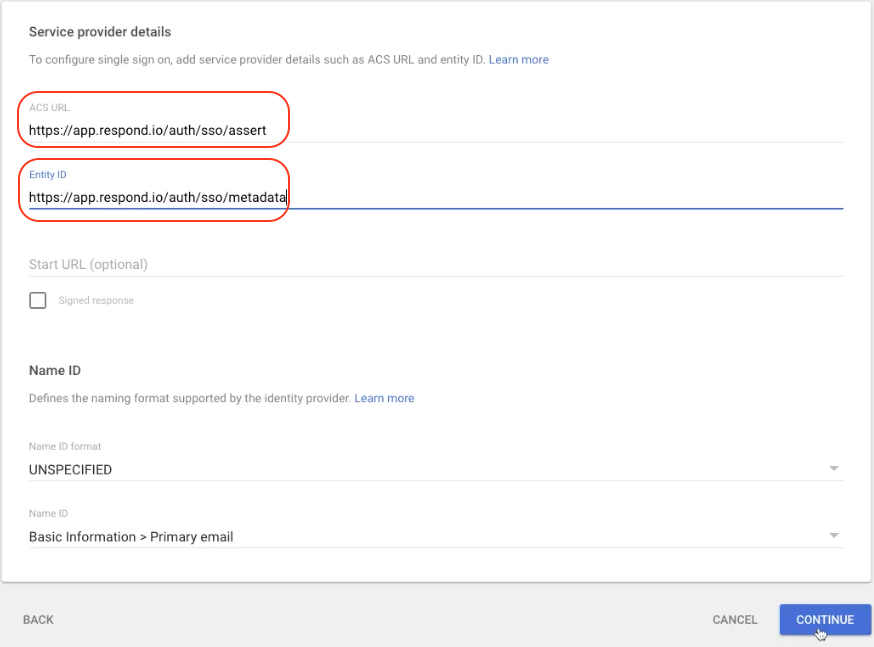

步骤 8:在 Google Admin 中:

将 断言客户服务 (ACS) URL 粘贴到 ACS URL 字段中

将 实体或发行人 ID 粘贴到 实体 ID 字段中

然后,点击 继续

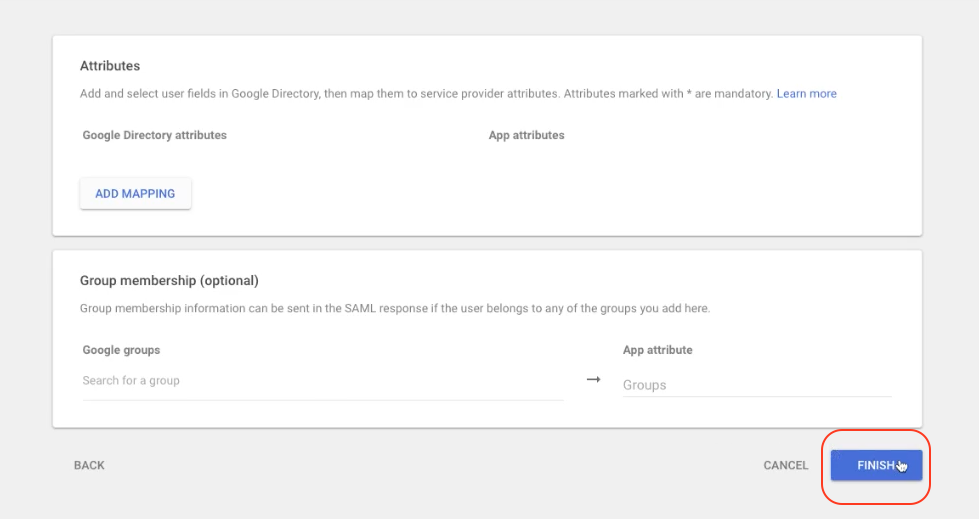

步骤 9:单击 完成

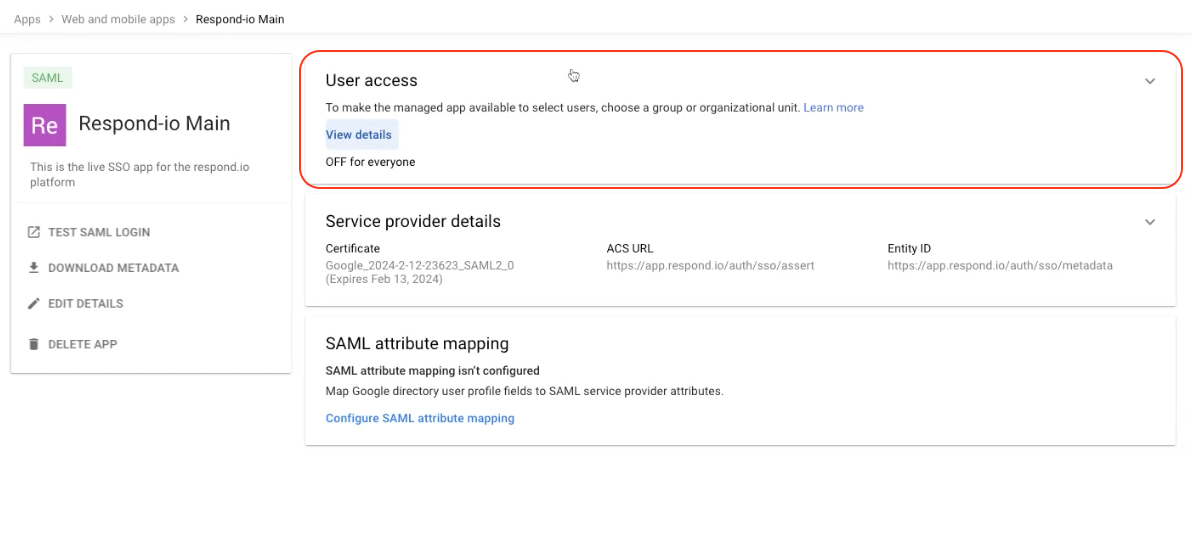

步骤 10:在 Google Admin 中,点击 用户访问

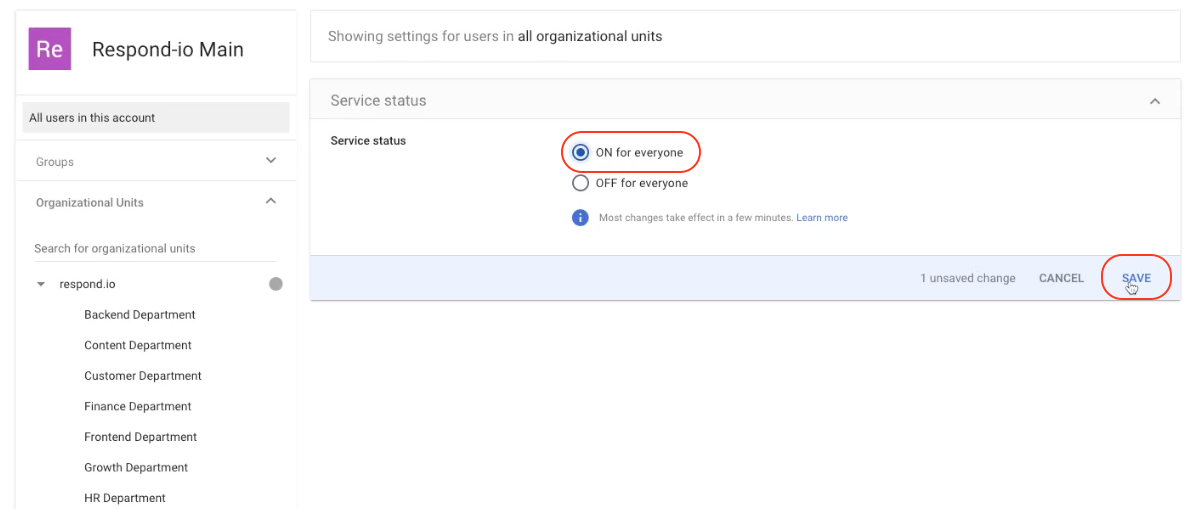

步骤 11:选择服务状态 对所有人开启 并点击 保存

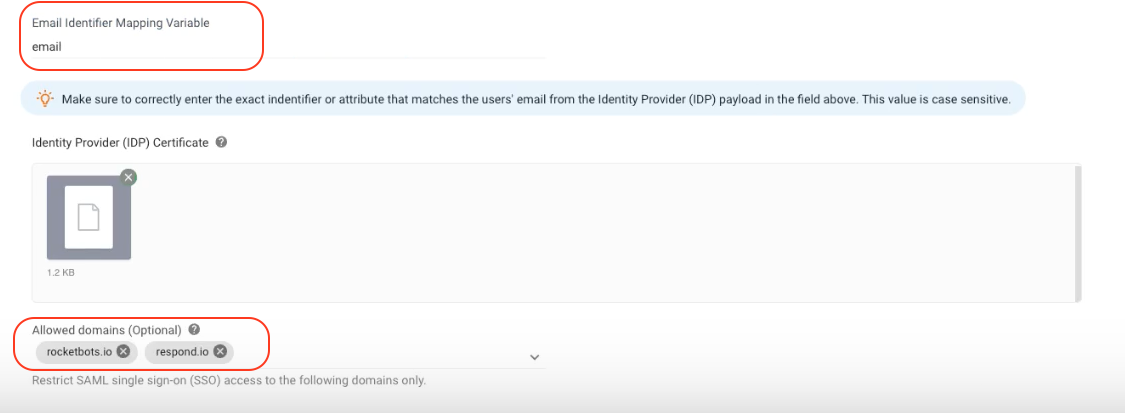

步骤 12:在您的工作区中,输入 允许的域 并在 电子邮件标识符映射变量 字段中输入 "电子邮件"

步骤 13:单击 验证 完成