Comment arriver ici

L'authentification unique (SSO) est disponible uniquement pour les plans Entreprise. Pour mettre à niveau ou vous abonner, veuillez nous contacter.

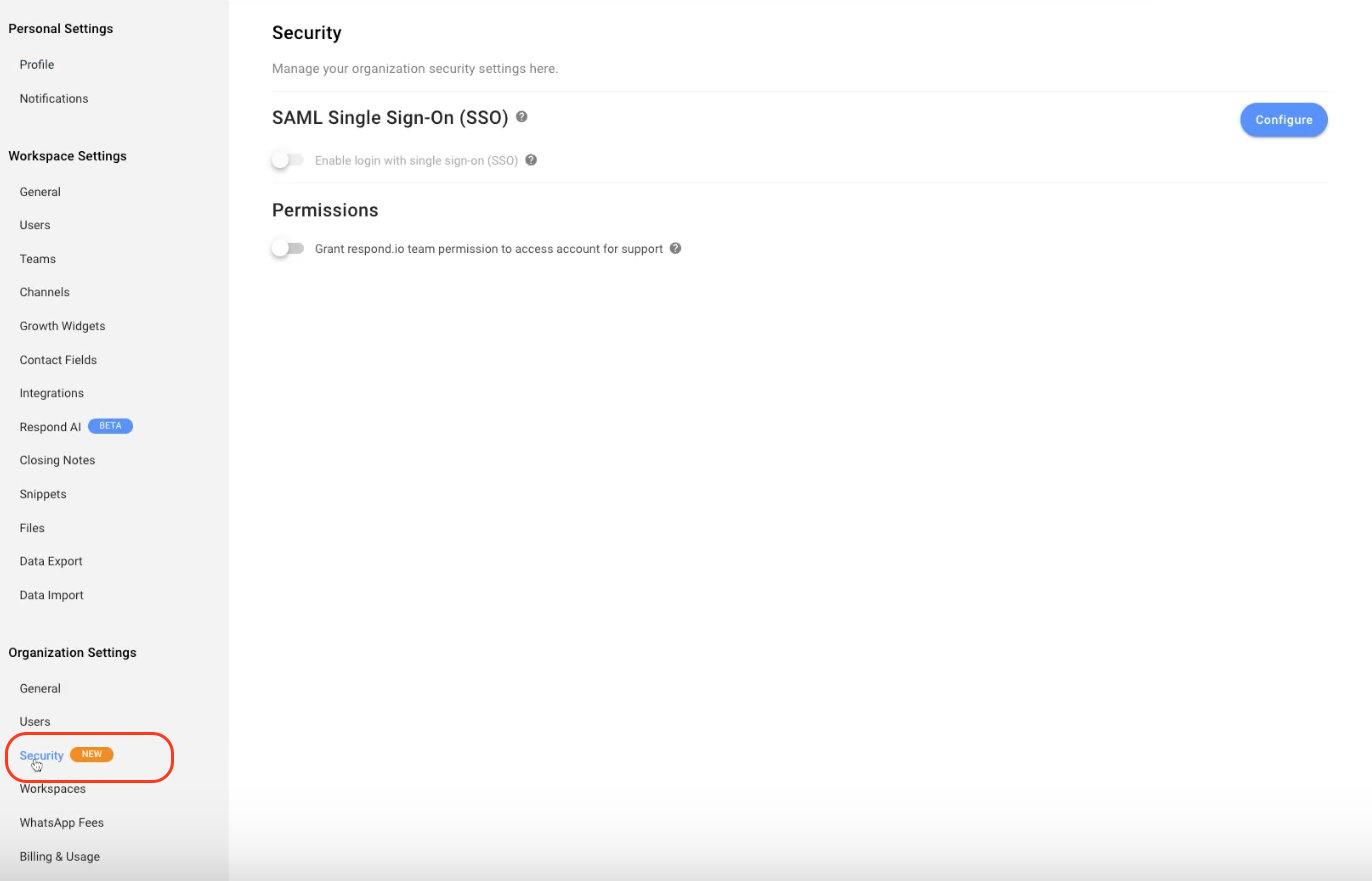

Les administrateurs peuvent accéder et modifier les paramètres SSO via Paramètres organisationnels > Sécurité. Les administrateurs de facturation peuvent voir mais pas modifier cette page.

Qu'est-ce que l'authentification unique ?

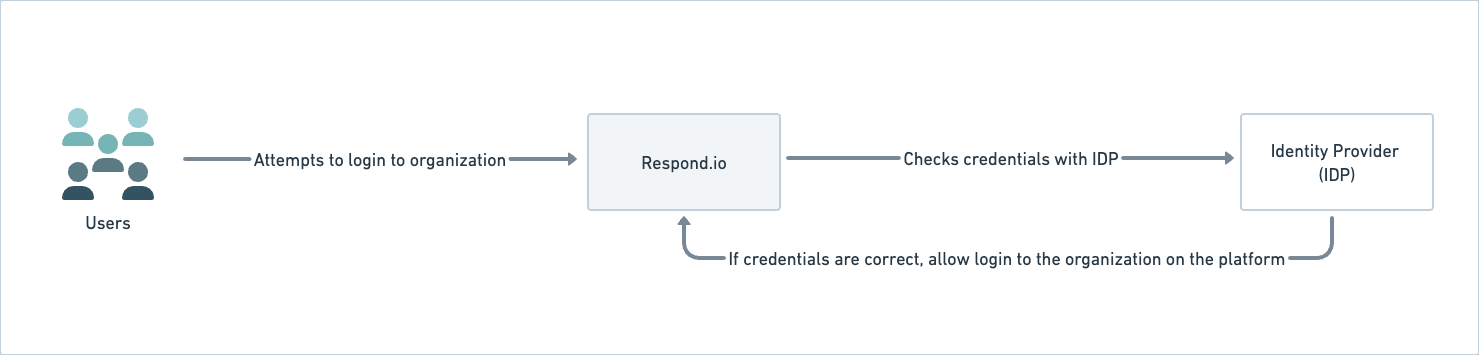

SAML-SSO permet une connexion sécurisée sur une ou plusieurs organisations à l'aide d'un seul ensemble d'informations d'identification. Il améliore la sécurité, rationalise l'accès et permet une commutation transparente entre les organisations compatibles SSO avec le même fournisseur d'identité (IDP).

Découvrez le comportement de connexion, de déconnexion et d'inscription de la plateforme lorsque l'authentification unique est activée/désactivée dans le tableau suivant :

Fonctionnalité | Administrateur/Utilisateur Utilisateurs administrateurs | Autres utilisateurs |

|---|---|---|

Inscription à l'organisation | L'administrateur de l'organisation invite un utilisateur à rejoindre l'organisation par e-mail. | L'utilisateur accepte l'invitation en cliquant sur le lien fourni dans l'e-mail. Les utilisateurs peuvent se connecter à l’organisation en utilisant leur e-mail sans fournir d’informations supplémentaires. Si l'authentification unique (SSO) est désactivée pour une organisation, l'utilisateur est automatiquement déconnecté et doit utiliser son adresse e-mail et son mot de passe pour se reconnecter à l'organisation. Le mot de passe peut probablement nécessiter des mises à jour. |

Connexion à l'organisation | Organisation activée par SSO : l'utilisateur peut se connecter à l'aide de son e-mail authentifié par SSO. | |

Organisation non SSO : l'utilisateur peut se connecter à l'aide de son adresse e-mail et de son mot de passe d'organisation ou se connecter avec Google. | ||

Durée de la session SSO | Tous les utilisateurs resteront connectés à une organisation compatible SSO pendant 24 heures, après quoi ils seront automatiquement déconnectés et devront se reconnecter. | |

Connexion à plusieurs organisations | L'administrateur de la plateforme permet à l'utilisateur d'accéder à plusieurs organisations. | Lorsqu'un utilisateur se connecte à l'aide de SSO et fait partie de plusieurs organisations avec un IDP partagé, il lui est demandé à quelle organisation il souhaite se connecter. |

Connexion à une organisation unique | L'administrateur de la plateforme permet à l'utilisateur d'accéder à une organisation. | Étant donné que l’utilisateur fait partie d’une seule organisation, il y est directement dirigé. |

Échange d'organisation SSO vers SSO : lorsqu'un utilisateur bascule entre une organisation compatible SSO qui partage le même fournisseur d'identité (IDP), l'accès de l'utilisateur sera toujours validé pour vérifier s'il dispose de l'autorité requise. | ||

Échange d'organisation SSO vers non-SSO (et vice versa) : lors du basculement entre organisations, l'utilisateur est automatiquement déconnecté et doit se connecter à l'organisation non-SSO avec l'ensemble d'informations d'identification correct. | ||

Refus d'accès | Les utilisateurs administrateurs ou administrateurs peuvent refuser l'accès aux informations d'identification d'un utilisateur en supprimant ou en désactivant l'utilisateur de l'IDP et/ou en le supprimant de la plateforme. | L'utilisateur ne peut plus se connecter à l'organisation. |

Lorsque l'utilisateur est supprimé de l'IDP ou de l'organisation, il doit réinitialiser son mot de passe pour retrouver l'accès aux autres organisations pour lesquelles il est activé. |

Configuration des paramètres SSO

L'authentification unique (SSO) peut être activée sur les organisations nouvelles et existantes ; cependant, elle doit d'abord être configurée avant que l'authentification unique ne soit activée.

Configurations externes pour SSO

Pour utiliser SAML SSO, vous devez ajouter l'e-mail professionnel de l'utilisateur à l'IDP. Cette configuration est effectuée en externe, c'est-à-dire en dehors de la plateforme respond.io.

Configurations internes pour SSO

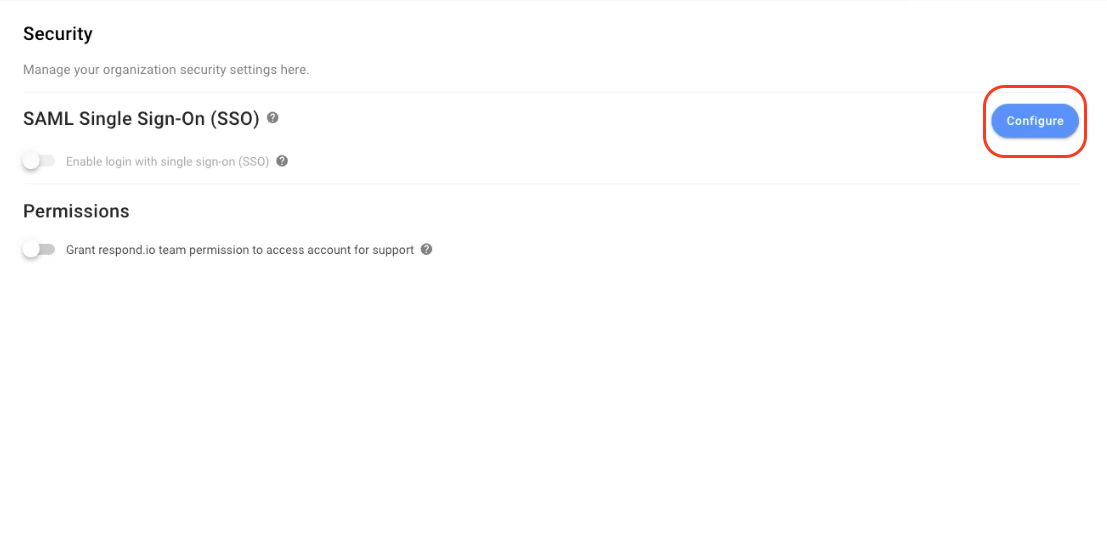

Sur la page Sécurité , cliquez sur le bouton Configurer pour configurer SSO.

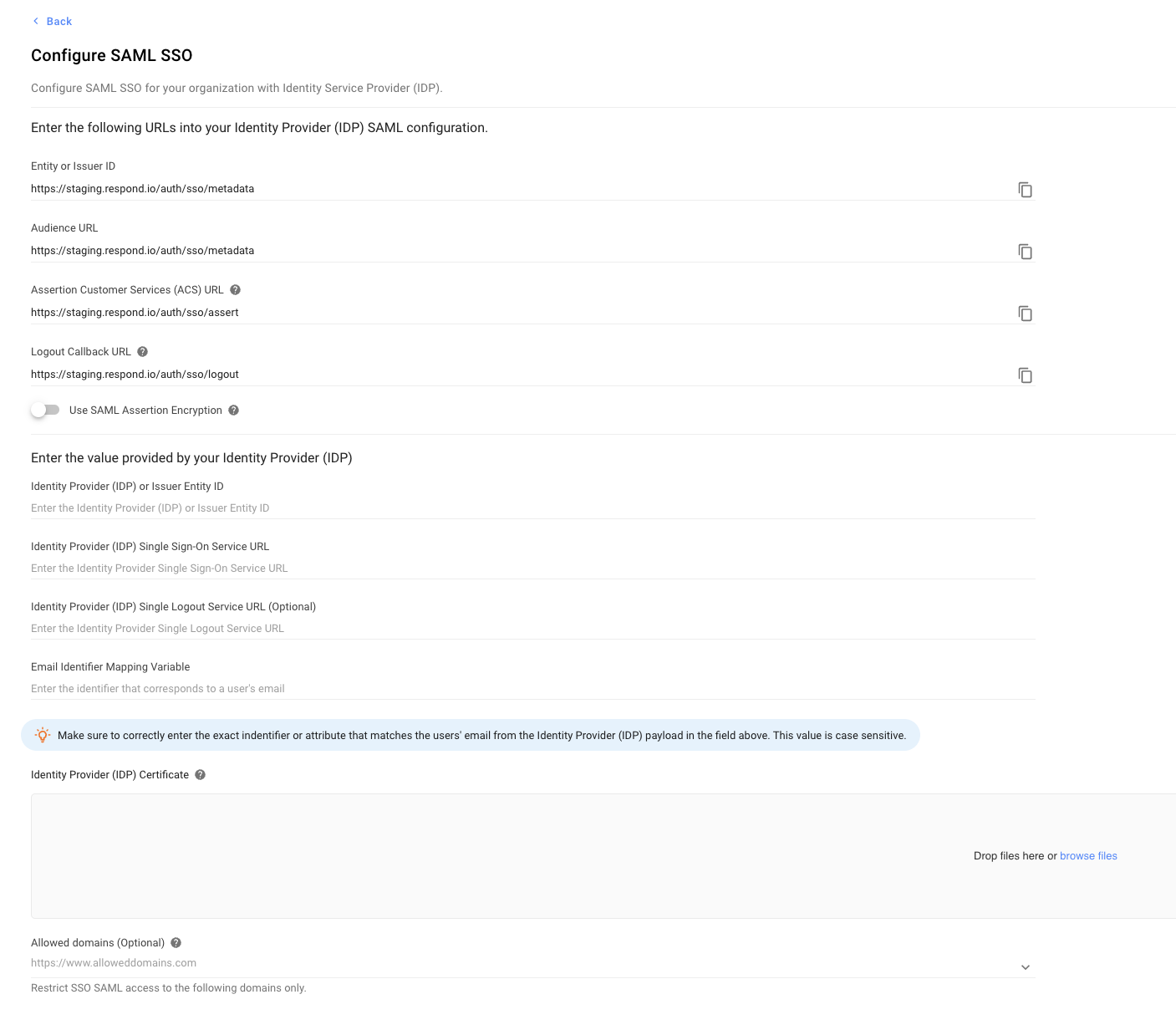

Dans la boîte de dialogue Configurer SAML SSO qui s’ouvre, configurez les options suivantes :

Options de configuration | Description |

|---|---|

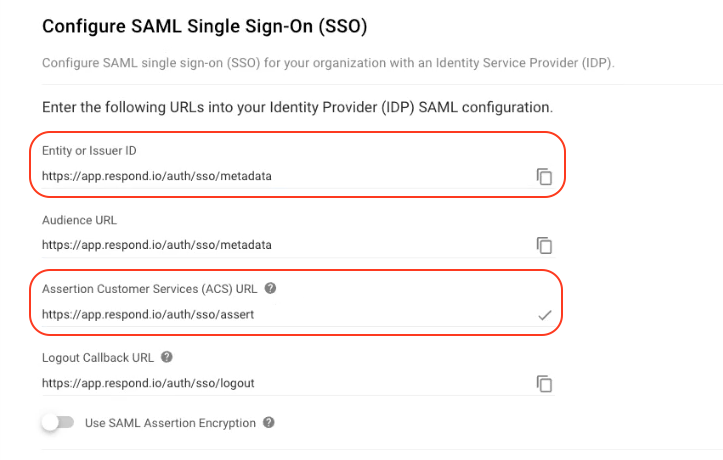

ID d'entité ou d'émetteur | Le nom unique à l’échelle mondiale pour un fournisseur d’identité ou un fournisseur de services. Utilisez l'icône de copie pour copier cette URL et la coller dans votre IDP. |

URL du public | Détermine le destinataire ou le public prévu pour l'assertion SAML. Utilisez l'icône de copie pour copier l'URL dans votre presse-papiers et indiquez l'URL dans le champ correspondant du fournisseur d'identité (IDP). |

URL du service client d'assertion (ACS) | La combinaison de l'adresse du sous-système Secure Token Server, de son numéro de port pour la gestion des messages SAML, de la liaison SAML et de toute information nécessaire spécifique à CIC ou ICWS. Utilisez l'icône de copie pour copier l'URL dans votre presse-papiers et fournissez l'URL dans le champ correspondant de l'IDP. |

Utiliser le chiffrement d'assertion SAML | Désactivé par défaut. Activé (non recommandé) - Activez cette fonctionnalité uniquement pour accepter les assertions SAML chiffrées de votre fournisseur d'identité (IDP). Cela n'est pas recommandé car tous les IDP ne prennent pas en charge ce cryptage. |

Télécharger le certificat | Cliquez sur Télécharger pour télécharger le certificat et le télécharger ultérieurement sur votre fournisseur d'identité (IDP). |

Télécharger la clé publique | Cliquez sur Télécharger pour télécharger la clé et la télécharger ultérieurement sur votre fournisseur d'identité (IDP). |

ID d'entité du fournisseur d'identité ou de l'émetteur | Collez l'ID du fournisseur d'identité (IDP) ou de l'entité émettrice. Copiez ces informations de l'IDP et collez-les ici. |

ID d'entité du fournisseur d'identité ou de l'émetteur | Collez l'ID du fournisseur d'identité (IDP) ou de l'entité émettrice. Copiez ces informations de l'IDP et collez-les ici. |

URL du service d'authentification unique du fournisseur d'identité | Collez l’URL du service d’authentification unique du fournisseur d’identité. Copiez ces informations de l'IDP et collez-les ici. |

URL du service de déconnexion unique du fournisseur d'identité | Collez l’URL du service de déconnexion unique du fournisseur d’identité. Copiez ces informations de l'IDP et collez-les ici. |

Variable de mappage d'identifiant de courrier électronique | Collez l'identifiant qui correspond à l'email d'un utilisateur'. Cette valeur est sensible à la casse. Copiez ces informations de l'IDP et collez-les ici. |

Certificat de fournisseur d'identité | Fournissez une liste des domaines auxquels vous souhaitez autoriser l’accès tout en restreignant tous les autres. Les domaines doivent suivre le format approprié, par exemple,www.domainname.top-level-domain. Laisser ce champ vide ne restreindra aucun domaine. |

Configure | Vérifie les paramètres de configuration, puis enregistre les mises à jour. |

Une fois l’authentification unique appliquée, tous les utilisateurs de l’organisation recevront la notification par e-mail et via le centre de notifications.

Modification de la configuration

Une fois que vous avez fourni les configurations internes SSO, cliquez sur le bouton Modifier la configuration pour modifier les paramètres. Cependant, si SSO est activé, vous ne pouvez pas modifier la configuration et devez désactiver temporairement SSO en cliquant sur le bouton Désactiver dans la boîte de dialogue Modifier la configuration SSO pour cette organisation . Vous êtes automatiquement déconnecté et devez vous reconnecter avec l'e-mail et le mot de passe de l'organisation (SSO désactivé).

Suppression de la configuration

Si vous souhaitez supprimer la configuration, cliquez sur le bouton Supprimer la configuration et confirmez la suppression en cliquant sur SUPPRIMER dans la fenêtre contextuelle qui s'affiche. Cela désactive les utilisateurs et les déconnecte.

Activation/désactivation de l'authentification unique pour votre organisation

Sur la page Sécurité , activez le bouton Activer la connexion avec SSO ; dans la boîte de dialogue qui s'ouvre, cliquez sur Appliquer. Tous les utilisateurs sont automatiquement déconnectés de l'organisation et peuvent se connecter en utilisant l'adresse e-mail approuvée. Une notification et un e-mail vous sont envoyés pour vous informer que vous avez été déconnecté car l'authentification unique (SSO) a été activée dans votre organisation.

La désactivation de cette option désactive l'authentification unique pour votre organisation. Les utilisateurs sont automatiquement déconnectés et ne peuvent se connecter qu'à l'aide de leur adresse e-mail et de leur mot de passe. Les utilisateurs qui n’ont pas encore de mot de passe devront réinitialiser leur mot de passe sur la page de connexion. Une notification et un e-mail vous sont envoyés pour vous informer que vous avez été déconnecté car l'authentification unique (SSO) a été désactivée sur votre organisation.

Qu'est-ce que l'authentification à deux facteurs (2FA)

L'authentification à deux facteurs (2FA) résout le problème de la vulnérabilité des mots de passe et fournit une couche de sécurité supplémentaire (au cas où votre mot de passe serait compromis), renforçant les mesures de sécurité prises pour protéger les données sensibles (en éliminant les risques d'accès non autorisé à votre compte). Cette couche supplémentaire nécessite que les utilisateurs de votre organisation fournissent un code d'authentification généré par une application d'authentification installée sur leurs appareils mobiles. Une fois que les utilisateurs ont fourni les mots de passe corrects, ils doivent fournir un code d'authentification pour se connecter.

Application de l'authentification à deux facteurs (2FA) pour tous les utilisateurs

L'application de l'authentification à deux facteurs (2FA) concerne tous les utilisateurs de l'organisation et peut affecter leur capacité à utiliser la plateforme, c'est-à-dire qu'ils sont restreints d'accéder aux données de l'organisation (s'ils n'ont pas déjà activé l'authentification à deux facteurs (2FA) sur leur profil).

Il est recommandé de leur donner un avertissement à l'avance ou de l'appliquer à un moment où la plupart des utilisateurs n'utilisent pas la plateforme pour éviter d'interrompre leur progression.

Pour appliquer l’authentification à deux facteurs (2FA) à tous les utilisateurs d’une organisation, suivez les étapes ci-dessous :

Activez le bouton Appliquer Authentification à deux facteurs (2FA) sur tous les utilisateurs .

Dans la boîte de dialogue de confirmation, cliquez sur Appliquer pour confirmer.

Une fois activée, tous les utilisateurs de l'organisation recevront un e-mail et une notification leur indiquant qu'ils doivent activer immédiatement l'authentification à deux facteurs (2FA).

Chaque utilisateur est responsable de activer l'authentification à deux facteurs (2FA) sur son propre profil.

Désactivation de l'authentification à deux facteurs (2FA) pour tous les utilisateurs

Vous pouvez désactiver l'application de l'authentification à deux facteurs (2FA) sur les utilisateurs de votre organisation en désactivant le bouton Activer Authentification à deux facteurs (2FA) pour tous les utilisateurs .

Lorsque l'authentification à deux facteurs (2FA) est désactivée, l'application de son exigence par l'organisation est supprimée, et les utilisateurs n'ont plus besoin d'activer l'authentification à deux facteurs (2FA). Tous les utilisateurs de l’organisation (y compris ceux qui n’ont pas appliqué l’authentification à deux facteurs (2FA)) peuvent désormais afficher tous les modules.

Les utilisateurs individuels peuvent toujours choisir d’activer l’authentification à deux facteurs (2FA) sur leur profil.

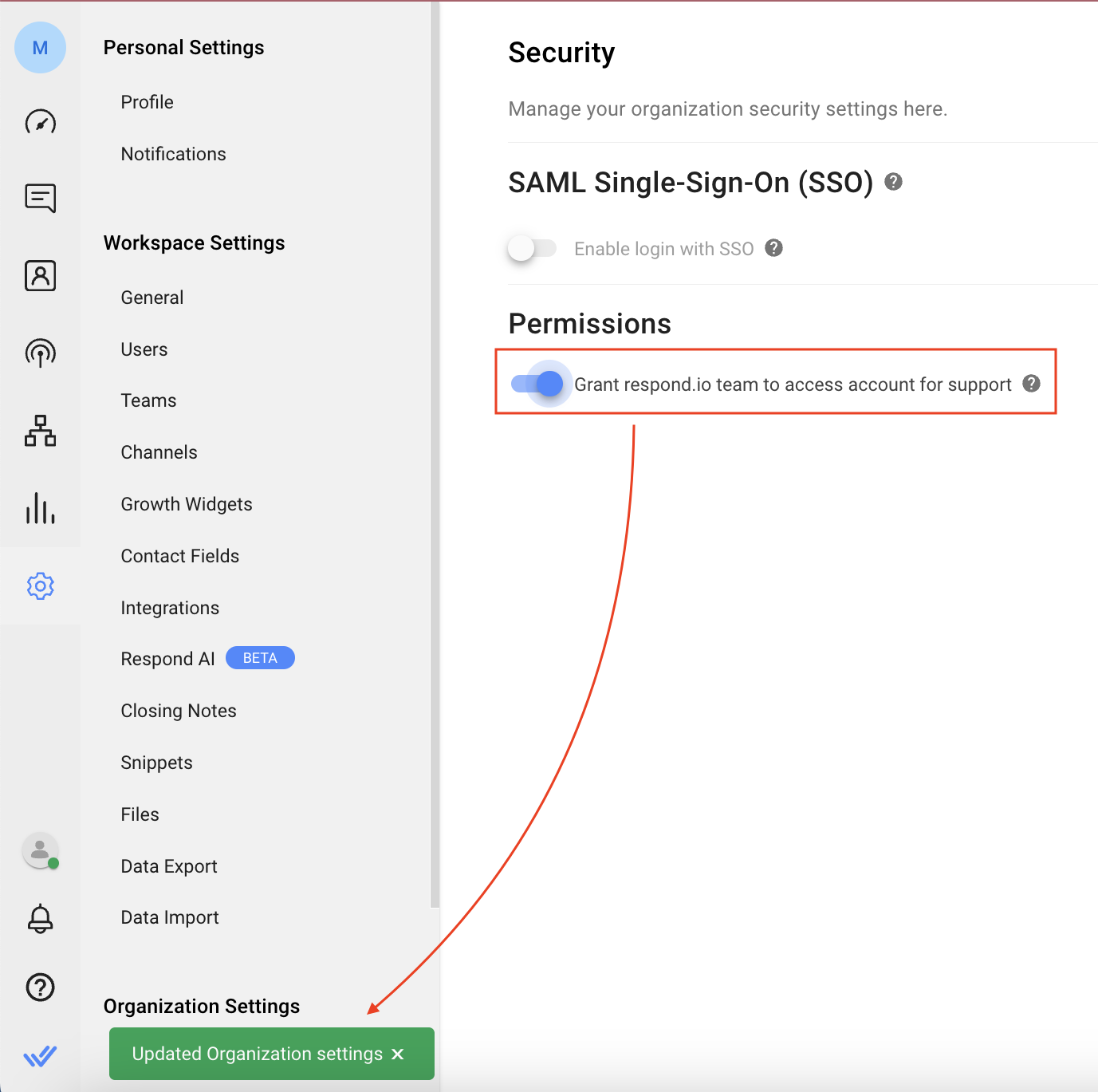

Octroi de l'autorisation de support de la plateforme

Activez cette option pour accorder au support respond.io l'autorisation d'accéder à votre compte et de résoudre rapidement les problèmes eux-mêmes. Une notification apparaît lorsque vous activez cette option. Vous pouvez désactiver cette option en basculant ce bouton.

Notre équipe n'a qu'un accès en lecture seule à votre compte pour vous fournir une assistance technique. Ils ne peuvent pas modifier, éditer ou altérer vos données et vous pouvez révoquer cet accès à tout moment.

Inviter un utilisateur dans une organisation compatible SSO

L'administrateur de l'organisation peut inviter un utilisateur dans une organisation à partir de la page Paramètres de l'espace de travail > Utilisateurs . Trouvez plus de détails ici.

Inscription à une organisation compatible SSO

Les utilisateurs peuvent s'inscrire à l'aide d'une invitation envoyée à leur adresse e-mail. Cliquez sur le lien dans l'e-mail, vérifiez l'e-mail sur la page qui s'ouvre et cliquez sur Se connecter.

Connexion aux organisations compatibles SSO

Les utilisateurs peuvent se connecter à l'organisation compatible SSO à l'aide de la page de connexion en fournissant leur adresse e-mail ; l'IDP valide l'adresse e-mail avant de les connecter à l'organisation sur respond.io.

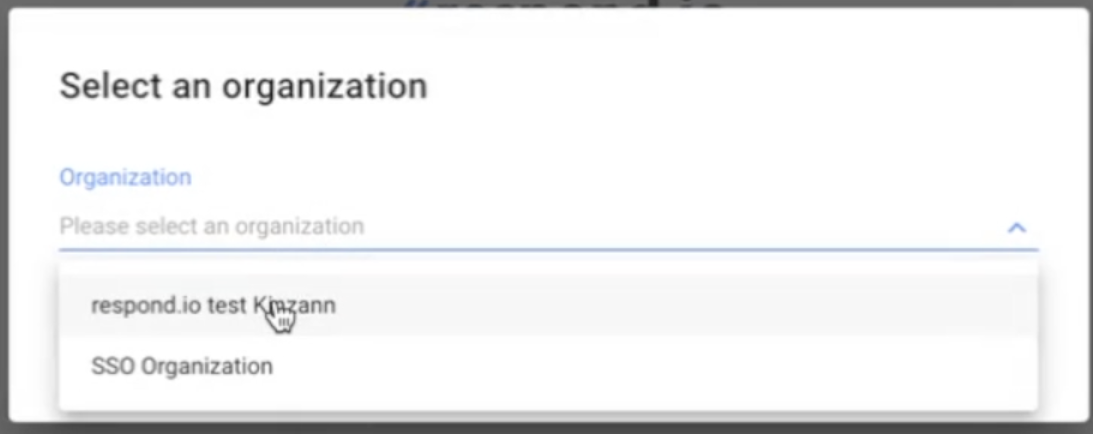

Si l'utilisateur fait partie de plusieurs organisations, il peut sélectionner une organisation dans la liste déroulante Organisation de la boîte de dialogue Sélectionner une organisation .

Configuration de l'authentification unique (SSO) sur respond.io pour Google Workspace

Suivez ce guide étape par étape pour ajouter respond.io en tant qu’application SAML personnalisée dans votre console d’administration Google.

Étape 1: Dans votre espace de travail, accédez à Paramètres > Sécurité

Étape 2: Cliquez sur Configurer

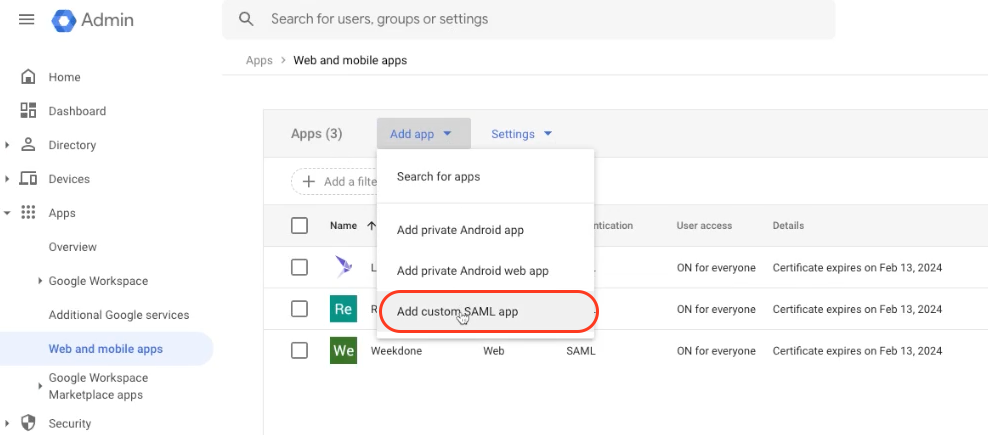

Étape 3: Accédez à https://admin.google.com/ac/apps/unified et cliquez sur Ajouter une application > Ajouter une application SAML personnalisée

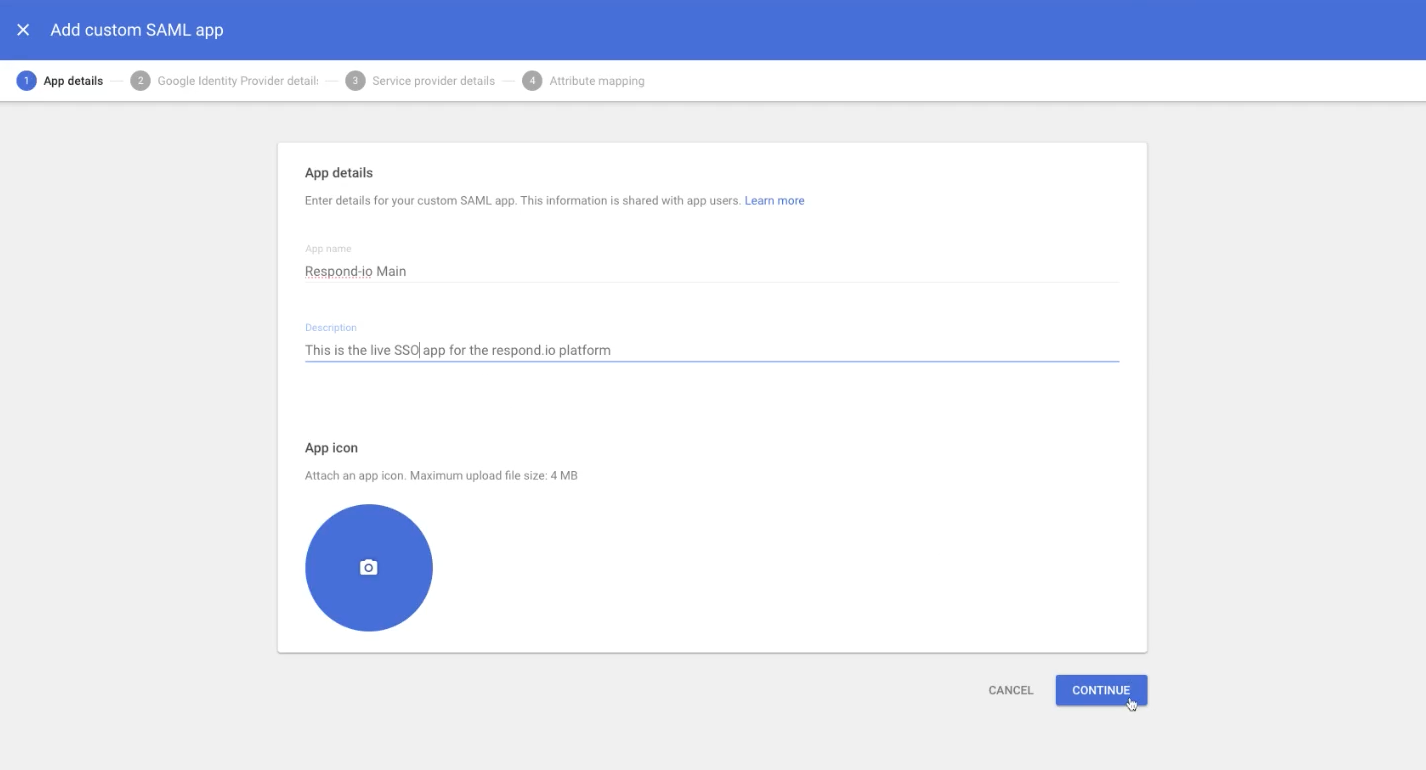

Étape 4: Saisissez le nom et la description de l'application, puis cliquez sur CONTINUER

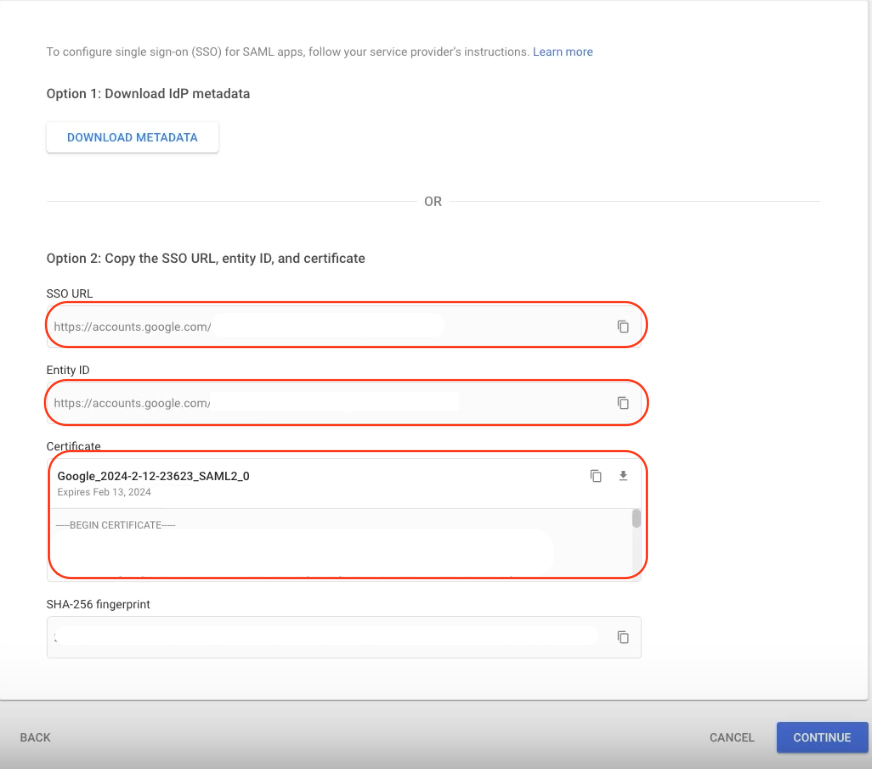

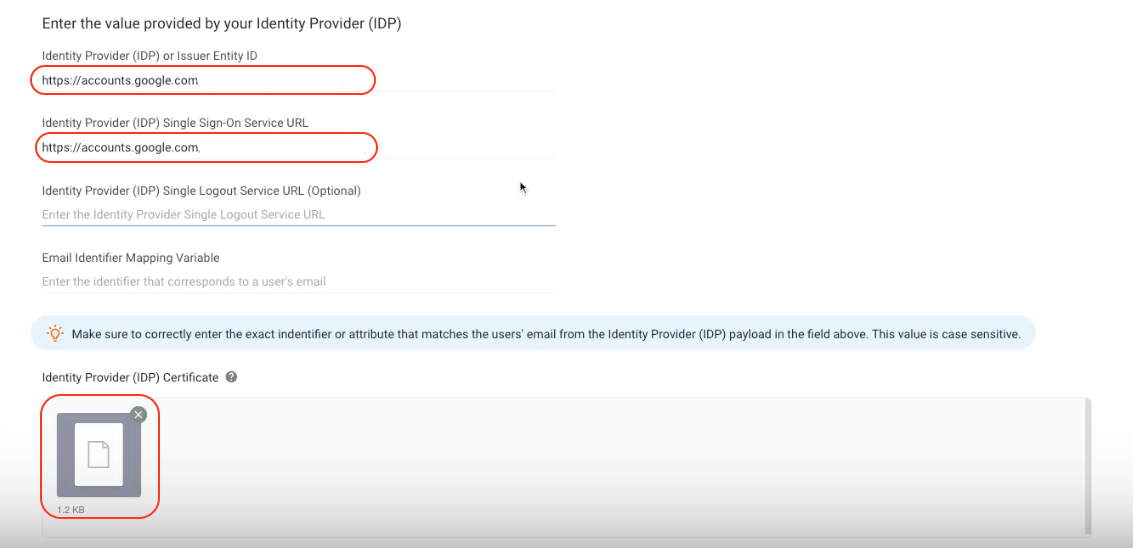

Étape 5: Copiez l' URL SSO, ID d'entité et téléchargez le Certificat

Étape 6: Dans votre espace de travail :

Collez l'URL SSO dans le champ URL du service d'authentification unique du fournisseur d'identité (IDP)

Collez l'ID d'entité dans le champ Fournisseur d'identité (IDP) ou ID d'entité émettrice

Téléchargez le certificat dans le champ Certificat du fournisseur d'identité (IDP)

Étape 7: Dans votre espace de travail, copiez l'URL Assertion Customer Services (ACS) et l'ID d'entité ou d'émetteur

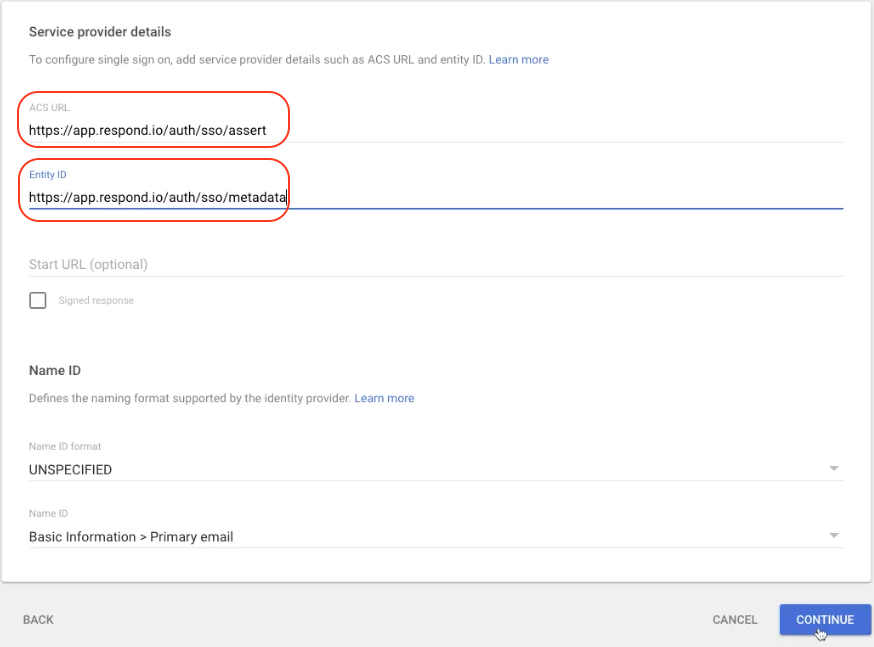

Étape 8: Dans Google Admin :

Collez l'URL du service client d'assertion (ACS) dans le champ URL ACS

Collez l'ID d'entité ou d'émetteur dans le champ ID d'entité

Ensuite, cliquez sur CONTINUER

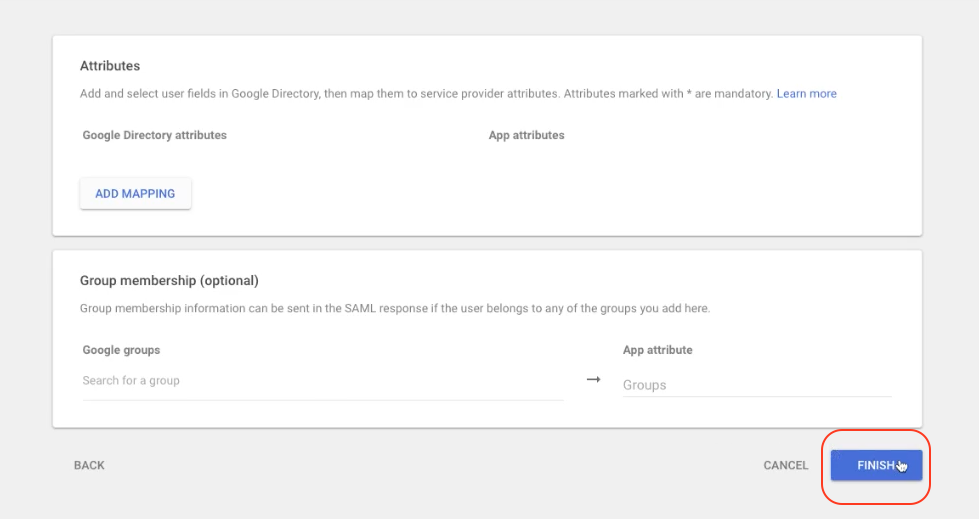

Étape 9: Cliquez sur TERMINER

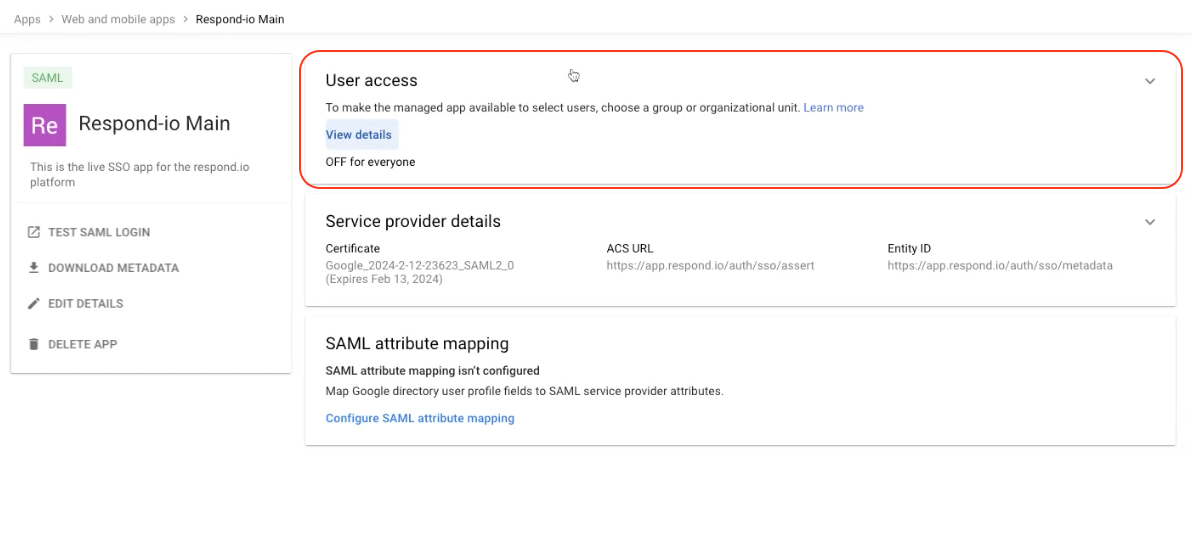

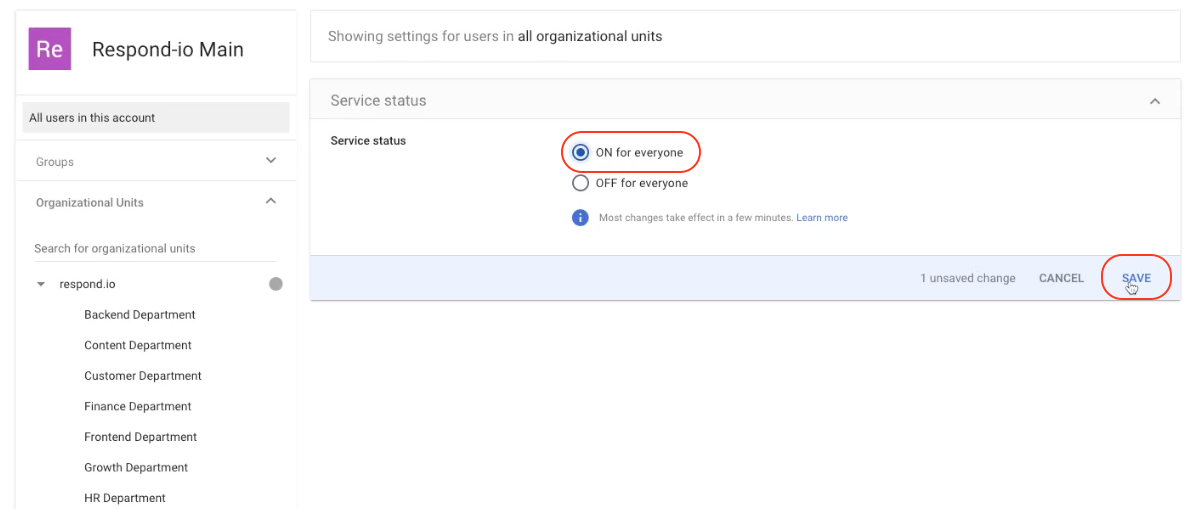

Étape 10: Dans Google Admin, cliquez sur Accès utilisateur

Étape 11: Sélectionnez l'état du service ACTIVÉ pour tout le monde et cliquez sur ENREGISTRER

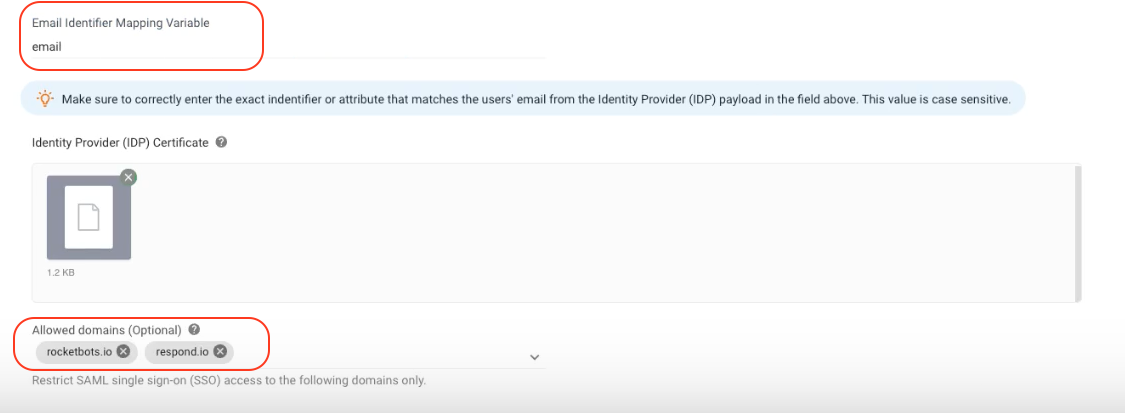

Étape 12: Dans votre espace de travail, saisissez les Domaines autorisés et saisissez "e-mail" dans le champ Variable de mappage d'identifiant d'e-mail

Étape 13: Clique sur Vérifie pour terminer